Dopo giorni travagliati, è servita Google per riportare temporaneamente la calma nella sede di Adobe. Il suo Flash Player, infatti, è stato preso di mira praticamente da tutto il mondo in seguito alle vulnerabilità evidenziate nei documenti riservati di Hacking Team, l’azienda italiana colpita da un attacco di pirati informatici due settimane fa. Falle sfruttate dal gruppo milanese per sviluppare software di spionaggio legale, con cui governi e istituzioni sono riusciti in questi anni a penetrare nei sistemi informatici di presunti terroristi e criminali in tutto il mondo. Uno dei mezzi preferiti dai programmatori di Hacking Team era proprio Flash, che ha così dato l’ennesima prova di essere un plugin decisamente poco affidabile. Adobe ha impiegato dieci giorni per rilasciare una patch in grado di risolvere definitivamente i buchi. E si è scoperto che un contributo fondamentale è arrivato dal gruppo Project Zero di Google. Gli esperti del team di sicurezza di Big G hanno infatti lavorato fianco a fianco con i programmatori di Adobe per correggere gli errori presenti in quella che è ormai la penultima versione di Flash, oltre ad aggiungere ulteriori livelli di protezione.

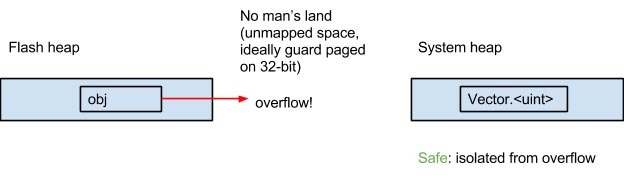

Sono state implementate tre tecniche difensive di basso livello, due delle quali contribuiscono finalmente a bloccare un metodo di attacco sfruttato da diversi hacker sin dal 2013. Questo prevede la modifica della lunghezza del buffer di un ActionScript Vector, in modo che il cybercriminale riesca a inserire codice pernicioso nella memoria e poi a eseguirlo. L’ActionScript, per la cronaca, è il linguaggio con cui vengono scritte le applicazioni in Flash. La tecnica adottata da Project Zero è stata ribattezzata “heap partitioning” e può essere utilizzata per isolare gli oggetti tra loro dentro il cosiddetto heap: una particolare area della memoria di un computer dove i vari processi dei programmi in esecuzione possono registrare temporaneamente le variabili che devono essere utilizzate.

Come sottolineato dai programmatori di Project Zero, questo metodo è molto comune. Chrome, ad esempio, vi fa ricorso spesso così come altri browser, che hanno eletto l’heap partitioning come una delle tecniche più valide contro gli hacker. Ora anche Flash può disporre di questo sistema di sicurezza e, grazie all’alleanza Adobe – Google, gli oggetti vengono isolati dall’heap generale di Flash e protetti dagli attacchi di tipo use-after-free. Gli esperti di Mountain View fanno notare che la tecnologia, malgrado sia sicura, rende al meglio con versioni di browser e di Flash a 64 bit.

Ai risultati ottenuti da Google, si affiancano anche le soluzioni offerte ora dalla stessa Adobe, che si è concentrata su un’altra tecnica, chiamata Vector length validation. Dedicata in particolar modo ai sistemi a 32 bit, questo metodo rappresenta una valida “toppa” alla corruzione delle lunghezze dei buffer dei vettori. Infine, l’ultima versione di Flash Player, la 18.0.0.209, è stata dotata di randomizzazione dell’heap, grazie ancora al contributo di Project Zero.

Fonte: Project Zero. Schema di funzionamento dell'heap partitioning in Flash

Al momento, quindi, non dovrebbero più verificarsi penetrazioni non autorizzate nei sistemi informatici a causa di Flash, anche se la randomizzazione dell’heap è stata per ora implementata soltanto nell’estensione che utilizza le Api Pepper Plugin (Ppapi), vale a dire solo in Chrome. Le altre versioni, compatibili con browser come Internet Explorer e Firefox, verranno rilasciate da Adobe nelle prossime settimane.