L’ascesa dei ransomware si fa sempre più preoccupante: le infezioni di programmi malevoli che prendono in ostaggio un dispositivo per poi pretendere il pagamento di un riscatto crescono in numero, complessità e varietà. Così racconta Cisco in un nuovo studio, il “Midyear Cybersecurity Report”, riferito allo scenario dei primi sei mesi di quest’anno. I criminali hanno gioco facile poiché, oltre a poter disporre di mezzi sempre più accessibili ed economici per confezionare le loro armi, possono contare sul fatto che l’abitudine ad aggiornare i software non è troppo diffusa, né fra gli utenti individuali né nelle aziende.

Come ormai noto, il ransomware è un tipo di infezione che si installa su dispositivo allo scopo di boicottarne il funzionamento. Il metodo più popolare è quello del famigerato Cryptolocker, uno dei più dannosi attacchi di questo genere degli ultimi anni: crittografare i file, rendendoli inservibili fino al pagamento del riscatto. Meno note sono, invece, la evoluzioni più recenti del fenomeno, quelle che Cisco ha osservato nei primi sei mesi di quest’anno (analizzando, fra le altre cose, oltre centomila dispositivi connessi a Internet).

Innanzitutto, chi si serve dei ransomware sta allargando il raggio d’azione, visto che aumentano gli attacchi diretti ad aziende private, enti non profit e organizzazioni non governative. La vittima designata, dunque, non è più solo il singolo utente sprovveduto a cui si possono strappare poche centinaia di euro. Se il trend continuerà, come Cisco ritiene probabile, in futuro infezioni sempre più distruttive potranno diffondersi su intere reti e prendere in ostaggio intere organizzazioni.

Nuovi metodi e vecchie cattive abitudini

Anche i metodi stanno cambiando. Oltre a infettare i dispositivi dell’utente finale, come Pc e smartphone, i criminali stanno lanciando attacchi verso i server: in questo modo si massimizzano i guadagni e si reduce il rischio di essere scoperti. Aumenta, inoltre, il ricorso alla crittografia come strumento utile a mascherare l’infezione in circolo.

Nella prima metà di quest’anno le vulnerabilità di Adobe Flash continuano a essere uno degli obiettivi principali per malvertising ed exploit kit (nel popolare exploit kit “Nuclear”, per esempio, Flash ha rappresentato l’80% dei tentativi di attacco riusciti). Anche i server JBoss sono un bersaglio facile, e lo sono per un preciso motive: i software vengono spesso lasciati “vegetare”, senza installare agli aggiornamenti rilasciati dai vendor in seguito alla scoperta di vulnerabilità. Quello dei mancati update, d’altra parte, è un problema annoso, già segnalato da innumerevoli studi. Tra i software installati in version datate spicca Java: un terzo dei sistemi esaminati da Cisco nel periodo in esame aveva ancora in esecuzione la versione 6 di Java SE, ormai in fase di dismissione da parte di Oracle (quella più recente è la numero 10).

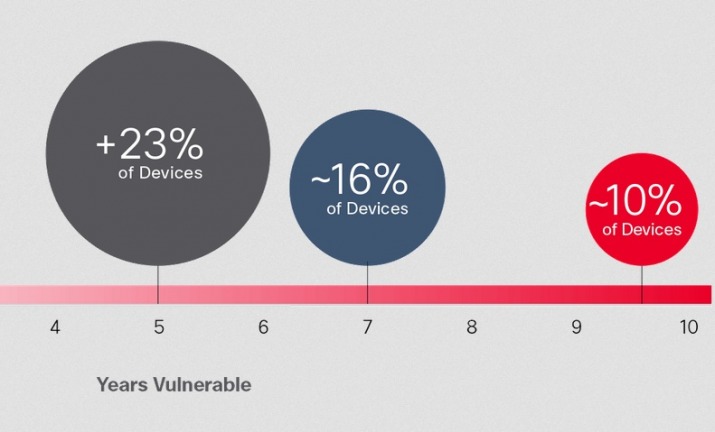

Percentuali di dispositivi analizzati da Cisco con vulnerabilità vecchie di almeno cinque, sette e quasi dieci anni

Il quadro è reso più grave da un ulteriore elemento: i tempi di scoperta di un avvenuto attacco corrispondono, in media, a duecento giorni. Un intervallo eterno per chi, come i cybercriminali, è abituato ad agire con la rapidità delle tecnologie. E mai come in questo caso il tempo è denaro, sia per I criminali informatici (che ci guadagnano), sia per individui e aziende (che ci perdono). “Per chiudere la finestra di opportunità degli attaccanti”, ha commentato Marty Roesch, vice president e chief architect del Security Business Group di Cisco, “i clienti avranno bisogno di una maggiore visibilità sulle loro reti e dovranno migliorare attività quali l’installazione delle patch e il pensionamento di infrastrutture datate, a cui mancano capacità di sicurezza avanzate”.