Un nuovo macigno è caduto su Amd. Secondo l’azienda di sicurezza Cts-Labs i chip Ryzen, Epyc, Ryzen Pro e Ryzen Mobile conterrebbero 13 bug catalogati in quattro gruppi, dalle caratteristiche e potenzialità malevole differenti. Un vero e proprio schiaffo per il produttore californiano che, al pari di Intel, a inizio anno ha dovuto fare i conti con la vulnerabilità Spectre. La società ha già spiegato di voler studiare in modo approfondito il white paper dell’israeliana Cts-Labs, per valutarne il metodo e l’affidabilità delle conclusioni, e soltanto in un secondo momento rilascerà dichiarazioni ufficiali sul merito dello studio. Report che è stato pubblicato soltanto 24 ore dopo la comunicazione di Cts-Labs ad Amd, senza rispettare quindi i canonici novanta giorni che solitamente vengono fatti trascorrere fra il passaggio d’informazioni riservate al vendor e la divulgazione delle scoperte, allo scopo di consentire lo sviluppo delle patch necessarie per risolvere le vulnerabilità.

I ricercatori hanno raggruppato i bug in quattro classi dai nomi evocatici: Ryzenfall, Masterkey, Fallout e Chimera. I bachi, definiti critici, colpiscono “tutti i consumatori e le organizzazioni che utilizzano server, workstation e laptop Amd” basati sui chip Ryzen ed Epyc, come scritto da Cts-Labs su un sito dedicato. Le Cpu colpite, secondo quanto ricostruito dalla compagnia israeliana, possono eseguire fra le altre cose malware persistente all’interno dell’enclave Secure Processor in modo che i programmi maligni siano difficilmente identificabili.

Nello specifico, l’exploit Ryzenfall contiene quattro varianti (così come Spectre ne presentava due, una delle quali non coinvolgeva però le soluzioni Amd) in grado di colpire il sistema operativo del Secure Processor nelle Cpu Ryzen: un processore Arm Cortex-A5 a cui sono demandate la sicurezza complessiva del chip e tutte le funzionalità crittografiche e di gestione delle password. Sfruttando il bug un hacker potrebbe accedere a porzioni isolate di memoria e arrivare a operazioni di lettura e scrittura in queste aree, con l’esecuzione arbitraria di codice in tutta la rete aziendale.

Masterkey, invece, si concretizza in tre diverse versioni e interessa chip Ryzen ed Epyc. L’exploit porta anch’esso all’esecuzione arbitraria di codice nel Secure Processor, ma per arrivare a questo grado di compromissione è necessario flashare il Bios con un aggiornamento del Cortex M5. Maserkey consente all’attaccante di bypassare e/o disattivare comprovati sistemi di sicurezza come il Trusted Platform Modul del firmware (fTpm) e Secure Encrypted Virtualization.

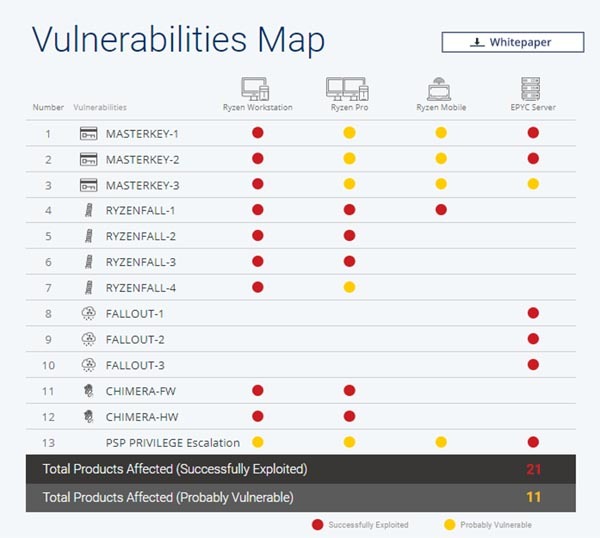

Di seguito riportiamo uno specchietto che illustra quali varianti dei bug sono state testate con successo da Cts-Labs sulle Cpu di Amd e quali, invece, soltanto teorizzate analizzando il codice. Delle tre versioni di Masterkey, ad esempio, una modalità non è stata ancora sperimentata dai laboratori israeliani, i quali sottolineano che per proteggersi è fondamentale impedire di default aggiornamenti non autorizzati del Bios. Ma anche questa precauzione potrebbe non bastare, soprattutto se un hacker riuscisse a sfruttare con successo Ryzenfall.

Credits: Cts-Labs

Quest’ultimo baco è molto simile a Fallout, anche se i ricercatori hanno preferito raggruppare le tre varianti di questo attacco in un’altra categoria: vettori e modalità di assalto sono infatti molto simili a Ryzenfall, ma utilizzando i bug un cybercriminale potrebbe compromettere direttamente la modalità di avvio del Secure Processor e accedere a zone di memoria protette. Da qui l’hacker avrebbe campo libero per iniettare, ad esempio, del malware.

Infine Chimera porta all’esecuzione di codice da remoto, capace di diffondersi a tutti i dispositivi collegati alla macchina tramite il chipset, comprese soluzioni Usb, Pcie, Sata e device di rete. Le due versioni dell’exploit riguardano esclusivamente i processori Ryzen Pro e Workstation. Programmi maligni lanciati direttamente sul chipset possono anche essere sfruttati per colpire il motore Direct Memory Access (Dma) della Cpu, che consente a periferiche e altri sottosistemi di accedere alla memoria interna, attaccando così tutto il sistema operativo.

Si tratta quindi di bug preoccupanti, seppur complessi da sfruttare con successo, in particolar modo perché inizialmente richiedono un accesso fisico alle macchine. Ad allarmare, secondo i ricercatori, sarebbero soprattutto le “scarse pratiche di sicurezza e gli insufficienti controlli di qualità” di Amd. “I chipset Ryzen e Ryzen Pro, contenenti backdoor, non potrebbero passare nemmeno la più elementare revisione indipendente”. Cts-Labs parla di “errori di progettazione” basilari in termini di sicurezza.

In attesa di una risposta (e di eventuali patch) di Amd, si può dire che il report dell’azienda israeliana non dovrebbe gettare né i consumatori né le imprese nel panico, perché come detto gli exploit sono molto difficili da utilizzare. Ovviamente, se le considerazioni dei ricercatori si rivelassero vere il produttore californiano dovrebbe affrontare rigorosamente il problema, andando quantomeno a rivedere in modo approfondito tutte le proprie pratiche e la progettazione dei chip.