Il Patch Tuesday di marzo è una valanga: Microsoft vi ha incluso ben 115 correttivi, dei quali 26 tesi alla risoluzione di vulnerabilità critiche, 88 classificati come “importanti” e solo uno di gravità moderata. Si tratta del Patch Tuesday più corposo di tutta la storia di Microsoft, sebbene non troppo superiore alla collezione di 99 patch rilasciate il mese scorso. Le 26 vulnerabilità critiche riguardano diversi prodotti ma per il tutte il rischio è quello di attacchi di remote code execution, più o meno facili da realizzare.

Una tra le più facilmente “sfruttabili” è la vulnerabilità di Microsoft Word identificata come CVE-2020-0852, che permette di realizzare offensive con esecuzione di codice da remoto anche se la vittima non apre un file di testo specificamente confezionato per innescare l’attacco. Altre patch dell’aggiornamento cumulativo di marzo (installabile tramite Windows Update sulle versioni supportate di Windows 10) riguardano Edge, Internet Explorer, Office e una serie di procedure di sicurezza effettuate dal sistema operativo, per esempio le verifiche di username e password e i controlli delle periferiche che vengono connesse al computer.

Windows LNK ancora senza patch

Le questioni di sicurezza dei prodotti dell’azienda di Redmond non si limitano, tuttavia, ai problemi risolti dall’ultimo Patch Tuesday. Ancora priva di patch e mitigazioni (ma Microsoft ci sta lavorando) è una vulnerabilità identificata dalla sigla CVE-2020-0684: riguarda i file Windows LNK e permette la veicolazione di malware che eseguono codice dannoso sul sistema nel momento in cui Windows processa il file .LNK.

L’attacco, ha spiegato Microsoft, potrebbe innescarsi nel momento in cui si clicca su un file contenuto in una chiavetta Usb oppure su un link che permette di scaricare dei file: “Quando l’utente apre il drive o la condivisione remota in Windows Explorer o in qualsiasi altra applicazione che analizza il file .LNK, il binary malevolo esegue il codice scelto dall’attaccante sul sistema bersaglio”.

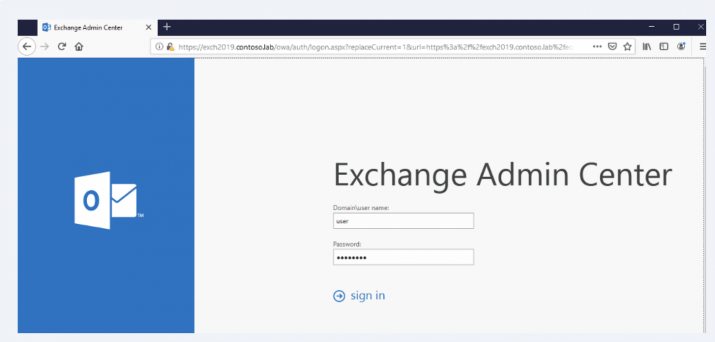

Attacchi di spionaggio tramite Exchange

Al momento non ci sono evidenze del fatto che questo bug sia già stato sfruttato. Diverso è il caso della vulnerabilità di Microsoft Exchange (il software di rete per la posta elettronica aziendale) identificata dalla sigla CVE-2020-0688: in questi giorni sono stati osservati attacchi probabilmente compiuti da hacker “sponsorizzati” da governi e in caccia di dati. Per questo bug, in realtà, Microsoft già nel Patch Tuesday di febbraio aveva rilasciato un corretti, evidentemente però non installato da chiunque.

Il Dipartimento della Difesa statunitense si è accorto la settimana scorsa dei primi attacchi (come svelato da Zdnet), segnalati anche dalle società di cybersicurezza Trend Micro e Volexity. Si tratta di campagne di Apt (Advanced Persistent Threat) portate avanti da diversi gruppo hacker di governi interessati a spiare i segreti di Stato dei nordamericani. Il bug risiede nell’Exchange Control Panel e impedisce ai server Exchange di creare delle chiavi crittografiche uniche all’interno del pannello di controllo.

Potendo conoscere le chiavi di crittografia, gli hacker hanno la possibilità di autenticarsi e annullare la serializzazione dei dati. Da qui, dunque, possono eseguire codice malevolo sul backend del server Exchange e prendere controllo di tale server. I ricercatori della Zero Day Initiative di Trend Micro hanno fornito una descrizione tecnica del funzionamento dell'attacco.