La tecnica di attacco a “sciame”, swarm, tristemente nota nelle cronache del terrorismo, è di moda anche nel cybercrimine. Le operazioni di assalto che fanno leva su vulnerabilità varie e che insinuano l'infezione o l'hackeraggio da più punti di accesso, massimizzando così l'efficacia dell'offensiva, sono una delle tendenze evidenziate da Fortinet nel suo ultimo studio trimestrale, il “Threat Landscape Report” riferito al periodo di ottobre, novembre e dicembre del 2017 (i dati derivano da sensori e dispositivi di rete Fortinet e dalle analisi del FortiGuard Labs). Gli attacchi swarm aumentano sia in termini di volume, sia di varietà e velocità, rendendo sempre più ardua l'opera di chi si trovi a doverli arginare. A detta di Fortinet, per affrontare la rapidità e la scala di questi attacchi, le aziende dovrebbero adottare strategie di sicurezza basate sull'automazione, e dunque anche sull'intelligenza artificiale e sull'autoapprendimento. In sostanza, si dovrebbe fare in modo che le reti possano difendersi da sole, senza l'intervento umano, rispondendo in automatico all'attacco dopo aver valutato le sue variabili.

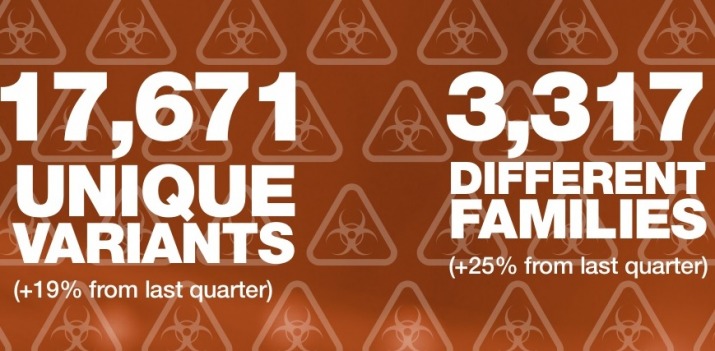

Un'altra tendenza evidente nel trimestre finale del 2017 è l'ascesa degli assalti rivolti alle aziende: il numero medio degli exploit “pro capite” è cresciuto dell'82% rispetto al quarter precedente. Anche il numero di famiglie di malware osservato è salito del 25%, mentre le varianti uniche sono aumentate del 19%. Questi dati, spiega Fortinet, sottendono non solo una crescita volumetrica ma anche un'evoluzione delle minacce.

Nel periodo in esame, tre dei principali venti attacchi identificati erano mirati a dispositivi Internet of Things. Non si tratta di un caso, come dimostrato dal fatto che le attività di exploit sui dispositivi commessi (le telecamere Wifi, per esempio) siano quadruplicati da un trimestre all'altro. Si tratta di una minaccia particolarmente dannosa: uno degli aspetti pià problematici dei dispositivi IoT è la facilità con cui i criminali sfruttano vulnerabilità che nel momento dell'attacco ancora non sono note e, dunque, non suscettibili a correzione tramite patch. Ulteriore segnale d'allarme è il fatto che molti nuovi botnet IoT, come Reaper e Hajime, possano prendere di mira più vulnerabilità contemporaneamente, con un approccio multi-vettore parecchio difficile da contrastare. Reaper, in particolare, si è distinto per la sua capacità di mutare, di aggiornarsi, allo scopo di eseguire attacchi via via più dannosi. La proliferazione di questa minaccia è ben illustrata dai numeri: il volume di exploit associato a Reaper ha mostrato un balzo da 50.000 a 2,7 milioni in pochi giorni, prima di tornare alla normalità.

I conteggi dei malware di Fortinet ("Threat Landscape Report", Q4 2017)

Va anche sottolineata la persistenza dei ransomware, ancora una volta la categoria di malware più popolare così come in precedenti analisi trimestrali di Fortinet. Locky è risultata la variante più diffusa (anche per l'emergere di un nuovo ceppo di infezioni che ingannavano i destinatari con lo spam prima di chiedere il riscatto), seguita al secondo posto da GlobeImposter. In ascesa è anche il fenomeno del cryptojacking, cioè di quella tecnica con cui i criminali riescono a sfruttare i dispositivi di ignare vittime per estrarre criptovalute: non è necessario installare alcun software, bensì basta che l'utente si rechi su una pagina Web contenente un dato Javascript.

Fra le tendenze del trimestre spicca anche l'ascesa degli exploit rivolti ai sistemi di controllo industriale (Ics) e ai sistemi strumentali di sicurezza (Sis), due bersagli che a detta di Fortinet potrebbero infelicemente guadagnare popolarità nelle agende dei criminali informatici. Spesso si tratta di operazioni sofisticate: quello noto con il nome in codice Triton, per esempio, è un attacco che la capacità di coprire le sue tracce sovrascrivendo il malware stesso con dati spuri per ostacolare l'analisi forense. Completa il quadro un (non gradito) ritorno: la steganografia, cioè una tecnica di infezione che incorpora il codice dannoso nelle immagini. A detta di Fortinet, dopo anni di quiescenza questa modalità sembra essere in ripresa e ne è esempio Sundownm, un exploit kit che utilizza la steganografia per sottrarre dati.