Le applicazioni per iOs infettate da XcodeGhost non sono 39 come inizialmente annunciato, ma il numero sarebbe quasi cento volte maggiore. Come riportato il 21 settembre, Apple ha dovuto fare i conti con una serie di software maligni per smartphone e tablet che, forse per la prima volta, sono riusciti ad aggirare i rigidi controlli dell’App Store e ad andare online, a disposizione di tutti gli utenti. La notizia è stata diffusa inizialmente dalla società di sicurezza Palo Alto Networks, la prima a notare le app create con uno strumento alterato e pericoloso, XcodeGhost appunto, diffuso ad arte soprattutto su forum cinesi per ingannare ignari sviluppatori di stare realizzando software pieni di bachi. Ma ora FireEye, altra compagnia specializzata in security, ha rivisto al rialzo le stime delle applicazioni infette circolanti. Sarebbero infatti circa quattromila gli applicativi realizzati con la versione contraffatta del kit di sviluppo ufficiale di Apple, Xcode. Anche in questo caso, è bene sottolinearlo, la maggior parte di essi è presente sull’App Store cinese.

Tra i software più famosi a essere colpiti dalla vulnerabilità si trova anche WeChat, popolare servizio di messaggistica istantanea distribuito da un’azienda del Paese del Dragone (la versione attualmente online è già stata “riparata”). A quanto riporta FireEye, malgrado i server command-and-control che “governano” la trasmissione di informazioni tra le app maligne sia stati messi offline, sembra che gli applicativi infetti stiano tuttora cercando di comunicare con le proprie botnet utilizzando connessioni Http non crittografate. Queste sessioni risultano altamente vulnerabili e aperte a eventuali azioni criminali di altri hacker.

La mossa geniale dei creatori di XcodeGhost è stata quella di far circolare il kit spacciandolo per il prodotto originale e, di conseguenza, per un oggetto innocuo. Gli sviluppatori non si sono infatti accorti di nulla e hanno realizzato applicativi capaci di trasformarsi però in vere e proprie bombe a mano una volta finiti nelle mani degli utenti. Secondo Palo Alto Networks il codice sarebbe in grado di attivare prompt in autonomia, aprire link Url, richiedere codici e password all’ignaro utente e scrivere e leggere dati copiati nella Clipboard. Una minaccia a tutti gli effetti.

In seguito alla rilevazioni di Palo Alto Networks, anche un’altra società di sicurezza, Appthority, si è messa sulle tracce di XcodeGhost e, sempre il 21 settembre, aveva parlato di 476 app infette. Proponendo anche una classificazione differente del bug. “Crediamo che il termine ‘adware’ possa risultare più appropriato rispetto alla definizione di ‘malware’”, hanno scritto gli esperti di Appthority in un blogpost. “Sarebbe stato facile per l’autore di XcodeGhost prevedere comportamenti ben più dannosi per la sua creatura ma, almeno nella versione, analizzata, sembra che questo non sia stato fatto”. Il motivo, però, non viene spiegato. Al momento non risultano segnalati casi eclatanti di exploit, ma la vicenda sembra essere in costante evoluzione.

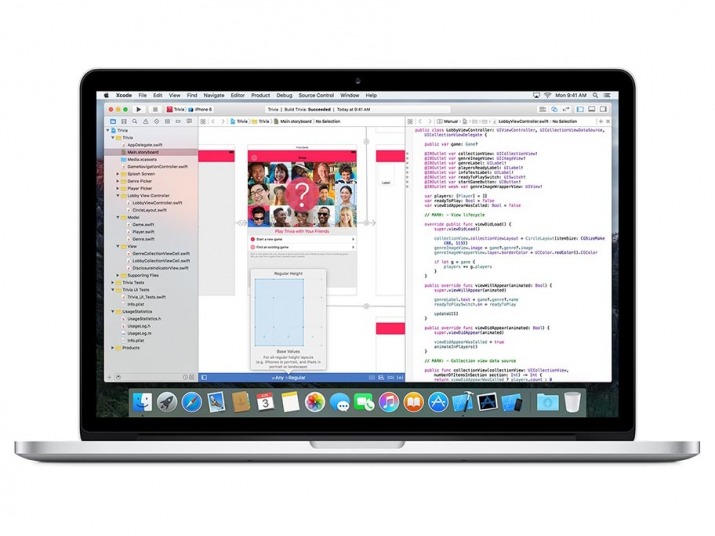

Il kit di sviluppo Xcode di Apple

E dalle parti di Cupertino cosa si dice? Intervistato da un quotidiano cinese, Philip Schiller senior vice president Worldwide Marketing di Apple, ha annunciato che l’intenzione della Mela di lavorare duramente affinché un caso del genera non si ripeta più. Schiller ha puntato il dito contro i tempi di download del kit Xcode. “Per scaricarlo negli Stati Uniti sono sufficienti 25 minuti”, ha dichiarato il manager alla testata cinese Sina. “Ma in altri Paesi si può anche superare l’ora”. Ecco perché Apple fornirà presto agli sviluppatori orientali un pacchetto ad hoc.