Con una videocamera o webcam di sorveglianza si rischia di compromettere la privacy domestica o la sicurezza di un ufficio, anziché proteggersi da furti e intrusioni? Potrebbe succedere. La denuncia di Eset, una società di cybersicurezza, è l’ennesimo dito puntato contro le debolezze dell’Internet of Things, già dimostrate da attacchi informatici su larga scala come quello, eclatante, della botnet Mirai. A detta dei ricercatori, nella videocamera digitale DCS-2132L di D-Link esiste una vulnerabilità che consentirebbe a eventuali malintenzionati di intercettare e visualizzare un video registrato, nonché di manipolare il firmware del dispositivo.

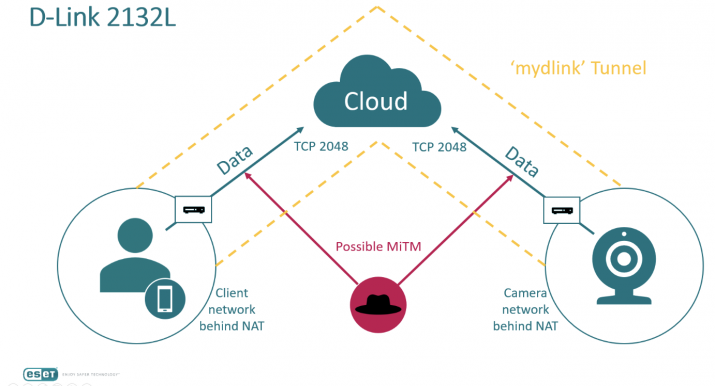

Il modello in questione, ha spiegato Eset, presenta più di un problema. Il principale sta nella trasmissione non crittografata del flusso video su entrambe le connessioni, ovvero fra la videocamera e il cloud e fra quest’ultimo e l'applicazione lato client (che serve all’utente per visualizzare la scena catturata in diretta o i video salvati). L’app per la visualizzazione e la videocamera comunicano tramite un server proxy sulla porta 2048, utilizzando un tunnel TCP basato su un protocollo proprietario D-Link. “Sfortunatamente”, scrive Eset, “solo parte del traffico che attraversa questi tunnel viene crittografato, lasciando alcuni dei contenuti più sensibili, come le richieste di indirizzi IP e MAC della videocamera, informazioni sulla versione, flussi audio e video e informazioni dettagliate sulla videocamera, senza una protezione crittografica”.

Tecnicamente, la vulnerabilità responsabile di questo problema deriva dal modo in cui il file request.c (parte del codice sorgente del server Web boa personalizzato open source D-Link) gestisce le richieste Http alla telecamera: tutte quelle provenienti dall’indirizzo Ip di localhost vengono elevate a livello amministratore, e questo consentirebbe a un potenziale utente malintenzionato di accedere al dispositivo senza restrizioni. Dunque potrebbero verificarsi attacchi man-in-the-middle, con i quali poter spiare i flussi video registrati dal dispositivo.

Detto con le parole di Eset, chi attacca “può utilizzare il flusso di dati della connessione TCP sulla porta server (Cloud) 2048 per visualizzare le richieste Http dei pacchetti video e audio. Questi possono quindi essere ricostruiti e riprodotti dall’intruso, in qualsiasi momento, per ottenere l’attuale flusso audio o video da quella telecamera. Nei nostri esperimenti, abbiamo ottenuto il contenuto video in streaming in due formati raw, in particolare M-JPEG e H.264”.

Altro problema definito come “importante” è nascosto nel plug-in "myDlink services", che gestisce il traffico dei dati e la riproduzione del video dal vivo nel browser del client, ma è anche incaricato di inoltrare le richieste per i flussi di dati video e audio attraverso un protocollo di tunneling. “La vulnerabilità del plug-in”, spiegano i ricercatori, “è particolarmente insidiosa per la sicurezza della videocamera, poiché permette ai criminali informatici di sostituire il firmware legittimo con la propria versione corrotta o contenente una backdoor”.

Attraverso questo “tunnel” è possibile accedere all’intero sistema operativo. Se è in corso uno streaming video chi attacca potrebbe accedere all’interfaccia Web della telecamera tramite una semplice richiesta a hxxp: //127.0.0.1: RANDOM_PORT / . Non è necessaria alcuna autorizzazione, dato che le richieste Http al server Web della telecamera vengono automaticamente elevate al livello admin.

I possessori di una D-Link, modello DCS-2132L, rischiano dunque di essere spiati, con danni per la loro privacy e anche per la sicurezza del luogo che la videocamera dovrebbe proteggere? Non esattamente. In seguito alle segnalazioni di Eset, D-Link ha risolto i problemi relativi al plug-in “mydlink services”, ma non quello della mancata crittografia della trasmissione dati. Dunque è ancora tecnicamente possibile sostituire il firmware della videocamera sfruttando il protocollo di tunneling personalizzato di D-Link, sebbene un attacco di questo tipo richieda notevoli abilità e preparazione. Eset suggerisce ai proprietari di questo modello di “verificare che la porta 80 non sia esposta a Internet e riconsiderare l’uso dell’accesso remoto, se la telecamera viene impiegata per il controllo di aree altamente sensibili della propria abitazione o della propria azienda”.