Il fenomeno cybercriminale dell’anno, o meglio della prima metà di questo 2014 già analizzata dagli esperti in sicurezza, è lui: il ransomware. A detta di F-Secure, i malware che colpiscono un dispositivo bloccandone i dati, e poi chiedendo alle vittime il pagamento di un riscatto in denaro, sono la tipologia più in ascesa nei primi sei mesi dell’anno, sia per il loro aumento numerico sia per la comparsa – per la prima volta – di varianti sviluppate per il mobile.

In particolare, i casi significativi rilevati da F-Secure rispondono ai nomi di Koler e di Slocker: due trojan sviluppati per Android e capaci di monetizzare le infezioni causate attraverso la richiesta di un riscatto. In entrambi i casi, i programmi nocivi tentano di presentarsi agli occhi dell’utente come software innocui. Il primo dei due, figlio dei creatori di Revetol (un trojan che ha infettato centinaia di migliaia di computer fra il 2012 e il 2013), è stato rilevato per la prima volta nel mese di maggio. Con la promessa di accesso a contenuti per adulti, il programma una volta istallato riesce a disabilitare il comando “indietro”, dando l’impressione di aver bloccato il telefono e fingendo di aver crittografato i file contenuti nel dispositivo. Slocker, scoperto a giugno, è invece un ransomware che colpisce i dispositivi Android in modo simile a quanto fatto da Koler, bloccando anche in questo caso il comando “indietro” e compromettendo l’usabilità dello smartphone o del tablet. In più, alcune varianti di questo malware possono comunicare con i loro server di comando attraverso la rete anonima di Tor oppure tramite Sms.

Le tipologie di attacchi per Pc rilevati nel semestre

L’attività “ricattatoria” via mobile malware ha toccato, in forme diverse, anche la piattaforma iOS. Alcuni criminali, per esempio, hanno sfruttato la nuova funzione di controllo remoto Activation Lock, introdotta da Apple in iOS 7 e utilizzabile dai proprietari di iPhone, iPad e iPod touch per bloccare i loro dispostivi usando credenziali Apple ID. Bersagliando la vittima con email di phishing in cui si promette accesso gratuito ad alcuni contenuti, i truffatori inducono i più sprovveduti a loggarsi con alcune username e password, operazione che permette di infettare con un ransomware i dispositivi iOS utilizzati. L’episodio più eclatante, sfociato nell’arresto di due giovani cybercriminali russi, è quello di Oleg Pliss, le cui vittime erano state ricattate con la richiesta di 100 dollari di riscatto.

Gli isolati successi delle forze dell’ordine, per quanto apprezzabili, difficilmente argineranno il fenomeno. Nel suo report, F-Secure ipotizza (in base a discussioni comparse su alcuni forum frequentati dai criminali del Web) per il futuro vicino la comparsa di kit di sviluppo per ransomware e, in un secondo momento, addirittura di kit per la creazione “fai da te” di software di questo tipo. In ogni caso, si legge nel report, "il successo e il crescente ricorso a questi programmi e attacchi non fa che sottolineare l’importanza di mettere i dati al sicuro, per gli utenti domestici, le aziende e le pubbliche amministrazioni".

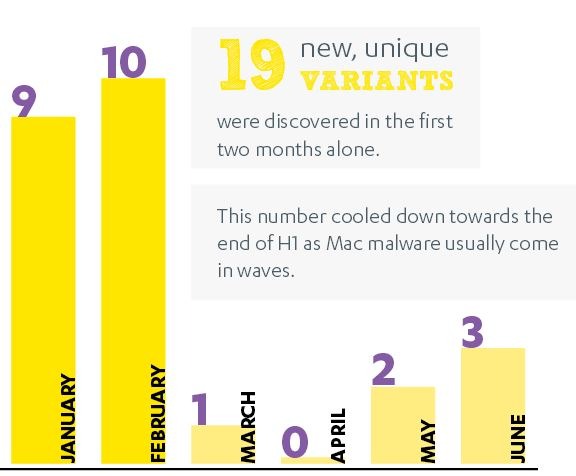

25 le nuove varianti di minacce per Mac emerse nel semestre

Obiettivi da colpire: non c’è solo Android

In campo mobile, non stupisce osservare – ancora una volta, come già visto in innumerevoli statistiche e report – la prevalenza di Android fra gli obiettivi dei criminali che decidono di sfruttare l’onda del mobile. Delle 277 nuove famiglie di minacce e varianti di mobile malware scoperte da F-Secure nel secondo trimestre dell’anno, soltanto due hanno colpito iOS, mentre tutte le altre hanno preso di mira il robottino; nel quarter seguente le proporzioni sono rimaste simili, con 294 minacce rivolte ad Android e una a iOS. Oltre a Slocker, hanno spopolato soprattutto i trojan che inviano messaggi Sms a numeri a pagamento o che raccolgono dati dai dispositivi infettati, per inoltrarli poi a un server remoto.

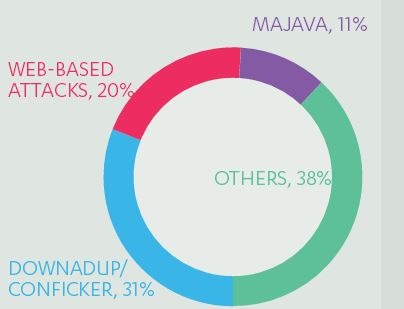

Anche i destinatari più tradizionali del cybercrimine, cioè i Pc Windows, nei primi sei mesi dell’anno non hanno avuto vita facile. Nella top-ten del semestre spicca il worm Download/Conficker, minaccia ormai storica (nata sei anni fa) e a tutt’oggi la più diffusa. La lunga vita di questo baco, che negli anni ha infettato milioni di computer in oltre 200 Paesi, si deve principalmente alla presenza di software non aggiornati e dunque vulnerabili.

Altra tendenza del semestre è stata l’emergere di nuove varianti di minacce destinate ai Mac, e ulteriore conferma del fatto che questi dispositivi non sono inespugnabili come ritenuto fino a qualche anno fa. Nella prima parte del 2014 F-Secure ne ha individuate 25, alcune delle quali usate per condurre attacchi mirati contro organizzazioni. Questo dato supera le 18 minacce scoperte per Mac nel periodo luglio-dicembre dello scorso anno, ma è più basso rispetto alle 33 rilevate nella prima metà del 2013.