Un campione di camaleontismo, rimasto nell'ombra per almeno cinque anni grazie alla crittografia e alla sua particolare struttura “modulare”: è Stantinko, un malware backdoor scoperto e analizzato dai ricercatori di Eset, capace di manomettere siti Web con pubblicità indesiderata e “like” di Facebook generati da finti profili. Questa infezione ha fatto un uso massiccio della crittografia e ha saputo trasformarsi nel tempo, sfuggendo così ai sistemi di rilevamento per almeno cinque anni e riuscendo ad attaccare mezzo milione di utenti.

“La capacità di Stantinko di evitare la rilevazione degli antivirus si basa su sofisticate tecniche di offuscamento e sulla possibilità di nascondersi dietro ai codici che sembrano legittimi”, scrive Eset. “Usando tecniche avanzate, il codice pericoloso viene crittografato in un file o nel Registro di Windows. Successivamente il malware lo decodifica utilizzando una chiave generata durante l’iniziale compromissione. Il suo comportamento pericoloso non può essere rilevato fin quando non riceve nuovi componenti dal suo server di comando e controllo, il che rende estremamente difficile rilevarlo in un sistema infettato”.

Una volta infetto un Pc, il malware installa due servizi Windows malevoli che vengono eseguiti automaticamente a ogni avvio del sistema. La forza di questa backdoor sta anche in questa struttura modulare: ciascun dei due servizi ha la capacità di reinstallare l'altro, nel caso uno dei due sia stato rimosso. Per liberarsi del problema, quindi, è necessario eliminare dal Pc entrambi.

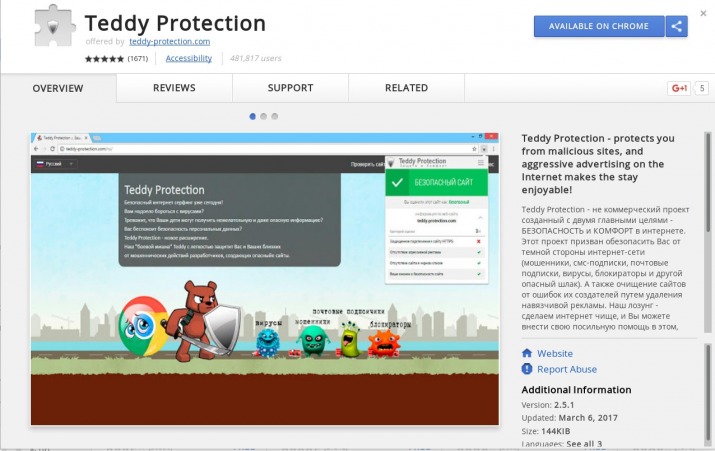

Stantinko può sfruttare diversi plugin, fra cui uno che crea finti accounti di Facebook il cui scopo è sia quello di generare a tappeto, tramite bot, dei “like” su immagini o pagine, sia quello di aggiungere amici. Il meccanismo di infezione porta gli utenti a scaricare due estensioni per il browser, chiamate “The Safe Surfing” e “Teddy Protection”, entrambe disponibili sul Web store di Chrome: a prima vista paiono legittime ma, una volta installate, ricevono una configurazione differente che contiene delle indicazioni per eseguire diverse attività fraudolente. Per esempio, per realizzare ricerche anonime su Google e individuare siti sviluppati con Joomla e WordPress, su cui vengono dunque eseguiti degli attacchi “brute force”. I siti si ritrovano dunque arricchiti di annunci pubblicitari non desiderati, dai quali i criminali ottengono un ritorno economico. Il maware può anche spiare e sottrarre dati, nonché interferire con la navigazione Internet dell'utente, dirottandolo sulle pagine desiderate.