Superfish è solo uno fra i “pesci” di un branco di software potenzialmente lesivi della privacy degli utenti. L’episodio riguardante l’adware precaricato in molti modelli di consumer di Pc portatili e tablet Lenovo ha scoperchiato il vaso di Pandora sul meccanismo che permette ad alcuni programmi (come Superfish) di interferire con le connessioni Https, quelle a più alta sicurezza, su cui possono transitare dati di login, numeri di carte di credito e altre informazioni personali da proteggere.

Con lo scopo dichiarato di tracciare la navigazione Web per migliorare l’esperienza utente – per esempio, per dare suggerimenti su acquisti di e-commerce e altri argomenti di interesse – Superfish utilizza un componente proxy man-in-the-middle che può interferire con le connessioni Https. Per fare ciò, installa un certificato root all’interno di Windows e lo utilizza per controfirmare i certificati Ssl dei siti Web.

A detta di alcune società di sicurezza, come CloudFlare, e del centro di sciurezza Cert Coordination Center della Carniege Mellon University (sponsorizzato dal Dipartimento di Sicurezza Nazionale statunitense), lo stesso meccanismo è sfruttato da altri programmi o estensioni che operano sui browser. Gli esperti puntano il dito su Komodia, la software house che ha realizzato per Superfish la tecnologia che consente di produrre i falsi certificati Ssl. E non solo per Superfish: l’azienda vanta una centinaio di clienti, fra cui compagnie Fortune 500. Il fatto è grave anche perché si è scoperto che Komodia utilizzava un unico certificato root per tutti i suoi prodotti e una password che nega ogni principio di buon senso e sicurezza: il nome dell’azienda stesso.

Esploso lo scandalo, "coincidenza" vuole che il sito della software house risulti essere stato colpito da un attacco DDoS, e nel momento in cui scriviamo risulta ancora inaccessibile. Oltre a rivendicare ai microfoni di Forbes l’autenticità dell’attacco, senza però fornire dettagli tecnici, il fondatore di Komodia, Barak Weichselbaum, ha declinato ogni invito a commentare.

Nel frattempo, alcuni utenti hanno iniziato a stilare una lista di software contenenti la tecnologia di Komodia: fra questi, i prodotti dell’azienda per il parental control come Keep My Family Secure, Qustodio e Kurupira WebFilter. “A questo punto, possiamo ragionevolmente pensare che qualsiasi prodotto per l’intercettazione Ssl venduto da Komodia o basato su software development kit di Komodia utilizzi lo stesso metodo”, ha commentato Marc Rogers, principal security researcher di CloudFlare. “Questo significa che chiunque sia entrato in contatto con un prodotto Komodia o abbia installato un progamma di parental control dovrebbe verificare se è affetto o meno”.

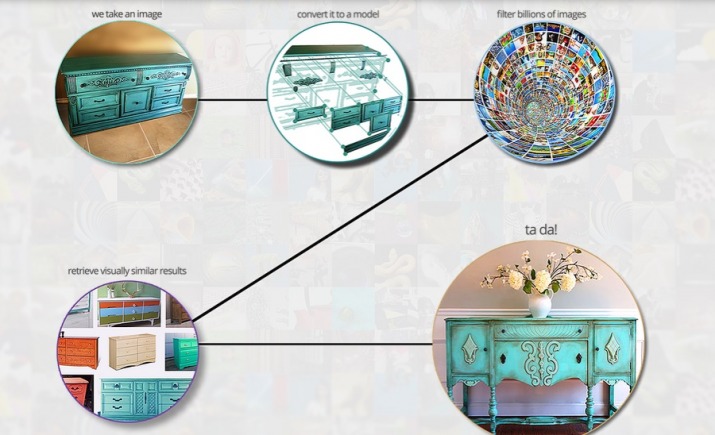

Superfish si presenta come applicazione per il visual search

Per farlo, chiunque può eseguire una verifica online attraverso il sito dell’italiano Filippo Valsorda, giovanissimo consulente freelance di sicurezza informatica, appena ventenne, che già si era fatto conoscere per il caso di Heartbleed. E la cui anagrafica si oppone alla grandezza di società colpevoli di una grave negiglenza, anzi di una catena di negligenze, in un contrasto davvero paradossale.

Per recuperare credibilità, Lenovo ha prontamente ritirato Superfish dai suoi prodotti e ha messo a disposizione uno strumento che permette di rimuovere il software e il relativo software dai computer che li contenessero. “Stiamo lavorando a stretto contatto con McAfee e Microsoft per rimuovere definitivamente il software Superfish e il certificato relativo utilizzando strumenti e tecnologie leader di settore”, ha aggiunto la compagnia cinese. “Queste azioni correttive sono già iniziate e risoveranno automaticamente la vulnerabilità dei sistemi anche per gli utenti che non sono attualmente a conoscenza del problema”.