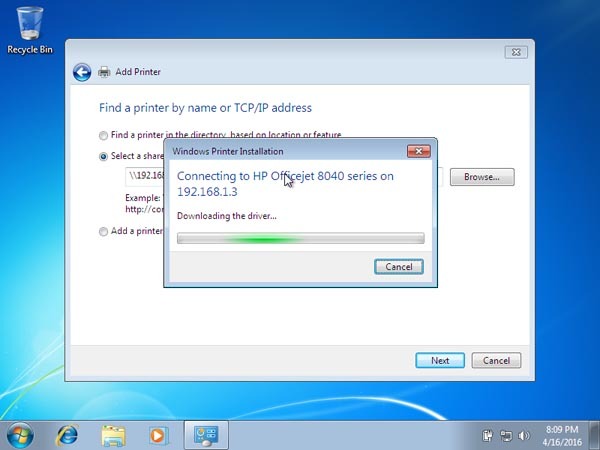

Sono ben 47 le vulnerabilità risolte da Microsoft grazie a un corposo aggiornamento rilasciato in queste ore. I prodotti interessati sono numerosi, da Internet Explorer a Edge, passando per Office, Windows e il framework .Net. Senza dimenticare però quella che sembra essere la falla più seria, che colpisce addirittura lo spooler di stampa implementato nei sistemi operativi di Microsoft da circa vent’anni. Quando si dice “meglio tardi che mai”. Questo bug, identificato anche dai ricercatori di Vectra Networks, consente a un hacker di iniettare del malware in un Pc. Lo spooler non è infatti in grado di verificare la legittimità dei driver di una stampante collegata al computer.

In questo modo un malintenzionato potrebbe installare del software manomesso e il malware può continuare a infettare nuovi dispositivi man mano questi identificano la periferica. Secondo Microsoft l’hacker potrebbe poi eseguire codice da remoto e prendere il controllo del Pc. L’aggiornamento che corregge il baco, etichettato come “critico”, corregge la modalità in cui lo spooler interviene sul file system e allerta gli utenti di non installare driver di stampa provenienti da fonti non certe.

La patch distribuita da Microsoft è disponibile per Windows Vista e versioni successive, ma non per Windows Xp, che il gruppo di Redmond ha smesso di supportare ufficialmente nel 2014. L’unica nota positiva è che il cybercriminale, per sfruttare la falla, deve essere in grado di collegare fisicamente la stampante al Pc o connetterla alla rete locale.

Sono ben sei gli altri “bollettini” di sicurezza catalogati come “critici” da Microsoft, di cui uno riguarda ancora una volta Flash Player: tutte le vulnerabilità riconducono all’esecuzione di codice da remoto e potrebbero portare alla piena compromissione dei computer. In particolare due bug toccano i motori di scripting Jscript e Vbscript: l’exploit può avvenire tramite codice malevolo nascosto in siti Web modificato o attraverso un controllo Activex ritenuto sicuro, che può essere avviato in un’applicazione o in un documento di Office che presenta il motore di rendering di Internet Explorer.

Fonte: Vectra Networks

Altre falle di rilievo erano presenti nei driver kernel mode, utilizzate di frequente dagli hacker per attacchi mirati, e addirittura nella funzionalità Windows Secure Boot (avvio protetto). In questo caso un malintenzionato può bypassare la protezione del sistema operativo se riesce a ottenere i privilegi amministrativi e a installare policy modificate ad hoc. Il Secure Boot usa infatti una verifica crittografica per essere certi che solo il codice firmato digitalmente (e quindi approvato) venga caricato durante l’avvio del Pc, prevenendo così l’installazione di rootkit.