Più di un’applicazione su tre, il 35%, contiene una vulnerabilità significativa, e se si guarda nel solo campo delle app mobili il dato sale a tre su quattro. Ogni giorno del 2015 sono state create 10mila nuove minacce per Android. Infezioni con annessa richiesta di riscatto ed exploit che sfruttano vecchie debolezze software, mai risolte, continuano a imperversare. E centomila trojan bancari hanno colpito nel corso di dodici mesi. Sono alcuni dei – non confortanti – dati emersi dal nuovo “Cyber Risk Report” appena presentato da Hewlett Packard Enterprise e realizzato su dati della stessa Hpe, di ReversingLabs, Sonatype e fonti open source.

La tendenza di fondo evidenziata da Hpe è che, mentre il 2014 è stato l’anno delle violazioni, dei “breach”, il 2015 è stato quello dei “danni collaterali”: moltissimi attacchi hanno colpito utenti incolpevoli di alcun comportamento rischioso. Come i cittadini statunitensi inseriti nei database dell’Office of Personnel Management, che lo scorso anno ha subito l’hackeraggio di oltre 20 milioni di record dei suoi archivi. Diventa quindi sempre più difficile proteggere la propria privacy e il proprio denaro, anche se si evitano comportamenti a rischio come l'installazione di applicazioni o l'apertura di allegati e link sospetti. La sola "esistenza digitale", cioè la presenza dei propri dati online o dentro un archivio collocato in rete, costituisce di per sé un rischio.

Malware e monetizzazione

Nel corso dell’anno, il numero dei nuovi malware osservati è sceso del 3,6% rispetto al 2014, ma in compenso i cybercriminali hanno saputo monetizzare meglio le loro operazioni di infezione, rivolte ancora ai sistemi Windows nell’87% dei casi ma sempre più anche ad Android. La piattaforma mobile di Google convoglia ormai il 3% dei malware in circolazione e, complice la sua popolarità, rappresenta un bersaglio sempre più appetibile con una media di oltre 10mila nuovi programmi nocivi scoperti ogni giorno (+153% rispetto ai livelli del 2014). Ma attenzione anche a iOS: nel 2015 le infezioni malware sono più che quadruplicate rispetto all’anno precedente.

Come sottolineato dal report, i sistemi operativi per smartphone e tablet possono essere “colonizzati” con applicazioni e add-on pubblicitari, confezionati per tracciare l’utente e rastrellare dati. Anche le app del tutto legittime, però, rappresentano un pericolo: tre su quattro, fra quelle analizzate dal report, presentano almeno una vulnerabilità critica o comunque ad alto rischio. Oltre al furto di informazioni, un metodo di monetizzazione degli attacchi sempre più sfruttato è quello del “ricatto”, tramite ransomware che bloccano o rendono inservibili i dispositivi crittografandone il contenuto. Il miglior metodo di difesa, suggerisce Hpe, è quello di eseguire un regolare backup di tutti i file importanti.

Secondo lo studio di Hpe, nel 2015 hanno spopolato gli attacchi diretti contro gli sportelli bancomat, che sottraggono informazioni sulle carte di credito sfruttando l’hardware e/o il software del terminale.

Alla ricerca di un nuovo metodo

Da parte dei vendor, in particolare di quelli di software, è richiesto un cambio di approccio: dal continuo rilascio di correttivi puntuali, di patch che risolvono una singola vulnerabilità dopo che questa è stata scoperta (e magari anche sfruttata) si deve passare a una difesa preventiva, cioè a “misure difensive che prevengano intere classi di attacco”, si legge nel report. È anche vero, sempre a proposito delle patch, che il problema di fondo resta la mancata installazione di molti correttivi esistenti: le vulnerabilità più sfruttate nel 2015 sono anche vulnerabilità vecchie di anni e ancora in circolazione. Stuxnet, creato nel 2010, è il vettore d’infezione alla base del 29% degli exploit andati a buon fine lo scorso anno.

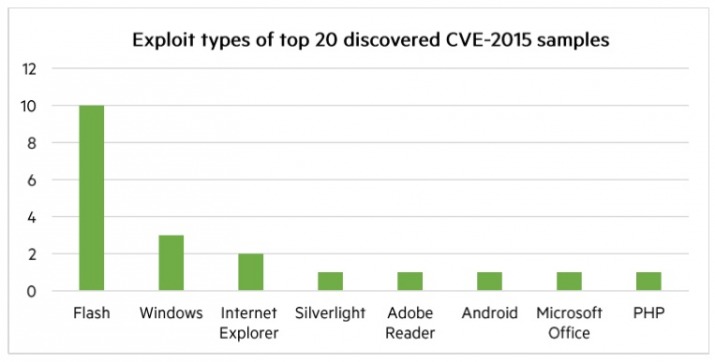

E qui Hpe cala l’immancabile riferimento a Microsoft e ad Adobe, ovvero a Windows e a Flash, i due bersagli più comuni degli attacchi basati su exploit. Lo scorso anno, in particolare, il 45% dei sample di exploit rilevati ha riguardato una singola vulnerabilità di Windows (nota come Cve.2015.1701), mentre Flash si aggiudica il 29% dei casi. Guardando, invece, la classifica delle applicazioni più colpite Flash è l’infelice protagonista, cui seguono il sistema operativo Windows, il browser Internet Explorer, Silverlight, Adobe Reader, il sistema operativo Android, la suite di Office e il linguaggio Php. Quanto all’età media di queste vulnerabilità, è impressionante notare come tutta la top-10 sia composta da difetti software noti da più di un anno; il 48%, addirittura, lo sono da più di lustro.

“I criminali continuano a sfruttare vulnerabilità note da tempo”, commenta Tim Grieveson, chief cyber strategist per l’area Emea della divisione Enterprise Security Products division di Hpe. “Per i team di sicurezza delle aziende, la sfida da vincere è quella di essere più vigili nell’installare le patch. Ma allo stesso tempo i fornitori di software dovrebbero essere più trasparenti in merito alle implicazioni dei correttivi rilasciati. Non sempre, infatti, sono espliciti nello spiegare che cosa potrebbe accadere se non venissero installati”.

Spada di Damocle sugli oggetti connessi

Mentre il mobile si è già rivelato terreno fertile e facilmente “coltivabile” dai criminali informatici, gli attacchi all’Internet of Things sono ancora descritti dai più come un fenomeno emergente, su cui pende oggi una spada di Damocle che prima o poi precipiterà. “Se dovessi scommettere su una singola tendenza emergente per questo 2016”, riflette Grieveson, “direi che assisteremo a un maggior numero di attacchi rivolti a infrastrutture critiche nazionali, agli impianti delle utilities, ma anche alle infrastrutture del sistema scolastico. Un settore che notoriamente non investe molti soldi nella sicurezza It”.

Anche i sistemi di videosorveglianza, aziendali o domestici che siano, possono diventare un bersaglio vulnerabile. “Nei confronti dell’Internet of Things”, prosegue l’esperto di Hpe, “dobbiamo assicurarci di disporre di un buon numero di tecnologie che operano su più livelli. Ma soprattutto, per capire quali siano gli anelli deboli, dobbiamo studiare bene le interazioni fra gli utenti, i dati e le applicazioni. Proteggere i dispositivi non è più sufficiente”.

In tutto questo scenario, Hpe rivendica il proprio ruolo di alleato delle aziende. “Non siamo soltanto un fornitore di hardware e di servizi”, sottolinea Grieveson, “ma possiamo anche aiutare le organizzazioni a proiettarsi verso il cloud e a proteggere i loro asset digitali. Nel mondo contiamo oltre cinquemila esperti di sicurezza It certificati, e abbiamo le dimensioni e la presenza territoriale necessarie per svolgere un ruolo di primo piano”.