Mai come oggi gli hacker stanno sfoggiando con orgoglio la loro capacità di generare enormi volumi di traffico Internet, mandando in tilt per ore o giorni servizi di ogni genere. Una capacità che “non è mai stata così evidente”, come scriver Arbor Netwrks nel suo ultimo studio dedicato agli attacchi DDoS, il “Worldwide Infrastructure Security Report”, frutto di monitoraggi eseguiti nel corso del 2016 e d 356 questionari compilati da responsabili It e altre figure di aziende di tutto il mondo (Internet Service Provider, operatori di telefonia, di data center, società Web, fornitori di servizi di altro genere). In generale, le dimensioni degli attacchi Distributed Denial-of-Service hanno continuato a gonfiarsi, come dimostrano sia la maggior frequenza degli episodi “massicci” sia alcuni singoli casi eclatanti.

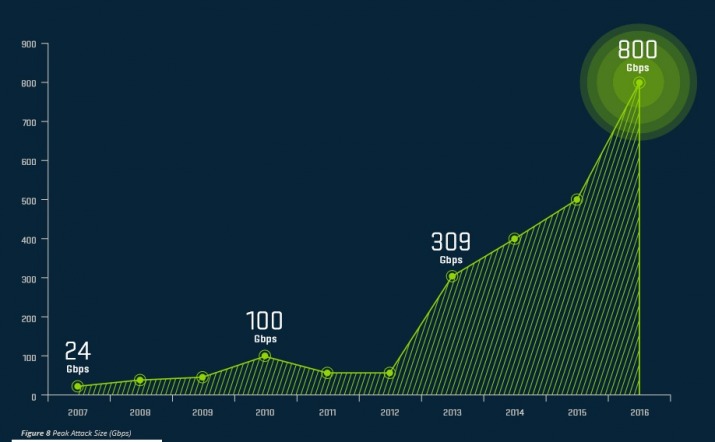

Il record del 2016 spetta a un attacco che ha raggiunto gli 800 Gbps di larghezza di banda, mentre altri partecipanti allo studio di Arbor hanno segnalato episodi da 600 Gbps, 550 Gbps e 500 Gbps. Se queste sono casi isolati di “eccellenza” dell'anno passato, il problema del gigantismo è abbastanza diffuso, dato che oltre un quarto delle vittime (monitorate con la rete Atlas) hanno subito assalti con traffico di picco superiore ai 100 Gbps, mentre in un caso su otto si sono superati di 200 Gbps.

Record annuali di larghezza di banda negli attacchi DDoS (fonte: “Worldwide Infrastructure Security Report”, Arbor Networks)

Gli attacchi cosiddetti volumetrici, ovvero quelli che mirano a consumare tutta la larghezza di banda disponibile in una rete o fra un'azienda e un service provider, si confermano come la tipologia più frequente: il 73% degli episodi dello scorso anno. Nel 18% dei casi si è trattato, invece, di DDoS di tipo “state-exahaustion”, ovvero mirati a boicottare i collegamenti esistenti fra apparati di rete (per esempio firewall, Ips, load balancer) e gli application server. Il 16% degli episodi rientra, poi, nella categoria degli attacchi al layer delle applicazioni o servizi (Layer 7), solitamente i più sofisticati e difficili da intercettare perché agiscono su tempi più lunghi e con effetti meno eclatanti.

Ma chi sono le vittime preferite dei criminali amanti del DDoS? Nella maggior parte dei casi, a sperimentare l'assenza di un servizio sono gli utenti finali, privati della possibilità di accedere a un sito Web, a un'applicazione o a una rete mobile. Al secondo posto, per frequenza, si collocano gli attacchi diretti a istituzioni e agenzie governative, mentre un terzo bersaglio in ascesa sono gli oggetti connessi dell'Internet of Things. Questi ultimi, fa notare Arbor, fanno gola agli hacker perché sono adattissimi a creare botnet DDoS e perché, spesso, risultano facili da espugnare in quanto mal protetti da password prevedibili o addirittura inesistenti. In terzo luogo, e soprattutto, sono appetibili perché si tratta di oggetti che restano quasi sempre operativi, anche di notte: pensiamo alle videocamere di sorveglianza, ai router WiFi, ai sistemi di domotica, ottimamente sfruttati lo scorso anno dal malware Mirai.

Per arginare questo rischio in ascesa, Arbor ha inaugurato una nuova infrastruttura basata su cloud, destinata in modo specifico al monitoraggio delle attività che potrebbero compromettere i dispositivi IoT. È operativa in diverse regioni del mondo, Europa inclusa, e nelle prime due settimane di attività ha già registrato più di un milione di tentativi di login a oggetti connessi: 1.027.543 per la precisione, di cui 819.198 falliti, provenienti da 92.317 singoli indirizzi IP sorgente.

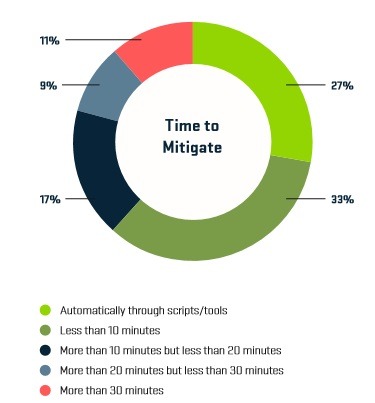

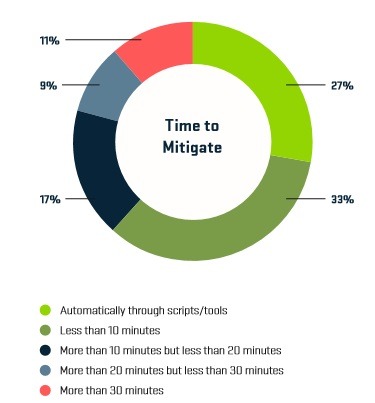

Una buona notizia, in questo scenario preoccupante, è il fatto che le misure di protezione dal fenomeno DDoS stiano iniziando a diffondersi. Fra gli intervistati di Arbor, l'83% ha detto di utilizzare sistemi di mitigazione intelligente degli attacchi (Idms), più efficaci dei tradizionali firewall e load balancer in relazione a questa specifica minaccia. E i risultati si vedono, dato che nel 2016 la percentuale di vittime capaci di mitigare l'attacco nell'arco di venti minuti è salita al 77% (dal 74% del 2015 e dal 68% del 2014).