Lavorare in ufficio, sui mezzi pubblici o da casa, utilizzando in Pc ma anche il tablet e lo smartphone, siano essi di proprietà dell’azienda o (più spesso) personali. La tendenza nota come Bring Your Own Device è inarrestabile ma non libera da preoccupazioni, come raccontato da un recente studio di Ponemon Istitute e Citrix. Pe la maggior parte dei 4.200 addetti alla sicurezza It interpellati, provenienti da 13 Paesi (Germania, Francia, Regno Unito, Olanda, Australia/Nuova Zelanda, Brasile, Messico, Stati Uniti, Canada, Cina, India, Giappone, Corea ed Emirati Arabi Uniti), il Byod è un potenziale problema: il 68% ritiene che i dispositivi personali mettano a rischio dati e applicazioni aziendali, agevolando gli accessi non autorizzati.

Le preoccupazioni degli addetti alla sicurezza It sono anche altre, più o meno legate al Byod. Per il 65% degli intervistati, la propria azienda è incapace di contrastare l’abitudine a installare e utilizzare applicazioni non approvate (il cosiddetto “shadow It”), mentre una quota quasi analoga, il 64%, pensa che l’organizzazione non sappia ridurre in modo efficace il rischio che i dati sfuggano ai percorsi sicuri, per esempio quando transitano su chiavette Usb o sistemi di file sharing.

C’è poi il problema della regole, cioè delle policy, che spesso risultano inadeguate oppure semplicemente violate dai dipendenti. Meno della metà degli intervistati, il 48%, pensa che la propria azienda abbia elaborato policy efficaci e precise, che assicurino un accesso appropriato alle informazioni. Di contro, quasi il 70% dei responsabili di sicurezza crede che almeno alcune delle regole, se non tutte, siano ormai datate o inadeguate.

Anche in presenza di policy ben descritte e applicate, non ci mette al riparo dall’errore umano. Per ben sette intervistati su dieci, infatti, la propria azienda ha fatto investimenti in tecnologia di sicurezza che sono stati poi installati correttamente. Solo in un quarto delle aziende toccate dal sondaggio, infine, sono state realizzate nuove assunzioni di professionisti esperti di security.

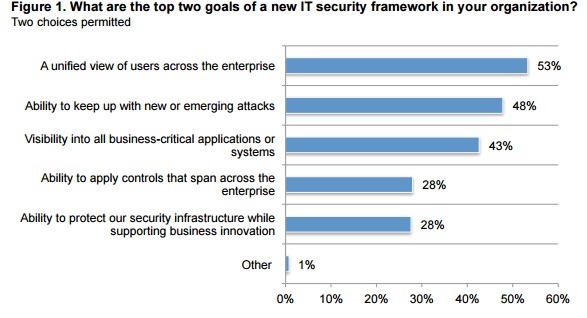

Come porre rimedio ad alcuni di questi difetti? Ottenere una visibilità unificata sulle interazioni digitali di tutti gli utenti aziendali è un buon metodo per il 53% degli interpellati, mentre il 48% cita l’atteggiamento proattivo come utile strategia di difesa dal cybercrimine. Il 65% è fiducioso nei progressi della tecnologia (più essa migliorerà, più si ridurrà il rischio informatico) ma soprattutto, nel 72%, si punta l’attenzione sull’importanza di disporre di uno staff competente in materia.

Fonte: "The Need for a New It Security Architecture", Ponemon Institute, 2017

A detta di Citrix, è anche necessario ridurre l’attuale complessità tecnologica e gestionale, frutto dell’utilizzo di troppe tecnologie di sicurezza non sempre integrate fra loro. In un’espressione, c’è bisogno di un “framework It” più nuovo e flessibile, che non assicuri soltanto la protezione degli endpoint ma anche visibilità e azioni coordinate. "Oggi sul mercato ci sono troppe tecnologie disponibili che aumentano il livello di complessità”, afferma Stan Black, chief security officer di Citrix. “Oggi la sicurezza non riguarda più il numero di tecnologie su cui le aziende investono. Si tratta piuttosto di investire nelle tecnologie giuste che aiuteranno a proteggere app e dati, indipendentemente da come siano utilizzati o archiviati. Le aziende che vogliono proteggersi devono investire in soluzioni che siano intrinsecamente sicure. Quando la sicurezza è un elemento preso in considerazione dall’inizio, possiamo proteggere in modo più efficace le informazioni di business più sensibili”.