Cala il sipario sul ransomware Teslacrypt. I creatori del programma che stava creando non pochi problemi a migliaia di utenti nel mondo hanno deciso di issare bandiera bianca, rendendo pubblica la master key che permette di decodificare tutti i dati finora crittografati in modo illecito. Nella vicenda ha un ruolo la società di sicurezza Eset: uno dei ricercatori dell’azienda si è infatti messo in contatto con i creatori di Teslacrypt, fingendosi vittima e chiedendo una chiave a pagamento per sbloccare i propri file. A sorpresa, gli hacker hanno consegnato una passcode universale, che ha permesso al ricercatore di sviluppare in poco tempo uno strumento software per rimuovere la crittografia dai file.

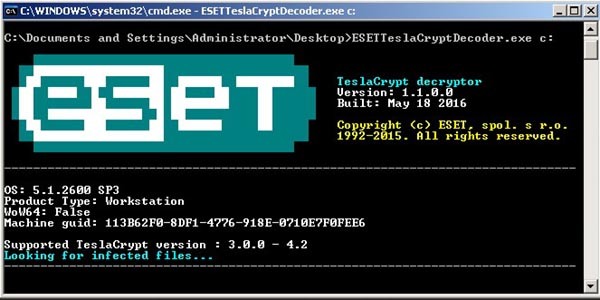

Eset ha quindi reso disponibile pubblicamente il tool, scaricabile da questa pagina contenente anche le istruzioni per l’utilizzo. L’utility effettua una scansione dei dischi alla ricerca delle estensioni create dal ransomware: .xxx, .ttt, .micro e .mp3. Lo strumento del vendor interviene sulle due ultime varianti del programma maligno, vale a dire la v3 e la v4.

“Sottolineiamo che questo ransomware, ad oggi, rimane una delle minacce più importanti in circolazione per i computer”, ha comunicato Eset. Anche se il nuovo strumento per sbloccare i file presi in ostaggio dal ransomware può ridurre notevolmente i disagi per gli utenti. Oltre a Teslacrypt, però, esistono anche altri programmi maligni che stanno vivendo un periodo d’oro. Tra i software più in auge va citato Locky, in grado di crittografare oltre cento tipi di file, comprese immagini, video e database.

Screenshot dello strumento software sviluppato da Eset

Il vettore d’attacco principale è un allegato infetto trasmesso via mail, solitamente un downloader trojan, che una volta aperto esegue del codice Javascript in grado di recuperare il ransomware vero e proprio. Il programma si inserisce poi in una cartella temporanea (%temp%svchost.exe) e crea una voce di registro ad hoc per eseguirsi in automatico ogni volta che il computer viene avviato. Tutte le estensioni dei file infetti vengono rinominate “.locky” e il gioco è fatto.