Sodinokibi, per gli amici Sodin (ma lo chiamano anche REvil), è il nuovo grattacapo di Windows: un ransomware crittografico che sfrutta una vulnerabilità zero-day del sistema operativo di Microsoft per impostare il livello di accesso “admin” sui dispositivi infetti. Una volta ottenuto questo status, Sodin è libero di agire per crittografare o bloccare i contenuti del computer e chiedere, poi, un riscatto. I ransomware crittografici, o cryptoransomware, sono un fenomeno ormai tristemente popolare, diffuso sia nei bassifondi del crimine informatico (grazie a programmi acquistabili “as a service” e riutilizzabili anche da chi non abbia grandi competenze tecniche) sia nelle operazioni di cyberspionaggio di alto livello, addirittura governative. Così è stato, per esempio, nel caso del famigerato Wannacry, che dietro il paravento della richiesta di riscatto puntava a sottrarre dati, e che era probabilmente opera di hacker nordcoreani legati ai palazzi di Pyongyang.

Come sottolineato dall’analisi fatta dai ricercatori di Kasperksy, se è vero che Sodin appartiene a una categoria di programma malevolo ben nota, va detto che ha alcune caratteristiche insolite per i ransomware. L’escalation dei privilegi è una pratica diffusa tra i malware, ma non tra quelli della categoria ransomware. Ancor più degna di nota, poi, è la capacità di sodin nascondere la propria presenza agli antivirus approfittandosi dell’architettura della Cpu del computer. Il programma impiega una tecnica chiamata “heaven’s gate”, insolita per i ransomware, con la quale è possibile eseguire un codice a 64 bit a partire da un processo in esecuzione a 32 bit: questo gli permette di aggirare alcune tecniche di rilevamento dei programmi di sicurezza con funzioni di debugging. Sodin è anomalo anche per altri aspetti del suo funzionamento: l’escalation dei privilegi è una pratica usuale per molti malware ma non per i ransomware, e lo stesso si può dire del meccanismo di sfruttamento di una vulnerabilità zero-day (cioè ancora sconosciuta e non corretta da patch).

Un "ransomware-as-a-service"... con backdoor incorporata

In alcuni casi, inoltre, questo programma per insidiarsi su una macchina non ha bisogno che l’utente compia alcuna azione (per esempio, la visita di un sito web o l’interazione con un link) perché viene installato direttamente dai criminali su server vulnerabili. Questo accade in alcuni casi, ma non in tutti, dal momento che di Sodin esistono differenti versioni. I ricercatori di Kaspersky ipotizzano che questo programma faccia parte di uno schema di “ransomare as-a-service”, cioè che venga diffuso o venduto come servizio, permettendo a chi lo acquista di decidere in che modo propagare l’encryptor.

Un’altra prova a sostegno di questa ipotesi è l’esistenza all’interno del programma di una master key che permette di decrittare i file presi in ostaggio sul sistema bersaglio, senza però richiedere alcuna chiave di distribuzione. “Normalmente, le chiavi di distribuzione sono quelle usate per decriptare i file delle vittime che hanno pagato il riscatto”, spiega Kaspersky. “Questa funzionalità potrebbe essere utilizzata dagli sviluppatori per controllare la decrittazione dei dati delle vittime o la distribuzione del ransomware, ad esempio per escludere alcuni distributori dal programma di affiliazione, rendendo il malware inutile”. Insomma, una backdoor a uso e consumo degli autori del software.

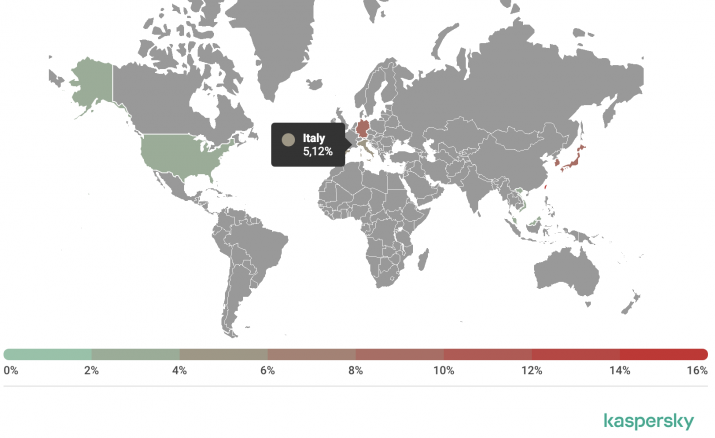

La minaccia è stata rilevata un po’ ovunque nel mondo, Europa compresa, ma la maggior parte degli attacchi ha riguardato l’Asia (17,6% è stato osservato a Taiwan, il 9,8% a Hong Kong e l'8,8% nella Repubblica di Corea). Una volta infettato il Pc bersaglio, Sodin lascia un avviso in cui viene richiesto un pagamento in Bitcoin del valore di 2.500 dollari.

La distribuzione geografica degli attacchi rilevati (il 5% circa è in Italia)

“Il ransomware è un tipo di malware molto comune, ma non accade spesso di trovare versioni così elaborate e sofisticate”, fa notare Fedor Sinitsyn, security researcher di Kaspersky. “Utilizzare l’architettura della Cpu per evitare di essere trovati è una pratica non comune per gli encryptor. Ci aspettiamo un aumento del numero degli attacchi che coinvolgono l’encryptor Sodin dal momento che la quantità di risorse necessarie per costruire questo malware è significativa”.

Come difendersi? La vulnerabilità che consente l’escalation dei privilegi su una macchina Windows, identificata come CVE-2018-8453, in realtà era già nota a Microsoft per essere stata sfruttata dal gruppo hacker FruityArmor fin dall’agosto dell’anno scorso. Dunque non si tratta di una vera zero-day ma di una vulnerabilità scoperta come zero-day e successivamente (in ottobre) risolta. Dunque la prima cosa da fare per proteggersi da Sodin è verificare che Windows sia stato aggiornato di recente. In secondo luogo, suggerisce Kaspersky, una misura di sicurezza utile è un software con funzionalità di rilevamento basate sul comportamento (behaviour-based), capace di rilevare anomalie di comportamento e dunque di scoprire non solo le minacce già note ma anche quelle che al momento risultano sconosciute, compresi gli exploit.