Una nuova minaccia interessata ai desktop remoti Windows si aggira per il Web. Il ricercatore Renato Marinho di Morphus Labs ha scoperto come la botnet Goldbrute stia tentando in queste ore di penetrare in quasi 1,6 milioni di server connessi al protocollo Rdp ed esposti alla rete. Secondo le statistiche del motore di ricerca Shodan, sono circa 2,4 milioni le macchine raggiungibili via Web e potenziali vittime della botnet. Il numero di device infetti è quindi probabilmente destinato ad aumentare. Esporre desktop remoti non è generalmente una buona idea, soprattutto se le chiavi di accesso ai dispositivi sono datate o riutilizzate più volte. Non a caso Goldbrute, come suggerisce il nome, sta tentando di penetrare nelle macchine ricorrendo al metodo forza bruta o tramite credential stuffing. Il meccanismo di funzionamento della rete maligna è abbastanza classico.

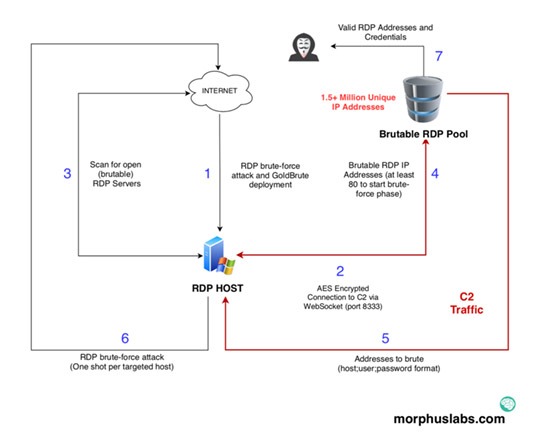

Una volta ottenuto l’accesso forzando le password, viene scaricato un pacchetto di file di 80 megabyte che contiene tutto il Java Runtime necessario per trasformare il dispositivo in un membro attivo della rete. Il bot inizia in un secondo momento a esaminare altri indirizzi Ip per rintracciare eventuali server Rdp esposti. I dati vengono scambiati con l’unico server command and control (C&C) che governa l’infrastruttura su un canale Websocket cifrato con algoritmo Aes.

Quando vengono conteggiate ottanta nuove vittime, il server C&C assegna ai bot un nuovo gruppo di obiettivi da colpire. Ma, in questo caso, gli attori maligni tentano di violare i sistemi solo una volta. Secondo il ricercatore Renato Marinho, si tratta di una strategia voluta per non allarmare le soluzioni di sicurezza in quanto il tentativo di accesso proviene da indirizzi differenti. Questo sofisticato meccanismo rende più difficile scoprire la minaccia.

Lo schema di funzionamento della botnet Goldbrute

È probabile che l’attivazione di Goldbrute sia dovuta alla vulnerabilità Bluekeep, che interessa il protocollo Rdp sui sistemi operativi Windows Xp, Vista, 7, Server 2003, 2008 e 2008 R2. Il bug, definito wormable perché in grado di replicarsi in autonomia sulle macchine, consente agli attaccanti di infettare e di controllare da remoto un Pc. Microsoft ha rilasciato da qualche settimana una patch, chiedendo agli utenti di installarla il prima possibile. Un appello raccolto e rilanciato anche dalla National Security Agency statunitense.