Sembra proprio che Sap abbia problemi con gli algoritmi di compressione. Almeno è quanto sostengono gli esperti di Core Security, che hanno evidenziato una falla in diversi prodotti realizzati dal colosso tedesco. La vulnerabilità è dovuta alle procedure di decompressione e potrebbe portare sia all’esecuzione di codice da remoto che ad attacchi di tipo denial of service. Nello specifico, sarebbero affette varie versioni della piattaforma NetWeaver, kit di sviluppo software, il database MaxDb e l’utility di compressione Sapcar. Secondo quanto pubblicato da Core nel suo advisory dedicato al problema, gli algoritmi incriminati sono lo Lempel-Ziv-Thomas (Lzc) e lo Lempel-Ziv-Huffman (Lzh). Il codice che gestisce la decompressione secondo queste regole può tendere a scoperchiare due vulnerabilità, legate alla corruzione della memoria.

La prima, indicata con il codice Cve-2015-2282, è causata da una scrittura fuori dai limiti verso un buffer stack utilizzato dagli algoritmi per creare i caratteri successivi alla decompressione. Il frammento di codice corruttibile è contenuto nel file vpa106cslzc.cpp presente nel sorgente del programma MaxDb, e può essere penetrato tramite decompressione di un buffer di memoria creato ad hoc. La seconda falla, la Cve-2015-2278, ha la fonte dei suoi problemi sempre nella scrittura errata nei buffer di memoria, che può aprire le porte agli hacker quando gli algoritmi sono in cerca di certe parti di codice compresso.

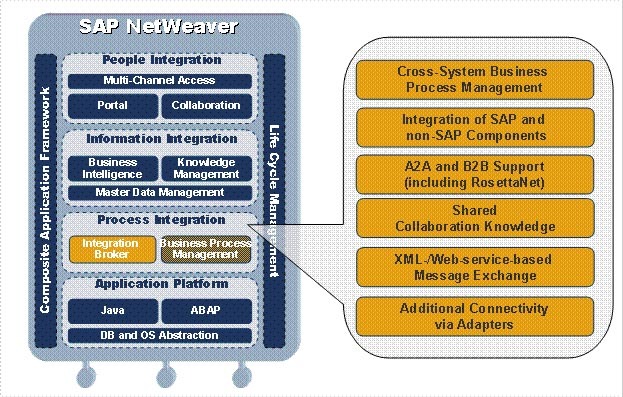

Ma come potrebbe un hacker sfruttare questi bug nei prodotti di Sap? Ad esempio, utilizzando i servizi Dispatcher e Gateway della suite Netweaver, tramite pacchetti di richieste di decompressione create ad hoc. Con lo strumento Sapcar, invece, un cybercriminale potrebbe inviare archivi corrotti con estensione .car o .sar, richiedendone l’analisi e liberando così il potenziale del codice maligno. In certi casi, invece, il pirata potrebbe addirittura inscenare la creazione di finti server Sap e convincere l’utente a collegarsi a questi indirizzi, con tutte le conseguenze facili da immaginare.

La soluzione messa in campo dal colosso tedesco non è accessibile a tutti, perché l’azienda ha pubblicato quattro note di sicurezza - 2124806, 2121661, 2127995 e 2125316 – sul portale di assistenza dedicato ai suoi clienti, disponibile tramite accesso riservato a questo link.