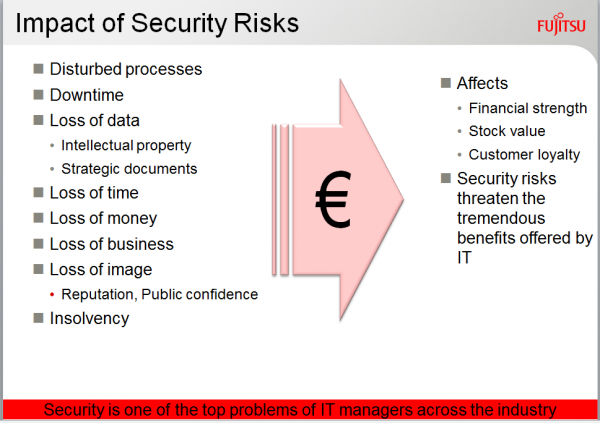

I notebook portano sempre più di frequente all'esterno dell'azienda dati sensibili e informazioni confidenziali che hanno un valore superiore a quello dell'hardware nel quale sono memorizzati. Durante il trasporto i notebook possono essere rubati, persi o possono subire danni che rendono inaccessibili le informazioni contenute nel disco fisso.

Inoltre, le minacce remote sono sempre più specializzate e spesso gli hacker riescono ad accedere al sistema tramite le reti alle quali ci si connette, usando software malevoli.

Tutto questo comporta alle aziende tempi più o meno prolungati di fermo macchina, perdita di dati di valore a volte inestimabile, perdita di tempo per effettuare le denunce del caso e ripristinare la situazione produttiva, eventuale compromissione della reputazione se le informazioni perse sono sensibili. Sono da calcolare, inoltre, i contrattempi dovuti agli eventuali pagamenti mancati perché gli estremi erano memorizzati nel disco fisso del notebook.

A iniziare dal 2009 l'azienda Network Specialist ha contattato una serie di aziende e ha posto loro interrogativi riguardanti il processo decisionale per la scelta dei notebook da dare in dotazione ai dipendenti. Fra le domande veniva chiesto se ritenevano la sicurezza un problema non importante, dii media importanza, importante o molto importante, dando una valutazione su una scala da 1 a 5. La perdita dei dati è stata mediamente valutata importante con un rating di 4,1, al secondo posto delle preoccupazioni c'era l'accesso ai dati sensibili dell'azienda e l'accesso non autorizzato alla rete aziendale (4 punti su 5), al quarto posto la perdita del computer (3,9) e in ultimo lo spauracchio di virus e worm (3,8 punti).

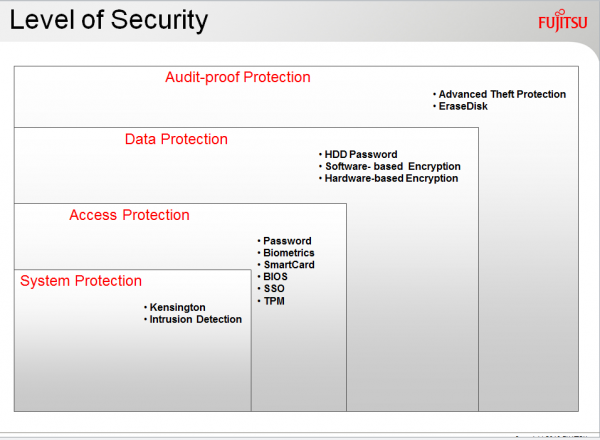

Per rispondere alle esigenze dei suoi clienti Fujitsu si è impegnata

nello sviluppo di differenti livelli di sicurezza, implementati tramite

tutte le tecnologie hardware e software al momento conosciute, fra cui

anche soluzioni proprietarie create ad hoc.

Alla base del sistema di protezione ci sono solo il cavo di sicurezza

Kensington e l'Intrusion Detection; la protezione per l'accesso al

sistema può essere, invece, affidata, a un massimo di sei elementi: la

password, il lettore di impronte digitali, la SmartCard, la protezione

per l'accesso al BIOS, il chip TPM e quello SSO.

Sono stati implementati, inoltre, altri due livelli di protezione:

quello per l'accesso ai dati e le soluzioni estreme da adottare una

volta perso il portatile. Nel primo gruppo rientrano la password di

accesso al disco fisso e i dispositivi sia hardware sia software per la

cifratura dei dati. Nel secondo caso, invece, non resta che cancellare

da remoto tutto il contenuto del disco fisso e attivare la procedura

Advanced Theft Protection.

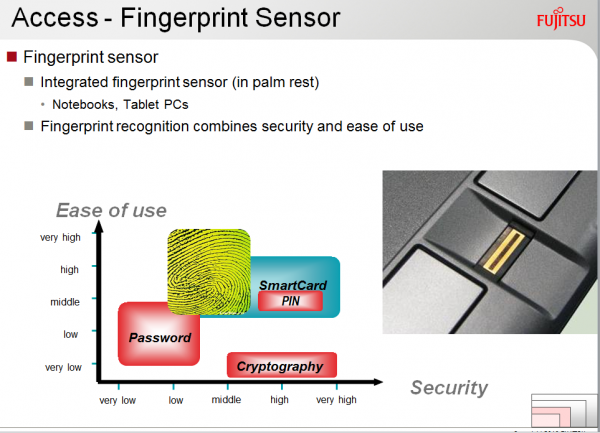

Il livello di protezione fornito da queste soluzioni è sintetizzato in

questo grafico, dal quale si deduce che la sola password è un sistema di

protezione poco sicuro, perché nella maggior parte dei casi è

facilmente individuabile o aggirabile. Il riconoscitore di impronte

digitali o qualsiasi altro sistema biometrico, combinato con la

password, innalza a un livello medio la protezione contro l'accesso

indesiderato ai dati e alle applicazioni. Per avere un livello di

sicurezza elevato è tuttavia necessario ricorrere alla cifratura dei

dati e alla Smart Card.

La Smart Card è una scheda che ha le stesse dimensioni e caratteristiche

di una comune carta di credito, con un chip che memorizza le

informazioni d'accesso al sistema, le password gli account e altri dati.

Per poterla usare bisogna conoscere il suo codice PIN, esattamente come

per il bancomat, quindi comporta un doppio livello di sicurezza.

Inoltre, se vengono effettuati ripetuti tentativi di prova con un PIN

errato la scheda blocca automaticamente il sistema. Non sono da

trascurare altri vantaggi, come per esempio il fatto che la scheda non è

clonabile.

Uno dei vantaggi collaterali della Smart Card è che, memorizzando tutte

le password e i dati di accesso, non sarà più necessario tenerli a mente

o appuntarli in posizioni rischiose, e non ci sarà più bisogno di usare

password facili da ricordare o ripetere sempre la stessa parola

d'accesso (una pratica considerata fra le più pericolose dagli esperti

di sicurezza).

Per quanto riguarda le funzionalità estreme che Fujitsu mette a

disposizione sui suoi desktop di nuova generazione è la procedura di

EraseDisk, che prevede la cancellazione permanente di tutti i dati

tramite funzionalità ATP, senza possibilità di ripristinarli. La

procedura chiama in causa anche il BIOS, e dal momento in cui si attiva

preclude la possibilità di reinstallare un sistema operativo sul

computer né tramite rete né via DVD.

Come detto si tratta di una procedura estrema, che però può essere

provvidenziale nel momento in cui il sistema contiene dati sensibili che

non devono assolutamente entrare in possesso di utenti non autorizzati.

Peraltro questo sistema è comodo da usare anche nel caso in cui il

notebook venga destinato a un utente differente: si può avere la

certezza assoluta che i dati di chi ha usato il prodotto in precedenza

non verranno visti dal nuovo utente. Inoltre, questo sistema sicuro di

cancellazione disponibile sugli Esprimo può consentire di riutilizzare i

dischi fissi anziché smaltirli, risparmiando sui costi IT e aiutando a

tutelare l'ambiente .

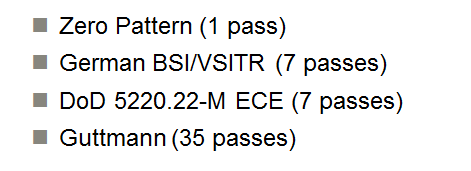

I livelli di cancellazione previsti dall'EraseDisk sono quattro e

identificano un livello di sicurezza crescente: con un solo passaggio

(la versione "Fast") la cancellazione è veloce ma parziale, con 35

passaggi è inespugnabile.

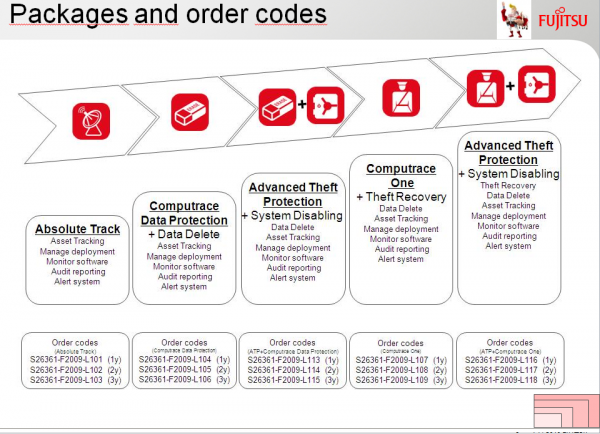

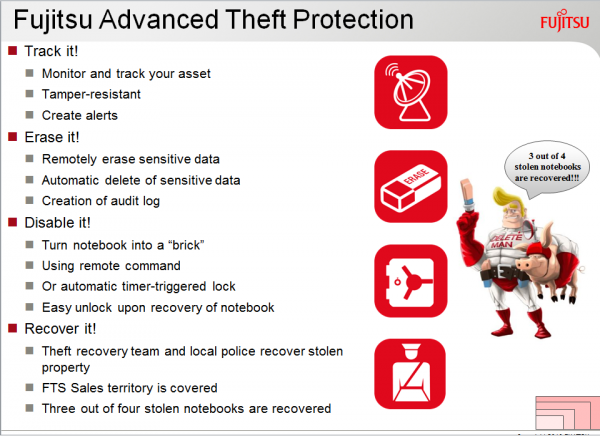

Infine, parliamo della Fujitsu Advanced Theft Protection, che si svolge

su quattro punti cardine: il tracciamento, la cancellazione, la

disabilitazione del sistema e il suo ripristino. Il tracciamento sfrutta

il GPS, l'UMTS, la Wlan o la LAN per consentire all'amministratore IT

di sapere sempre dove si trova il portatile . E' possibile eventualmente

impostare spegnimenti automatici nel caso in cui il portatile venga

traportato oltre la zona di operatività assegnata (una regione, un

confine di Stato per esempio) e attivare avvisi di allarme che

notifichino tali violazioni.

Una volta stabilito che il portatile è fuori dalla sua area di

competenza, appurato che è stato perso o rubato, si può avviare la

procedura di cancellazione, che consente di cancellare in remoto tutte

le informazioni sensibili memorizzate nel disco fisso. A questo punto si

può attivare la disabilitazione, sempre da remoto, per bloccare il

sistema e renderlo inaccessibile. Da questa situazione è sempre

possibile retrocedere e riattivare tutte le funzionalità tramite

ripristino, usando il sistema remoto e le password fornite

dall'amministratore di rete. I livelli di sicurezza e le procedure di

intervento sono modulari, quindi spetta all'IT manager stabilire quali

applicare e con quale livello di severità.

In caso si appuri che è avvenuto un furto, il sistema si appoggia al

servizio CompuTrace per la segnalazione del furto e l'inizio della

ricerca del portatile. Il call center per le segnalazioni è attivo 24

ore su 24, tutto l'anno e può essere strutturato in cinque modalità

differenti in funzione delle singole esigenze.