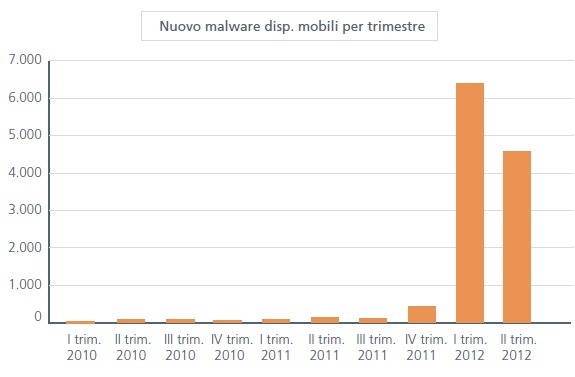

La lotta al cybercrimine potrebbe rivelarsi impari, estenuante e inutile, una marcia in salita sollevando un sasso sempre più pesante destinato a rotolare giù di nuovo: McAfee Labs ricorre addirittura al mito di Sisifo per spiegare, con una metafora, la difficoltà di affrontare il boom di malware più grande di sempre. L’ultimo Threat Report relativo alla prima metà del 2012 ci dice infatti che il secondo trimestre ha fatto registrare 1,5 milioni di malware univoci in più rispetto ai tre mesi precedenti, che già rappresentavano il picco massimo degli ultimi quattro anni.

McAfee Threat Report

“A questo ritmo – recita il report, frutto del monitoraggio delle minacce Web in 30 Paesi – assisteremo quasi certamente a un totale di 100 milioni di campioni entro il prossimo trimestre e, probabilmente, al primo trimestre con un totale di nuovi campioni che supererà i 10 milioni”.

Ma la lotta è impari solo se Sisifo non sviluppa nuovi metodi, come la società di Internet security suggerisce. Metodi nuovi che dovranno essere la risposta a un crimine cibernetico in evoluzione non solo quantitativa, ma qualitativa. Uno dei focus dell’indagine, già tendenza degli ultimi tempi, è certamente la

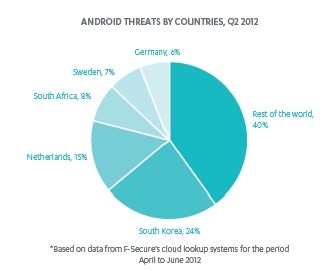

crescita del mobile malware, che ancora una volta in questa prima parte dell’anno ha bersagliato soprattutto Android. La quasi totalità delle minacce mobili osservate tra inizio aprile e fine giugno ha riguardato l’OS mobile di Google, includendo malware che inviano Sms, botnet mobili, spyware e Trojan particolarmente dannosi.

Tra i nuovi metodi osservati per la prima volta nell’ultimo trimestre, hanno fatto la loro comparsa i

download guidati per Android: simili a quelli per Pc (nei quali la semplice visita di un sito è sufficiente a infettare il sistema), le varianti per dispositivi mobili inseriscono il malware sul telefono quando si visita un sito; la vittima deve comunque installare il programma scaricato affinché questo possa generare danni, cosa che spesso accade dal momento che gli hacker si premurano di assegnare al file nomi non sospetti, come “Android System Update 4.0.apk”.

Altra novità è

un client botnet, Android/Twikabot.A, che utilizza Twitter per il controllo delle operazioni. Invece di connettersi a un server web, il malware cerca i comandi all’interno di specifici account Twitter creati dagli autori dell’attacco, che dalla piattaforma di microblogging possono inviare comandi verso tutti i dispositivi infetti.

F-Secure Mobile Threat Report

Scenario simile è quello dipinto da

F-Secure nel suo

Mobile Threat Report sui mesi di aprile, maggio e giugno: nel periodo sono state rilevate oltre

5mila applicazioni Android dannose, con una crescita del 64% rispetto al primo trimestre del 2012. Le minacce includono software indesiderati come Steware.A e DroidRooter.F o spyware come Adboo.A, in cui la semplice visita di un sito maligno può rilasciare programmi contenenti una configurazione infetta.

L’evoluzione recente, quantitativa e qualitativa, del crimine informatico porta gli addetti ai lavori a parlare di una vera e propria guerra. Concetto in cui rientra, ovviamente, anche la guerra ideologica degli hacker in senso proprio, quelli che attaccano sistemi o infrastrutture critiche per i poteri politici ed economici, preparando armi sempre più sofisticate. Come Stuxnet, per la cui messa a punto, secondo F-Secure, sono serviti dieci anni.

“Stuxnet e i suoi successori Flame e Gauss – ha commentato Mikko Hypponen, chief research officer di F-Secure

– hanno impresso una svolta. In questo momento sta iniziando la corsa

alle nuove cyber-armi […].I Paesi stanno usando i malware per attaccarsi

gli uni contro gli altri. La rivoluzione della cyberguerra è iniziata e

sta avvenendo proprio ora”.

“Nell'ultimo trimestre – ha dichiarato Vincent Weafer, senior vice president di McAfee Labs

– abbiamo visto i primi esempi di malware che hanno colpito utenti

finali, imprese e infrastrutture critiche. Attacchi che tradizionalmente

avevamo visto indirizzati ai Pc si sono fatti strada verso altri

dispositivi. Per esempio Flashback, che ha colpito i dispositivi

Macintosh, e tecniche come ransomware e download drive-by rivolte a

device mobili. Il report sottolinea ulteriormente la necessità di

protezione su tutti i dispositivi che possono essere utilizzati per

accedere a Internet”.

In questa trasversalità di scopi del

cybercrimine e di mezzi utilizzati per raggiungerli, i numeri danno

un’idea della portata del fenomeno. La frequenza di campionamento del

malware scoperto da McAfee è accelerata fino alla soglia dei 100mila nuovi casi al giorno. Nel secondo trimestre dell’anno l’operatore ha registrato una media di 2,7 milioni di nuovi Url pericolosi al mese.

A giugno, in particolare, questi nuovi Url hanno riguardato circa

300mila domini, ospitando nel 94,2% dei casi malware, exploit o codici

specificamente progettati per assumere il controllo dei computer.

Sono in significativa crescita anche gli attacchi volti alla manomissione di pen drive e al furto di password.

Come, nel primo caso, il worm AutoRun che si diffonde dalle chiavette

Usb installando automaticamente del codice incorporato nei file ad

esecuzione automatica, e replicando il processo su tutte le unità che

rileva: i nuovi casi monitorati nel trimestre sono stati 1,2 milioni.

Sono 1,6 milioni, invece, i nuovi episodi attestati di malware

password-stealing.

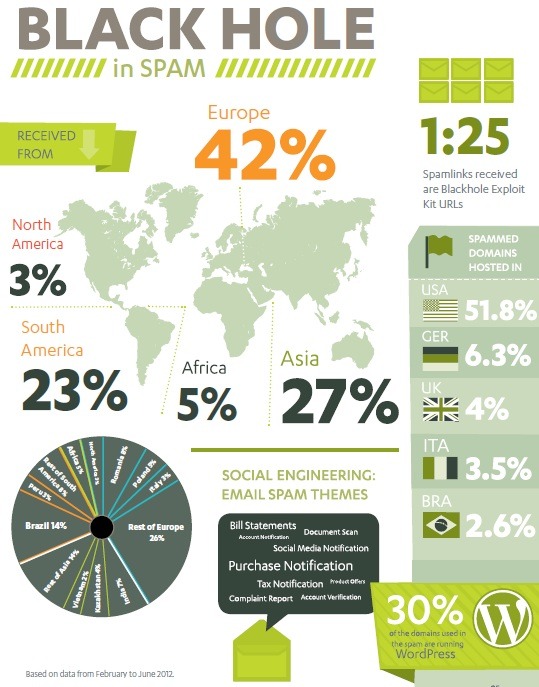

Cala lo spam, la cui tendenza a lungo

termine pare sempre più in declino, sebbene alcuni singoli Paesi

(Colombia, Giappone, Corea del Sud e Venezuela) mostrino ancora aumenti

di volume superiori al 10%. Resta poi alto il livello di allarme per le

minacce bancarie, fra cui spicca l’attività di Zeus: come

sottolineato dal report di F-Secure, si tratta di un trojan che ruba

informazioni tramite sistemi di keylogger e compilazione di form, e che

ha avuto particolare impatto in alcune zone degli Stati Uniti.

A tal proposito, una novità presentata in questi giorni da Kaspersky è

esempio concreto di quell’evoluzione di metodo invocata per i fornitori

di servizi di sicurezza. Le nuove edizioni dell’antivirus e del

programma Internet Security, accanto a una revisione dell’interfaccia,

introducono una tecnologia di prevenzione automatica degli exploit e una funzionalità denominata “Safe Money”, che protegge il denaro degli utenti durante le attività di online banking e di shopping digitale.

Fra

le garanzie di sicurezza offerte c’è il controllo dell’affidabilità del

sistema di pagamento, il passaggio alla modalità “Safe browser”, il

monitoraggio dello stato del Pc prima di effettuare un’operazione, una

tastiera virtuale che protegge i dati sensibili dai keylogger e un

driver per tastiera che svolge il medesimo compito.