Sap ha sbarrato l’ingresso a eventuali pirati informatici risolvendo 23 vulnerabilità di vario livello, che affliggevano una serie di soluzioni software aziendali. Tra i problemi principali, anche se classificato con un punteggio Cvss “ridotto” (4.0 su 10), ne va segnalato uno riguardante il Manufacturing Integration and Intelligence (xMii), prodotto sviluppato dal colosso tedesco per l’automazione industriale, in grado di collegare i sistemi Erp e altre applicazioni enterprise al livello di impianto, oltre che ai dispositivi per l’Operational Technology (Ot). Una tecnologia ampiamente sfruttata sia nel manifatturiero sia nei mercati utility e oil and gas. Il bug potrebbe consentire ai pirati informatici di penetrare fino al livello degli impianti e nelle reti Ot, dove sono posti i sistemi di controllo industriale (Ics) e i sistemi di tipo Scada (controllo di supervisione e acquisizione dati), sfruttando tecniche directory traversal.

Approfittando di procedimenti scorretti di validazione dell’input, gli hacker sarebbero riusciti ad accedere a file e directory presenti sul file server di Sap, inclusi codici sorgenti delle applicazioni, impostazioni di configurazione, file di sistema e altre informazioni tecniche critiche. In sintesi, i cybercriminali avrebbero praticamente potuto prendere il controllo di una fabbrica, almeno secondo quanto dichiarato dalla società Erpscan, che collabora con Sap e Oracle per scoprire vulnerabilità nelle soluzioni dei due colossi informatici.

Ma, come detto, il bug di xMii non era quello più pericoloso secondo il punteggio Cvss. La falla più grave scoperta da Sap, classificata con 7.5, risiedeva in Trex, il componente adibito a motore di ricerca all’interno di Netweaver. Il baco consentiva l’esecuzione non autorizzata di comandi, permettendo così a un eventuale hacker di ottenere l’accesso a file arbitrari e ad altre informazioni.

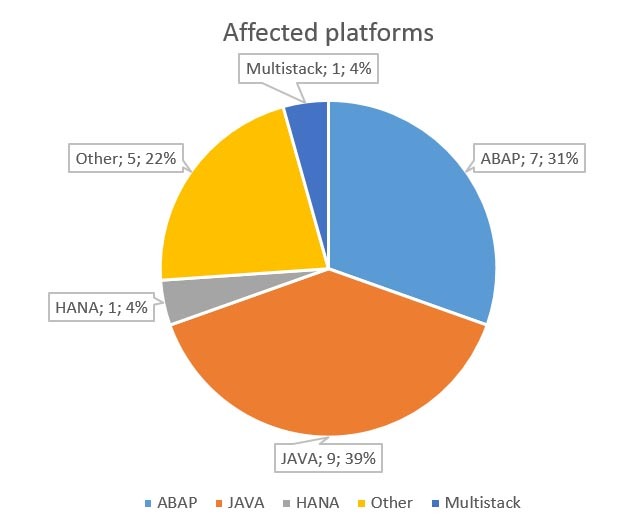

Fonte: Sap, security notes february 2016

La seconda vulnerabilità potenzialmente più pericolosa (6.8 su 10) coinvolgeva Uddi (Universal Description, Discovery and Integration), lo standard di servizi Web per la pubblicazione e l’individuazione di servizi in Rete e dei singoli provider. Un attaccante, sfruttando il bug, avrebbe potuto inserire query Sql create ad hoc per leggere e modificare informazioni sensibili da un database, eseguire operazioni di tipo amministrativo dalle basi di dati e addirittura renderle inutilizzabili.

L’elenco completo delle patch realizzate dal vendor per il round di febbraio è stato pubblicato online in un Security Notes e descritto dal ricercatore Alexander Polyakov di Sap (e Cto di Erpscan). La maggior parte delle vulnerabilità individuate riguarda la sicurezza delle applicazioni sviluppate con J2ee per la piattaforma Netweaver, e le tipologie di bug più comuni coinvolgono il Cross-site scripting (Xss) e i mancati controlli di autorizzazione.