Un router compromesso può diventare una perfetta porta d’ingresso per le minacce informatiche, come evidenziato da una nuova scoperta dei ricercatori di Kaspersky Lab. L’azienda russa ha identificato un malware, battezzato Slingshot (catapulta), operativo in Medio Oriente e in Africa dal 2012 allo scorso febbraio e utilizzato per diverse operazioni di cyberspionaggio. Il programma maligno attacca e infetta le vittime sfruttando router compromessi (in particolare quelli della società lettone Mikrotik) e può essere eseguito in modalità kernel, in modo da ottenere così il controllo completo sui dispositivi colpiti senza lasciare traccia. Slingshot è venuto alla luce dopo che i ricercatori di Kapsersky hanno trovato un programma keylogger sospetto e dopo aver creato una firma di rilevamento comportamentale per vedere se quel codice comparisse da altre parti.

Il tracciamento ha permesso di rilevare un computer infetto nella cartella di sistema denominata scesrv.dll. I ricercatori hanno deciso di indagare ulteriormente, scoprendo che un file contenuto nella directory conteneva un codice dannoso. Poiché questa library è caricata da services.exe, un processo con privilegi di sistema, il file .dll compromesso era in grado di colpire la macchina ad alto livello.

Il principale scopo di Slingshot sembra essere il cyberspionaggio: l'analisi di Kaspersky suggerisce che il malware raccolga schermate, dati della tastiera, informazioni di rete, password, connessioni Usb, altre attività del desktop, appunti e molto altro. Dopo aver compromesso i router, i pirati informatici riescono a inserire nei dispositivi una library di collegamenti dinamici dannosi che, in realtà sono un downloader per altri elementi pericolosi.

Quando un amministratore effettua il login per configurare il router, il software di gestione del device scarica ed esegue il modulo sul computer vittima. Slingshot funziona come una backdoor passiva: non dispone infatti di un indirizzo di comando e controllo (C&C) predefinito, ma lo può ottenere dall'operatore intercettando tutti i pacchetti di rete in modalità kernel e controllando la presenza di due costanti predefinite nell'intestazione.

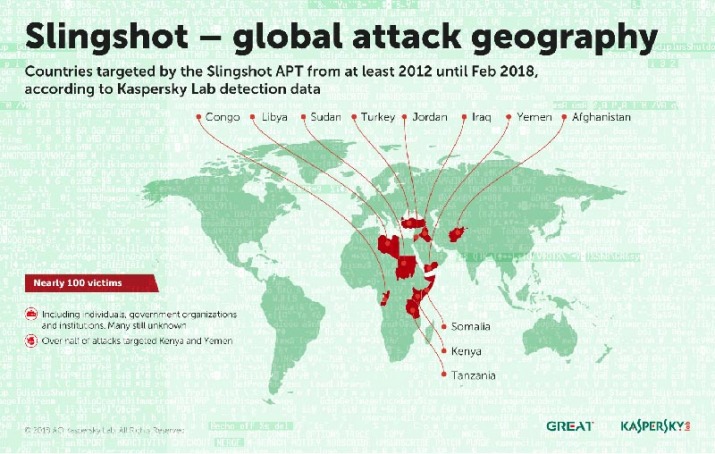

Credits: Kaspersky. La geografia di Slingshot

Se questo si verifica, significa che quel pacchetto contiene l'indirizzo C&C. Il malware è quindi in grado di stabilire un canale di comunicazione crittografato con il comando e controllo e inizia a trasmettere i dati per l'esfiltrazione. Secondo i ricercatori, per sviluppare Slingshot sono servite risorse importanti e questo riconduce a gruppi di hacker finanziati dagli Stati. Al momento Kaspersky ha rilevato circa cento vittime fra Kenya, Yemen, Afghanistan, Libia, Congo, Giordania, Turchia, Iraq, Sudan, Somalia e Tanzania.

Il programma maligno sembra prediligere persone fisiche anziché aziende, anche se sono state colpite anche alcune organizzazioni e istituzioni governative. Un indizio in più per presupporre che dietro l’attività di Slingshot si celino Paesi intenti a monitorare l’attività di oppositori politici e attivisti, oppure agenzie di intelligence dedite all’antiterrorismo. Mikrotik ha rilasciato un aggiornamento firmware che dovrebbe chiudere la porta in faccia al malware, ma non è detto che router prodotti da altre aziende siano al sicuro.