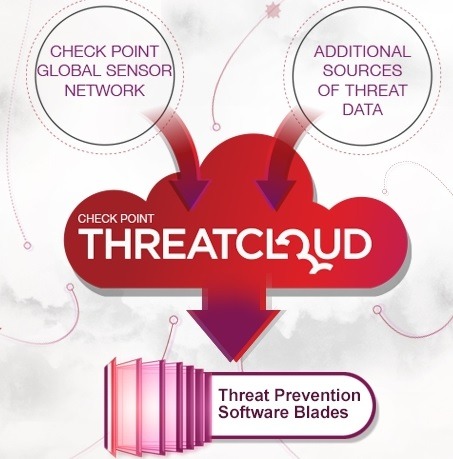

Orecchie tese, occhi puntati sul cybercrimine. Check Point Software Technologies nel corso dell’anno ha monitorato con le sua appliance le reti di 4mila organizzazioni, per un totale di 120mila ore di “ascolto”, e ha poi unito queste informazioni (nel dettaglio, i dati di 900 aziende sul gruppo delle 4mila, con i media 134 ore di monitoraggio per ciascuna) ai dati raccolti dal Check Point Threat Cloud, una rete di rilevamento e di informazioni condivise che copre 62 Paesi. Nel periodo in esame, di circa tre mesi, il Threat Cloud ha rilevato 111,7 milioni di eventi attraverso quasi 1.500 security gateway, riunendo poi tutte queste informazioni in un database aggiornato in tempo reale e analizzandole per individuare anomalie e attività criminose.

I numeri sopra riportati sono alcuni fra quelli illustrati da Amnon Bar-Lev, presidente di Check Point Software Technologies, durante l’ultima tappa milanese del Security Tour, tenutasi lo scorso novembre. Ripercorrendo i trend e gli episodi più eclatanti dell’anno, Bar-Lev ha sottolineato la necessità di un approccio combinato: la sicurezza preventiva deve associarsi ai metodi di detection. L’idea è quella di intervenire prima che il danno sia compiuto, anche perché alcuni fenomeni sono ormai diventati un rischio di massa.

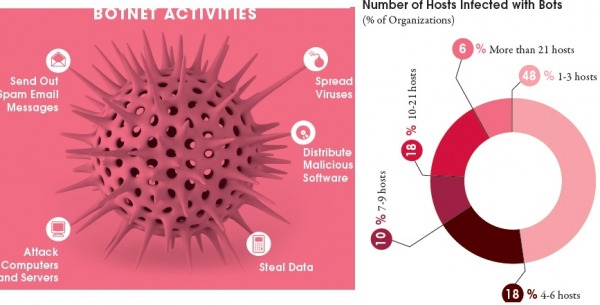

Le percentuali parlano da sole: durante il periodo di osservazione, di circa tre mesi fra l’estate e l’autunno del 2012, il 63% delle organizzazioni monitorate è stato infettato da botnet; il 75% è entrato in contatto con siti malevoli; il 54% ha avuto almeno un episodio, effettivo o potenziale, di perdita di dati. Inoltre, oltre un terzo (36%) delle organizzazioni finanziarie hanno fatto circolare dati di carte di credito, mentre il 16% delle organizzazioni sanitarie o assicurative hanno inviato informazioni sensibili di tipo medico all’esterno dell’organizzazione stessa.

“Quello delle botnet è ormai un mercato maturo, in cui soggetti diversi producono e utilizzano gli strumenti per colpire”, ha affermato Bar-Lev, citando i casi di Zeus (un’infezione creata diversi anni fa e mirata al furto di credenziali bancarie) e di Juasek (un trojan backdoor in grado di prendere possesso di un computer attraverso un server C&C). “Come ci si protegge?”, ha proseguito il presidente di Check Point. “Un paio di principi elementari sono la segmentazione e la prevenzione. È necessario che le aziende segmentino i propri network: oggi le reti sono diffuse ovunque, non ci sono confini chiari, per via del cloud e del mobile, e dunque l’idea è quella di avere diversi segmenti, in modo da poter capire qual è l’area problematica e contenere eventuali rischi in corso. Il secondo principio è la prevenzione, perché la detenction da sola non basta. E il terzo principio da seguire è quello della protezione multi-layer, che moltiplica la possibilità di risolvere i problemi”.

Per difendersi dalle botnet, l’approccio multi-livello di Check Point prevede tecnologie anti-bot, programmi antivirus (che proteggono dai download di programmi nocivi) e il Threat emulation (che ripara dai malware ancora non conosciuti, come quelli degli attacchi zero-day, utilizzando una sandbox).

Un altro fattore di rischio, che spesso apre la porta alle botnet e ad altri attacchi, sono poi le applicazioni legate al Web. “Sorprendente o meno che sia, abbiamo scoperto che il 61% delle aziende da noi monitorate ha rilevato applicazioni di peer-to-peer installate”, ha detto Bar-Lev per illustrare la tendenza dei dipendenti a disubbidire alle regole. In questo caso gli strumenti di difesa proposti dal vendor sono l’Url filtering, che evita l’accesso a siti pericolsi, e l’application control, che blocca le applicazioni Web non sicure.

Accanto ai fattore di rischio che nascono all’interno dell’azienda, come l’uso troppo disinvolto di programmi non approvati dal reparto It, ci sono poi le minacce esterne. Le più comuni sono gli exploit che sfruttano le vulnerabilità di software di largo impiego, come gli applicativi di Office o Acrobat Reader, e gli assalti di tipo Sql injection. “La maggior parte degli attacchi che osserviamo derivano dai software utilizzati dagli utenti”, ha sottolineato Bar-Lev, ed è quasi inutile ricordare i nomi di Microsoft Office, di Acrobat Reader e di Java nell’elenco dei bersagli più presi di mira, poiché più ricchi di vulnerabilità facili da espugnare.

Ogni anno, a detta di Check Point, vengono a galla qualcosa come 5mila nuove vulnerabilità software, ma il dato più preoccupante (e legato non tanto al cybercrimine, ma alla negligenza di chi dovrebbe difendersi) è che il 53% dei sistemi che ospitano questi software non hanno a bordo la versione più aggiornata, quella già emendata dalle debolezze attraverso patch. Un caso eclatante, citato da Bar Lev senza fare nomi, è quello di un’Università del Nord Italia che fra il mese di luglio e l’ottobre dello scorso anno ha subito circa 6mila tentativi di attacco, di cui 4mila in soli due giorni, mirati a installare codice Sql. E il tutto sulla base di software non aggiornati.

Come ci si protegge, dunque, dalle vulnerabilità, oltre ad applicare la regola del buon senso nella frequenza di aggiornamento dei software? La proposta multi-strato di Check Point sovrappone la tecnologia di Urlf (il filtraggio degli indirizzi Internet, che evita l’accesso a siti maliziosi) e l’application control (previene l’uso di applicazioni Web rischiose).

A chiudere il quadro sulle evoluzioni del rischio It non poteva mancare una riflessione sulla perdita di dati. Perdita che a volte è sinonimo di sottrazione, spionaggio, e altre volte ha un senso letterale, quasi banale ma comunque distruttivo. I casi eclatanti citati dal presidente di Check Point sono quelli di un ufficio elettorale canadese che è stato in grado di perdere 2,4 milioni di file contenenti informazioni sui votanti, archiviati su due supporti Usb criptati; negli Stati Uniti, un dipartimento governativo ha erroneamente pubblicato un sito 110mila numeri di previdenza sociale; l’Australian Defence Force, invece, ha inviato per sbaglio a 400 ex dipendenti email che riportavano informazioni riservate su migliaia di utenti.

E le aziende? “Le persone perdono dati in molti modi diversi, ma la maggior parte delle volte la responsabilità è dei dipendenti”, sottolinea Bar Lev. “Il 54% delle organizzazioni perde dati, e sono di ogni genere: numeri di carta di credito, codice sorgente, informazioni sulle paghe ai dipendenti, numeri di account bancari, business data record e via dicendo”. Per proteggersi da tutto questo Check Point propone tecnologie di Data Loss Prevention (impediscono che i dati siano mandati ai destinatari sbagliati), di crittografia degli hard drive, dei supporti di storage removibili e dei documenti.

In chiusura del suo intervento, Bar Lev ha ricordato come, al di là delle singole tecnologie, quel che conta sia l’approccio di fondo. “La strategia principale per difendersi oggi è l’intelligence, e l’unico modo per ottenerla è collaborare condividendo le informazioni”, ha detto il presidente di Check Point, alludendo alla rete del Threat Cloud. Sottolineando, poi, ancora una volta la filosofia di Check Point: “Non offriamo alle aziende una singola soluzione specifica, ma un’architettura sulla quale fondare la loro sicurezza”.