Le strategie della guerra cybernetica sono più complesse e lungimiranti di quanto non si pensasse. Questo il pensiero che sorge spontaneo nello scoprire che Stuxnet, il famigerato worm che dal 2009 ha bersagliato vari target industriali (in primis le infrastrutture nucleari iraniane), era già in lavorazione da quattro anni prima. A svelarlo è Symantec, in un post in cui spiega di aver scoperto una variante ancora sconosciuta di Stuxnet, propagata nel 2007 ma sviluppata già a partire dal 2005.

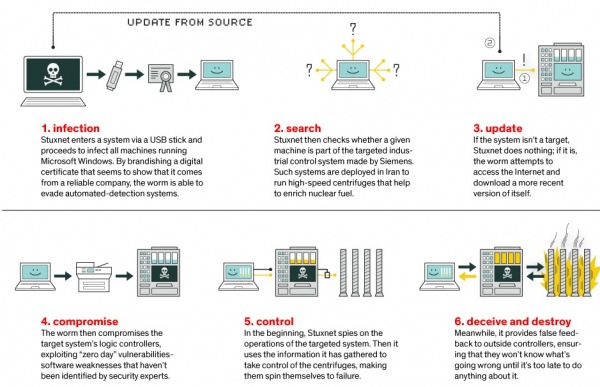

Il funzionamento di Stuxnet (Immagine: L-Dopa)

Fino a ieri, la versione più vecchia di Stuxnet, fra quelle conosciute, era la 1.001, creata nel 2009. Il Symantec Security Response è però riuscito a risalire a quello che definisce come “l’anello mancante” nella riscostruzione della storia del malware, uno fra I più complessi mai create. Analizzando il codice di un sample precedente a Stuxnet 1.001, Symantec ha individuato una

versione 0.5, operativa fra 2007 e 2009 e messa a punto nel biennio precedente.

Come le successive, anche questa variante era stata progettata per attaccare i sistemi industriali, in particolare quelli del

comparto nucleare iraniano. Con una differenza di metodo, ovvero il fatto che, invece di manomettere le centrifughe modificandone la velocità, il malware 0.5 era in grado di chiudere le valvole dispensatrici di gas di esafluoruro di uranio, un composto utilizzato per produrre combustibile e armi nucleari. Un’azione che provoca un pericoloso aumento di pressione nel sistema e che può arrivare anche a far solidificare il gas, danneggiando le centrifughe.

A detta di Symantec, questa versione di Stuxnet ha smesso di essere operativa quando, nel luglio del 2009, quella successiva è stata rilasciata e ha iniziato a infettare obiettivi più ampi, sfruttando un maggior numero di vulnerabilità (per esempio alcune vulnerabilità di Windows). Perché è importante questa scoperta retrodatata? Fra gli altri motivi, perché – come già suggerito da Kaspersky – conferma l’esistenza di un

forte legame fra Stuxnet e Flame, malware di spionaggio industriale scoperto nel 2012 e indirizzato proprio al sistema operativo di Microsoft.

La versione 0.5 utilizzerebbe lo stesso codice sorgente di Flame, dimostrando l’esistenza di un’unica organizzazione alle spalle dei due attacchi. Organizzazione che, come speculato da più fonti (si veda, per esempio, il

Washington Post), farebbe capo al governo statunitense e a quello israeliano.

E c’è anche una notizia che riguarda direttamente l’Italia:

il 9% delle infezioni dormienti rilevate da Symantec interessa il nostro Paese. Al primo posto, fra le regioni più interessate, spicca ovviamente l’Iran, con ben il 47% dei rilevamenti di infezioni non attive; seguono gli Stati Uniti, con il 21%, al terzo posto il 9% italiano e poi, quarti con un 5% a testa, Germania e Lussemburgo.