Il nuovo problema per la sicurezza dei Macintosh si chiama Xara. E cosa potrebbe fare? Aprire una falla nei computer di Apple e consegnare tutte le password registrate agli hacker. Insomma, non si tratta di una cosa da poco. La vulnerabilità è stata individuata da un gruppo di ricercatori delle università dell’Indiana, della Georgia e di Peking (Cina). Il team ha scoperto come la tecnologia Keychain della Mela, nata per facilitare la gestione dei dati personali nei sistemi operativi Os X, possa essere alterata da applicazioni maligne anche in un ambiente protetto da sandbox. I ricercatori hanno ribattezzato la minaccia Xara perché il termine deriva da “unauthorized cross-app resource access”, che indica un insieme di vulnerabilità legato alle modalità con cui gli applicativi compiono l’autenticazione.

Gli autori dell’analisi si sono dichiarati “sopresi” quando, al momento dell’osservazione dei sistemi di sicurezza implementati da Apple nei dispositivi, hanno scoperto bug molto seri, legati anche ai meccanismi di condivisione delle risorse tra app (Keychain compreso) e ai canali di comunicazione, WebSocket e Scheme inclusi. Tutte queste tecnologie si sono rivelate poco protette, sia a livello di sistema operativo che di app. Stesso discorso per la sandbox.

Dichiarazioni pesanti, che possono fare traballare la vulgata che vuole i sistemi Apple come praticamente impenetrabili. E non è finita qui. Per provare la loro teoria, i ricercatori hanno creato un’applicazione maligna, che è riuscita a bypassare senza problemi la stretta sorveglianza dell’App Store. Dopo aver caricato il software sul negozio online della Mela, gli universitari sono riusciti a portare a termine attacchi a diverse applicazioni, inclusi Google Chrome, Evernote, Facebook e WeChat, carpendo addirittura password bancarie e altri dati decisamente sensibili.

Il problema sembra sorgere a causa di un’implementazione fallace delle Access Control List (Acl), elenchi che riportano quali operazioni possono essere effettuate sugli oggetti registrati nel sistema (lettura, scrittura e così via) e quali sono le app considerate affidabili. Quando il software cerca di accedere a un oggetto, il servizio Acl controlla i vari permessi e la presenza dell’applicazione nella lista. Se il programma non è presente, viene chiesta la verifica e l’autorizzazione direttamente all’utente.

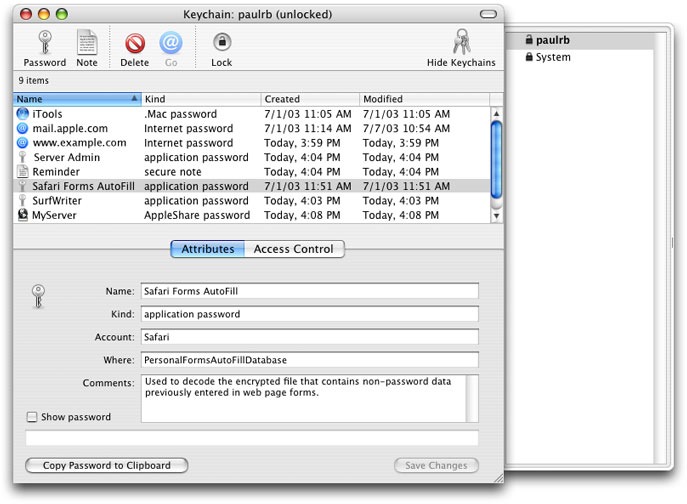

Una schermata di esempio di Keychain

“Malgrado un design accurato, questo meccanismo presenta ancora delle vulnerabilità importanti”, hanno scritto i ricercatori nel paper finale dello studio. Una app, anche se viene eseguita in una sandbox, può cancellare alcune voci all’interno di Keychain e spostarle, ricreandole, in una Acl. Con il risultato che l’applicazione può leggere queste informazioni e passarle al cybercriminale di turno.

L’unica buona notizia, a questo punto, è che gli oggetti già registrati nel file Keychain prima dell’installazione della app maligna dovrebbero essere al sicuro. Sarebbero quindi a rischio “solo” le credenziali di accesso digitate in seguito. Il gruppo di ricercatori avvisò Apple della vulnerabilità già a ottobre 2014, con la Mela che chiese poi sei mesi di tempo per sistemare la falla. Ma, nel frattempo, nel corso del 2015 la casa di Cupertino ha rilasciato due aggiornamenti di Os X, la versione 10.10.3 e la 10.10.4. Entrambe presentano ancora il bug.

Secondo gli universitari, oltre l’88,6% delle app per Mac analizzate durante lo studio utilizza questi meccanismi e queste modalità di comunicazione e sarebbe quindi esposto al pericolo. Si tratta di una grana di sicurezza enorme per la Mela, probabilmente senza precedenti, che il colosso a stelle e strisce farebbe bene a risolvere in fretta. Anche perché al momento non esistono soluzioni temporanee e veramente efficaci da mettere in atto. Solo il gruppo di sicurezza di Mountain View, il Chromium, ha provveduto a eliminare l’integrazione con keychain dal suo browser. Apple, se ci sei batti un colpo.