Il Ceo di Stonesoft Corporation, Ilkka Hiidenheimo, ha messo in guardia utenti e responsabili IT con questa osservazione: “gran parte delle persone sembra dover ancora capire come proteggere in maniera corretta le risorse digitali dalle attuali minacce potenziali. Il modo più sicuro per incappare in attacchi all’infrastruttura di rete è quello di affidarsi totalmente ai tradizionali metodi di difesa”.

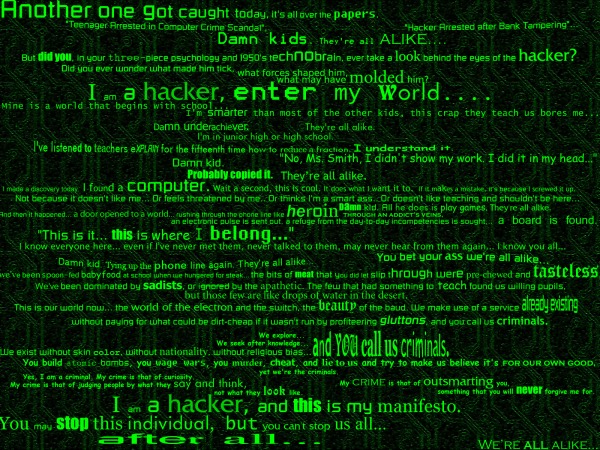

Negli ultimi mesi si sono infatti registrati attacchi da parte di hacker ad alcuni dei siti Web e dei network più protetti, testimonianza che purtroppo nessuna azienda è davvero inattaccabile. I cybercriminali hanno pubblicamente annunciato il loro intento perpetrando l'attacco subito dopo, fatto che ne denota metodologie altamente avanzate e basate sulla rete stessa, anziché su chiavette USB o su tecniche di social engineering. Naturalmente l'attacco potrebbe essere avvenuto prima di essere annunciato. Stuxnet e Conficker prevedono attacchi basati sia su rete che su chiavette USB. In questi casi una difesa multilivello aiuta.

Ilkka Hiidenheimo, Ceo di Stonesoft

Stonesoft ha identificato quattro pilastri per realizzare una protezione

di rete dinamica e moderna contro gli attacchi più diversi e

sofisticati, incluse le minacce AET (Tecniche Avanzate di Evasione) e

APT (Minacce Persistenti Avanzate), convinta del fatto che ignorando

anche uno soltanto di questi aspetti le imprese rischiano di diventare

facile bersaglio degli hacker. Di seguito la visione della network

security di Hiidenheimo.

Un’architettura di sicurezza in profonditàUno schema di protezione che combina un firewall con funzioni per l'ispezione dei contenuti, ad esempio una soluzione UTM (Unified Threat Management) o un firewall di nuova generazione, manca di profondità. Questo significa che una volta aggirato l'unico punto di controllo della rete, il cybercriminale ha strada libera per arrivare fino ai dati sensibili. L'operazione Shady RAT, così come battezzata da McAfee, ha dimostrato come questo tipo di falle sia molto diffuso e facilmente attuabile, in particolare per casi di spionaggio industriale, furti di informazioni e monitoraggio silente.

La sicurezza deve andare in profondità. Ad una prima linea di difesa se ne deve aggiungere una seconda, possibilmente una terza, se non addirittura una quarta; la rete deve essere suddivisa in sezioni e celle, e la difesa di ciascuna di esse deve ricevere una pianificazione attenta e una verifica su base regolare. Le attuali architetture di sicurezza che non presentano questo tipo di approccio risultano alquanto superficiali, e quindi a rischio di attacco.

Prevenzione delle intrusioni Uno schema di difesa interamente basato su firewall è destinato a fallire: parte del traffico infatti riesce comunque ad oltrepassare la barriera di protezione e tecniche di evasione possono essere veicolate da qualsiasi protocollo. Un firewall basato sull'identificazione del protocollo è un metodo altrettanto lacunoso in quanto può essere aggirato con tecniche di evasione avanzate. È dunque sempre più importante comprendere ciò che accade al di là dei firewall.

Per avere una visione corretta dello status relativo alla sicurezza di un'azienda può essere utile installare un IPS (intrusion prevention system), ossia una soluzione che esegue il monitoraggio del traffico in transito sulla rete interna. I dispositivi devono poter essere costantemente monitorati, ottimizzati, aggiornati e amministrati per poter fare fronte alle minacce più recenti e alle nuove AET. Le imprese devono quindi prestare molta attenzione alla quantità di patch rilasciate dal proprio vendor di riferimento, il solo modo per garantire che le backdoor restino chiuse.

Le dinamiche

È sorprendente, e al contempo preoccupante, vedere quante delle attuali soluzioni proposte in ambito sicurezza si basino su tecnologie statiche, rigidamente programmate in hardware, orientate a performance e throughput, e impossibili da aggiornare in maniera dinamica.

Ogni settimana, se non addirittura ogni giorno, molteplici minacce che vengono identificate e scoperte; per questa ragione, le soluzioni destinate a proteggere le reti e i dati aziendali non possono basarsi su ASIC statici o altro hardware. Al contrario, devono mostrare elementi di flessibilità e devono basarsi su piattaforme software. L'obiettivo infatti è quello di poter fare affidamento su un tipo di protezione dinamica, aggiornabile nel giro di pochi secondi.

Inoltre, i dispositivi adottati per la sicurezza di un’azienda dovrebbero essere posizionati in sedi fisicamente remote. All'evolvere dell'analisi del rischio e della rete, bisogna essere in grado di ridistribuirli e aggiornarli da remoto costantemente. Sistemi che in passato offrivano risposte all'avanguardia, in grado di soddisfare necessità di performance sempre più elevate, hanno tralasciato sicurezza, dinamiche e flessibilità.

Inoltre, va aggiunto che questi dispositivi non operano in maniera analoga in ambienti fisici, virtuali o ibridi. Questo significa che nel momento in cui l'impresa ha la necessità di passare dal fisico al virtuale, questi sistemi si rivelano inadatti.

Gestione consapevole della situazione e del contesto

Una protezione adeguata della rete presuppone il controllo totale da un unico centro di gestione. Diversamente, aumenta il rischio di incompletezza delle informazioni o mancata conoscenza del contesto. È finita l'era dei centri di gestione isolati e delle soluzioni individuali; oggi si assiste ad un abbandono delle strategie multivendor in favore di soluzioni sostanzialmente più integrate, compatibili e armoniche. Il centro di gestione deve necessariamente includere monitoraggio, alert e report di terze parti.

I budget sempre più ridotti impongono un sistema di gestione che minimizzi le risorse richieste per mantenere la difesa da uno o più punti centrali senza spostamenti del personale né perdite di tempo per gli aggiornamenti regolari dei singoli dispositivi. Workflow più automatizzati e ottimizzati si traducono in livelli maggiori di sicurezza. Eliminare l'errore umano diventa quindi un aspetto fondamentale.

Una gestione che tiene conto della situazione e del contesto significa che i livelli di sicurezza e i dispositivi di protezione comunicano reciprocamente e conoscono le attività dell’altro. In altre parole sono consapevoli di chi, cosa, dove, quando e come si interviene sulla rete. Questi dati sono automaticamente messi in correlazione per fornire una maggiore consapevolezza rispetto alla situazione del momento. Ne conseguono informazioni, report e allarmi completi nel momento in cui viene rilevato un comportamento anomalo.

Ignorando anche solo uno di questi quattro pilastri l'impresa diventa un obiettivo facile per gli hacker. Fortunatamente le soluzioni adatte esistono e le aziende possono fare fronte al problema. La domanda che occorre porsi è questa: voglio davvero finire vittima di un attacco? Continuando a seguire le consuete strategie e tecnologie dalle quali si dipende da tempo, si può essere certi che gli hacker penseranno di sì.