I cosiddetti “exploit kit” costituiscono oggi la fonte principale di intrusioni e compromissioni informatiche. Vengono utilizzati dai criminali sia per sfruttare il periodo “zero-day”, prima che vengano trovati rimedi efficaci alle falle di sicurezza, sia con vulnerabilità già conosciute ma molto efficaci. Lo scorso anno gli esperti di WebSense hanno identificato oltre 66 milioni di minacce basate su questa metodologia, che consente di acquistare soluzioni pronte all’uso per compromettere i sistemi. Per capire meglio come questi kit evolvono nel tempo, la società specializzata in sicurezza informatica ha analizzato Nuclear Pack, un sofisticato kit che è stato utilizzato dal gruppo che ha ideato Operation Windigo. Tra le “armi” a disposizione di nuclear Pack ci sono gli exploit Flash, Silverlight, PDF e Internet Explorer. Nel tempo questo kit è stato aggiornato per evitare di essere rilevato e per continuare ad aumentare i livello di infezione.

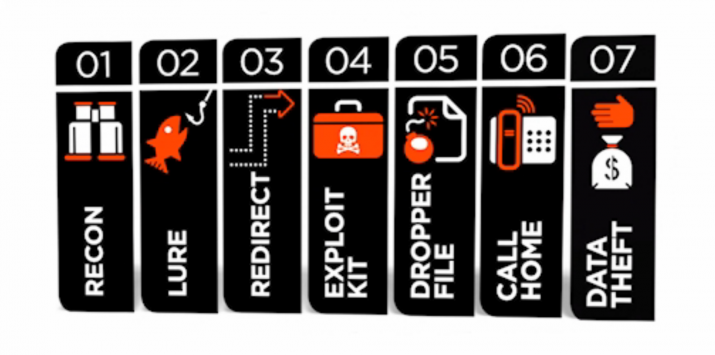

Per evitare di essere scoperti dai sistemi di difesa, gli exploit kit utilizzano spesso la tecnica dell’offuscamento del codice, che serve a nasconderne la vera natura. Venendo nello specifico a Nuclear Pack, l’analisi di WebSense evidenzia come il kit colpisca praticamente tutti i settori industriali in egual misura, da quello dei servizi aziendali a quello finanziario-assicurativo, dagli enti governativi alle comunicazioni. Nuclear Pack segue il tradizionale schema di attacco strutturato in sette fasi e tipico delle minacce avanzate: l’identificazione della vittima, la predisposizione dell’esca, il reindirizzamento della vittima alla pagina di exploit, l’esecuzione dell’exploit, il posizionamento del malware “dormiente” sul sistema target, l’attivazione del malware e il furto dei dati.

Le sette tipiche fasi in cui è strutturato un attacco basato su exploit kit

La prima cosa che hanno notato i tecnici di WebSense analizzando il comportamento di Nuclear Pack è che inizialmente questo kit sfruttava degli schemi di Url prevedibili, mentre l’ultima versione, comparsa lo scorso dicembre, sfrutta dei reindirizzamenti casuali che ne rendono più difficile il rilevamento. Per sottrarsi alle soluzioni antivirus e di sicurezza, Nuclear Pack usa diverse tecniche di offuscamento, alcune delle quali molto particolari. La pagina di destinazione prende solo il contenuto offuscato, lo mette in chiaro e poi lo esegue. Una delle più singolari tecniche di offuscamento di Nuclear Pack è l’uso del colore di background per nascondere o meno determinate funzionalità. La versione originaria di Nuclear Pack impostava sempre un unico colore di background arbitrario della pagina, mentre ora il kit è in grado di farlo in maniera selettiva.

Quando il contenuto del codice viene rivelato, si notano quattro parti distinte. La prima si occupa di identificare i plugin installati nel sistema, mentre la seconda - denominata Exploit XMLDOM Information Disclosure - determina se e quale antivirus è presente. A questo punto il malware verifica se la versione del plugin presenta vulnerabilità e poi lancia uno o più exploit adeguati all’ambiente trovato.

Nel mese di dicembre, è apparsa una nuova versione di Nuclear Pack. Anche se è stata utilizzata solo su bassa scala, è molto probabile che questa nuova versione finirà per sostituire completamente quella precedente. Come per ogni nuova release di un software, ci sono nuove funzionalità e molti miglioramenti. La più grande differenza è l’utilizzo completamente diverso delle tecniche di offuscamento per nascondere il codice malevolo. In più, il kit ora usa un secondo strato di offuscamento, per altro abbastanza elementare, probabilmente pensato per i prodotti di sicurezza che possono affrontare solo un livello.

Tra le altre novità della nuova versione di Nuclear Pack c’è l’eliminazione di un’ampia sezione della libreria originaria PluginDetect: mantenere solo gli elementi essenziali rende il kit più efficiente. L’autore ha introdotto un metodo di offuscamento dei malware contenuti nel kit basato su “XOR” per rendere più difficile il rilevamento del file “dormiente” che darà poi avvio alla fase di attacco vero e proprio.

Infine, la nuova versione usa solo gli exploit Flash e Silverlight, mentre non vengono più sfruttati gli exploit Java, Internet Explorer e Pdf. Secondo WebSense ci sono due ragioni principali dietro a questo cambiamento: in primo luogo, Flash e Silverlight sono plugin oggi ampiamente usati, mentre quelli di Java e Adobe Reader sono in declino; secondariamente, a causa della diversità del mercato dei browser, l’uso di exploit Internet Explorer è sempre meno redditizio.