Puntuali come l'oroscopo, le previsioni sulle tendenze della cybersecurity e del cybercrime dell'anno nuovo non sono mancate nemmeno in questo passaggio fra 2016 e il 2017. Tante e variegate, in parte un proseguimento di trend già noti, in parte nuove: si preannunciano ancora un'ascesa degli attacchi mobile, l'utilizzo della crittografia da parte dei criminali e c'è anche un neologismo, “ransomware of Things”, coniato da Eset. Vediamo alcune di queste previsioni, pur nella certezza che un fenomeno multiforme come quello del cybercrime non può essere inscatolato in alcuna categoria.

I ransomware, cioè le infezioni che prendono in “ostaggio” un computer o dispositivo mobile per richiedere il pagamento di un riscatto, sono stati sicuramente il tema più caldo del 2016. Anche l'anno prossimo continueranno a tenere banco, allargando però il raggio d'azione anche ai dispositivi connessi dell'Internet delle cose. In Italia attacchi come Nemucod e ScriptAttachment, che veicolano tra gli altri malware proprio i ransomware, negli ultimi dodici mesi hanno registrato un'escalation di attività e di infezioni andate a buon fine. A detta di Eset, nel 2017 rischieremo di acquistare familiarità con l'acronimo Rot, cioè “ransomware of Things”: i criminali potranno violare e prendere in ostaggio i dispositivi connessi, come le videocamere e gli apparati di domotica o più semplicemente i router WiFi.

D'altra parte è noto come questi sistemi siano spesso vulnerabili per ragioni di diverso tipo (in primis l'abitudine degli utenti a non modificare le password preimpostate), come dimostra anche l'eclatante caso di attacco DDoS negli Stati Uniti dello scorso ottobre. La stessa Eset a novembre aveva sottolineato come il 15% dei router domestici utilizzino password deboli e nella maggior parte dei casi il classico “admin” come nome utente. Il 7% dei router monitorati da Eset, inoltre, presenta vulnerabilità software di alta o media gravità.

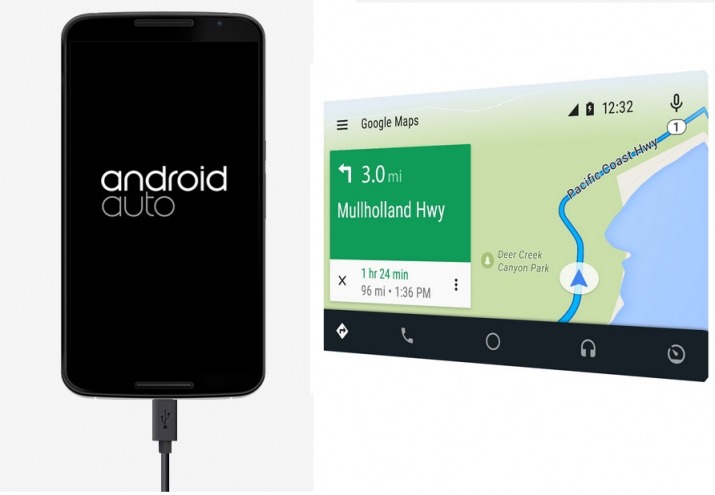

Nel concetto di “oggetto connesso” rientra ormai un altro e ben dirverso genere di dispositivo: l'automobile. Già nel settembre del 2015 SonicWall aveva identificato un ransomware che bloccava i telefoni Android (generando casualmente una serie di codici pin fino a trovare quello corretto) per poi sbloccarli solo a pagamento ricevuto. “Con lo sviluppo di sistemi di gestione dei veicoli, come l’Android Auto, prevediamo di vedere nuovi percorsi di ingresso per potenziali criminali”, spiega Florian Malecki, international product marketing director di SonicWall. “Lo schermo bloccato potrebbe quindi diventare una porta, impedendo al guidatore di uscire dal veicolo fino a che non effettua il pagamento”.

Anche G Data punta l'attenzione sugli oggetti connessi. “L'internet delle cose sarà impiegato sempre più spesso per veicolare attacchi”, sottolinea l'azienda. “Anche in questo ambito è forte il collegamento al mondo mobile: gran parte dei dispositivi smart passibili di attacco sono infatti configurati e controllati tramite smartphone e tablet, altamente vulnerabili”. Sia come destinatari dell'attacco sia come vettori, dunque, i terminali mobili saranno abbondantemente colpiti. Ed è facile farlo, ci ricorda G Data, perché molto spesso i dispositivi Android e iOS risentono di “politiche di patching incoerenti e approssimative”.

Fra gli altri temi forti per l'anno venturo, G Data cita la crescita degli attacchi informatici ai danni di infrastrutture critiche (spesso sistemi obsoleti, che non ricevono più aggiornamenti di sicurezza o su cui non è più possibile installarne), un particolare rischio per il settore della Sanità e, ancora una volta, un'intensa attività cybercriminale rivolta alle piccole e medie imprese. E ancora, a detta invece di SonicWall, diventeranno più diffusi gli episodi in cui si tenta di celare il malware agli occhi dei firewall nascondendolo con la crittografia, attraverso i protocolli Ssl e Tsl. Già nel 2016 quasi il 65% degli attacchi Web osservati dal vendor avevano usato la crittografia. Non si faranno attendere, poi, i tentativi di furto innestati su tecnologie di pagamento contactless, come il Near Field Communication (Nfc): attenzione, dunque, a non installare applicazioni che richiedono l'inserimento di dati di carta di credito, se non dopo averne verificato la genuinità.