Uno smartphone Android potrebbe cadere in balia di un criminale informatico senza che l’utente nemmeno se ne accorga. Dalla conferenza Black Hat svoltasi a Las Vegas questa settimana, Check Point ha lanciato l’ennesimo allarme che mette in crisi gli utenti del robottino, dopo il recente caso di Stagefright e i tentativi di alzare le barriere di sicurezza fatti da Google e da Samsung con la promessa di aggiornamenti software costanti.

La società di sicurezza israeliana ha individuato un difetto software, battezzato Certifi-gate, che coinvolge milioni di terminali Android di Samsung, Lg, Htc e Zte, e che permette potenzialmente a un malintenzionato di utilizzare il plugin di un’applicazione per prendere completo controllo del dispositivo. E quindi di spiare, modificare e cancellare dati, ma anche scattare fotografie o attivare la registrazione video o audio da remoto, oppure di localizzare il device.

Com’è possibile? È possibile per via del modo in cui alcuni Oem, come i quattro citati, implementano sui loro modelli il Remote Support, ovvero lo strumento usato dagli Oem e dai carrier per installare aggiornamenti e fornire assistenza tecnica. La vulnerabilità scoperta da Check Point permette a un plugin sviluppato da terze parti di accedere allo schermo e alle funzioni del dispositivo sfruttando la “firma” dell’applicazione di sistema legittima. In parole povere, il bug consente ad alcune applicazioni di ottenere privilegi di accesso che sono solitamente concessi alle app di supporto remoto, come TeamViewer, Rsupport, e CommuniTake Remote Care.

Il meccanismo non è nuovo ma anzi ricorda quello dei già noti Mobile Remote Access Trojans (mRATs) come HackingTeam, mSpy e SpyBubble, che possono fornire accesso remoto ai dati contenuti in file e applicazioni o ai comandi della fotocamera e del microfono. La scoperta di Certifi-gate aggrava però la preoccupazione perché evidenzia un difetto software radicato nei dispositivi, di fronte al quale l’utente non può intervenire (non è infatti possibile rimuovere manualmente i certificati degli Oem).

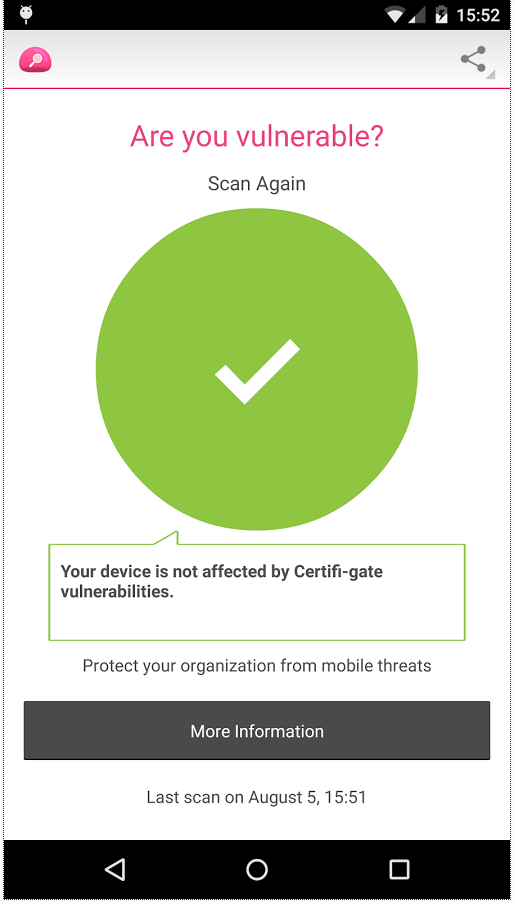

L’unico intervento possibile, e suggerito da Check Point, è l’installazione di un’app (disponibile su Google Play) creata ad hoc per individuare se sul dispositivo sia presente la vulnerabilità. Il resto è nelle mani degli Oem: Samsung, Lg, Htc e Zte hanno prontamente rilasciato aggiornamenti che mitigano il problema. Google, soddisfatta dell’assenza dei suoi Nexus nella lista dei modelli a rischio, ha sottolineato che per poter essere infettati “è necessario installare un’applicazione potenzialmente dannosa”. Limitarsi a scaricare da Google Play non è una garanzia, ma certamente una prima scrematura che limita l’esposizione ai software malevoli.