L’incursione di domenica scorsa nei sistemi informatici dell’azienda milanese Hacking Team, nota per lo sviluppo di malware e software di spionaggio legale – malgrado scelte opache riguardo alla clientela –, ha sicuramente aumentato il senso di insicurezza a livello mondiale, ma ha forse portato anche risvolti positivi. Se è vero, come si è appreso nelle ultime ore, che la compagnia italiana sta tuttora brancolando nel buio ed è alla ricerca di una soluzione valida alla fuga di notizie – 400 GB di dati riservati pubblicati online dai pirati –, è altrettanto vero che proprio questi documenti stanno rappresentando una miniera d’oro per i vendor coinvolti nell’affaire. Hacking Team, infatti, in tutti questi anni ha costruito la propria fortuna sui vari bug disseminati in software e applicazioni famose, che hanno permesso all’azienda lombarda di offrire soluzioni efficaci ai propri clienti.

Come rivelato dal sito statunitense The Register, le due falle più importanti riguardano Adobe Flash Player e il kernel di Windows. Questi bachi consentono l’iniezione di codice maligno nei sistemi destinatari dell’attacco, ovviamente all’insaputa degli utenti. A quanto risulta dai documenti disseminati sul Web dai pirati informatici, il baco che coinvolge Flash non avrebbe al momento soluzione alcuna. La falla riguarda praticamente tutte le ultime maggiori release del player, dalla 9 fino alla più recente, la 18.0.0.194, su tutti i maggiori browser: Internet Explorer, Firefox, Chrome e Safari.

Le potenzialità del bug erano ben note al gruppo di Hacking Team. Nei documenti online si legge infatti il seguente commento: “è la vulnerabilità più bella di Flash degli ultimi quattro anni”. Il proof-of-concept della falla, catalogata come Cve-2015-5119, è dato dall’iniezione di codice maligno, con cui è stato possibile eseguire sul computer della vittima del codice da remoto in maniera arbitraria. Si tratterebbe di un bug di tipo “use-after-free”, che permette al cybercriminale di accedere alla memoria della macchina dopo che questa è stata liberata. L’hacker è così in grado di leggerne e riscriverne il contenuto.

Purtroppo, Adobe non ha ancora rilasciato una patch per il problema, ma dovrebbe effettuare l’aggiornamento entro la fine della settimana. La cattiva notizia è che tutti i potenziali pirati informatici ne sono ora a conoscenza, “grazie” proprio al lavoro condotto dall’Hacking Team. Ma è altrettanto vero che Adobe, almeno, ne è stata messa al corrente. Un’altra vulnerabilità, etichettata come Cve-2015-0349, è stata invece già risolta dal vendor.

E il baco di Flash Player non è l’unico sfruttato dal gruppo milanese. I documenti pubblicati online riportano anche un’altra falla di tipo zero-day, localizzata nel file atmfd.dll: il modulo di gestione dei font OpenType di Adobe, situato a livello di kernel di Windows. Questa libreria è legata al sistema operativo di Microsoft, così da effettuare il rendering dei caratteri sullo schermo. Il bug, per cui al momento non esiste ancora una soluzione, colpisce Windows Xp e Windows 8.1 nelle versioni a 32 e a 64 bit.

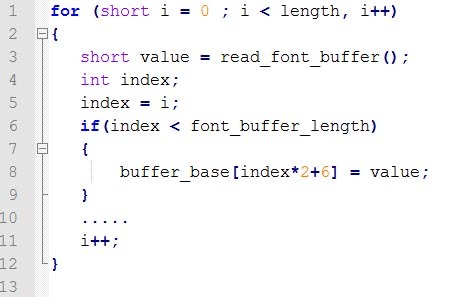

Fonte: Trend Micro. Dettaglio del codice compromesso legato alla vulnerabilità del kernel di Windows

Se combinata con la zero-day di Flash, questa minaccia potrebbe dare all’hacker il pieno controllo del computer della vittima, grazie all’accesso ai privilegi di super user. Per un attacco completo, il cybercriminale dovrebbe caricare un file Otf corrotto e poi, tramite altre operazioni, potrebbe leggere e scrivere nella memoria del kernel. Questa procedura permette la copia di token di sicurezza di alto livello all’interno dei processi in esecuzione, innalzando così i privilegi dell’utente. La falla consentirebbe al criminale di bypassare anche il meccanismo “Supervisor Mode Execution Prevention” (Smep) di Windows, nato per impedire proprio l’esecuzione di questi attacchi.

Al momento, Microsoft sembra minimizzare la reale portata di queste vulnerabilità, ma analisti e bollettini di sicurezza che stanno circolando sul Web suggeriscono comunque di mantenere tutti i software perfettamente aggiornati con le ultime versioni disponibili. In attesa che Adobe faccia il suo e rilasci gli ultimi upgrade dei prodotti fragili.