Parlare di smart city significa elencare tutta una serie di benefit di cui i cittadini potrebbero godere, se queste città intelligenti dovessero vedere prima o poi la luce in modo definitivo. I primi vantaggi elencati di solito si riferiscono al traffico, oppure alla possibilità di risparmiare con sistemi energetici e idrici più efficienti. Ma uno degli elementi fondanti di una vera smart city è anche la sicurezza, che si può attuare grazie a sistemi di sorveglianza sempre più efficienti e connessi. Il monitoraggio degli spazi pubblici rappresenta quindi un punto vitale per l’implementazione di uno sviluppo intelligente. Ma se fossero questi sistemi i primi a essere esposti agli hacker? Si sa, l’urbanizzazione smart dovrà dipendere in modo rilevante da Internet e da tecnologie avanzate che, per loro natura, sono vulnerabili ad attacchi informatici. I ricercatori di Kaspersky hanno messo sotto la lente d’ingrandimento una serie di telecamere di sorveglianza comuni, come quelle che vengono installate in tutte le città del mondo. E hanno scoperto una serie di cose preoccupanti.

In estrema sintesi, un malintenzionato potrebbe semplicemente penetrare all’interno di un dispositivo, localizzato in qualsiasi punto del centro urbano, per raccogliere poi migliaia di informazioni relative anche a tutte le altre telecamere. Come spiegano gli esperti della società russa, infatti, i sistemi a circuito chiuso sono spesso collegati tra loro con una rete a maglie, detta mesh network. Si tratta di uno schema in cui gli snodi sono connessi tra loro e funzionano da punto di passaggio dati. In questo caso, ovviamente, si parla di flussi video.

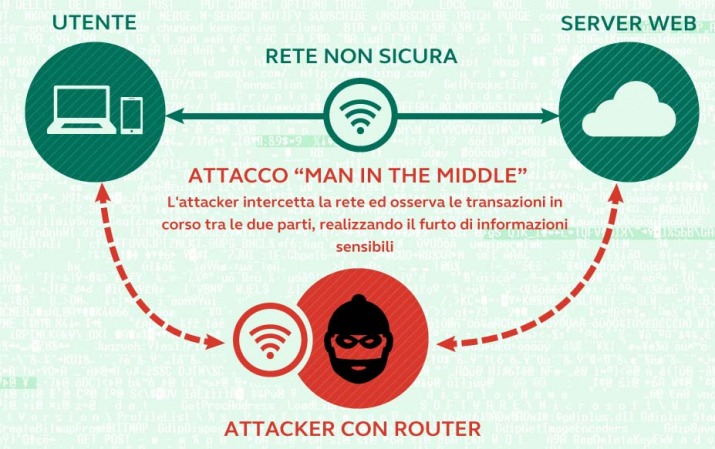

Le informazioni transitano da un punto all’altro finché non raggiungono la centrale operativa, ovvero il centro di controllo. In pratica, uno snodo non fa altro che ricevere i dati e passarli a quello più vicino e così via. Nei casi presi in considerazione da Kaspersky, relativi a diverse città, non esistevano hotspot WiFi o collegamenti via cavo ad hoc. Il rischio è quindi palese: accedere a un singolo punto di questa maglia significa potere leggere tutte le informazioni in transito.

Le reti a maglia wireless rappresentano un’alternativa economica e più agile a sistemi complessi e onerosi, che richiedono decine di hotspot distribuiti in città o chilometri di cavi dedicato. Ma la trasmissione WiFi non ha ancora raggiunto standard di sicurezza paragonabili a quelli delle reti cablate. Comunque, anche se si tratta di una soluzione low cost, questo network può essere dotato di un buon livello di protezione, ricorrendo ad esempio alla crittografia. Ma, sorpresa, i circuiti analizzati da Kaspersky non integravano neppure questa tecnologia. I dati viaggiavano liberamente in chiaro tra uno snodo e l’altro.

Fonte: Kaspersky Lab

Per effettuare l’indagine, i ricercatori si sono recati fisicamente in vari luoghi per verificare in che modo fosse stata effettuata l’installazione dell’hardware preposto alla sorveglianza. Le unità adibite al trasferimento dei dati non erano state mascherate e, su certe telecamere, si poteva leggere addirittura il nome e il modello dell'hardware, che gli hacker più esperti potrebbero sfruttare per penetrare nei sistemi in modo più rapido.

Per proseguire nel loro lavoro, i ricercatori hanno poi dovuto creare una versione proprietaria del software di analisi utilizzato all’interno della rete. Questo è stato possibile proprio grazie alla conoscenza dell’hardware implementato negli spazi pubblici. Quindi, dopo aver ricreato la rete e il software in laboratorio, sono riusciti a intercettare i feed dei video provenienti da ciascuno snodo e persino a modificarli, sostituendo, ad esempio, il filmato ripreso dalla telecamera con uno fasullo.

In seguito, gli esperti di Kaspersky hanno ovviamente condiviso le scoperte con l’azienda responsabile dell’installazione. Da allora, sono stati effettuati i cambiamenti necessari per proteggere il network dalle vulnerabilità riscontrate. Sperando che il quadro precario descritto dai ricercatori non sia diffuso in molte città. Altrimenti, il raggiungimento della qualifica “smart” richiederà ancora molto tempo.