Gli smartphone Android non conoscono pace. I ricercatori di Palo Alto Networks hanno scoperto una nuova vulnerabilità che potrebbe colpire addirittura un cellulare su due. Una cifra enorme, se si pensa che solo nel 2014 sono stati consegnati in tutto il mondo oltre un miliardo di telefoni e tablet basati sul sistema operativo di Google. Il bug, secondo gli esperti di sicurezza, colpirebbe tutte le versioni dell’ecosistema fino alla 4.4 esclusa. Vuol dire che i possessori di KitKat e del successivo Lollipop dovrebbero, in teoria, essere salvi. La minaccia, chiamata Android Installer Hijacking, può sostituire una app scaricata dagli store non ufficiali con una versione infetta da malware. Questo è un punto fondamentale, perché i programmi prelevati dal Google Play Store vengono memorizzati in uno spazio dedicato del file system e non possono essere sovrascritti.

Il baco “dirotta” il processo di installazione ordinario, che inizia dopo avere scaricato il file Android Package (Apk) sul dispositivo. Sfruttando una vulnerabilità di tipo “Time-of-Check to Time-of-Use”, che colpisce l’applicazione PackageInstaller preposta all’installazione dei programmi, il malware modifica i file Apk durante la scrittura dei dati sulla memoria dello smartphone, ovviamente senza che l’utente se ne accorga.

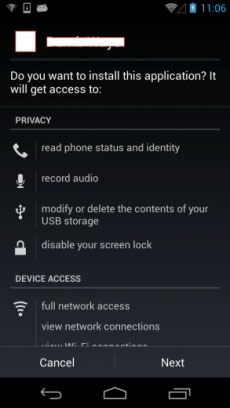

In sintesi, il processo di inganno è questo: il percorso standard prevede inizialmente la lettura delle informazioni presenti nel pacchetto Apk, come nome dell’applicativo, icona, i vari permessi di accesso e così via. Questa prima fase è detta appunta “Time-to-Check” ed è quella in cui Android verifica che effettivamente l’utente voglia installare l’app sul dispositivo, fornendo alla persona una serie di dati sulle caratteristiche stesse del programma. Solitamente, il possessore del cellulare tocca poi il tasto “Prosegui” per passare alla fase successiva.

Ma è proprio qui che scatta la minaccia: mentre l’ignaro utente è impegnato a leggere le informazioni, un hacker può sostituire in background il file Apk originale con uno infetto. Infatti il PackageInstaller non verifica più l’attendibilità della fonte nella fase “Time-of-Use”, che è quella attivata dopo il tocco su “Prosegui”, e il malintenzionato può liberamente modificare i permessi in piena libertà.

Il malware sfrutta una vulnerabilità di tipo "Time-of-Check to Time-of-Use"

I ricercatori di Palo Alto Networks hanno pubblicato su Google Play Store uno scanner in grado di riconoscere l’eventuale minaccia sul telefono. La vulnerabilità, va ricordato, è sicuramente presente su tutti i cellulari operanti con le versioni di Android precedenti alla 4.2 e su alcuni smartphone dotati di 4.3, mentre quelli con la 4.4 dovrebbero essere al sicuro. Secondo i commenti di alcune persone che hanno provato l’app, però, questa segnalerebbe come compromessi anche dispositivi con Android 5.0 Lollipop, smentendo quanto affermato dai ricercatori stessi.