A distanza di poche settimane dall’attacco del ransomware Wannacry, che ha colpito centinaia di migliaia di Pc non aggiornati cifrando i file delle vittime, nel pomeriggio italiano del 27 giugno è emersa un’altra minaccia molto simile, subito identificata in Petya: una famiglia di malware nota sin dal 2016. Con i pareri dei principali vendor di soluzioni di sicurezza cerchiamo, per quanto possibile, di fare il punto su una situazione ancora in pieno svolgimento.

Cosa sta accadendo

Come detto, il ransomware funziona in modo analogo a Wannacry: una volta penetrato nella rete aziendale, molto probabilmente tramite una campagna di phishing ben congegnata, cifra tutti i file del computer colpito (compreso il master boot record del disco fisso) e chiede un riscatto in bitcoin, per un controvalore di circa 300 dollari. Dalla prima macchina target, il programma malevolo può muoversi lateralmente anche verso tutti gli altri Pc connessi alla stessa Lan, sfruttando una vulnerabilità del protocollo Smb utilizzato dai sistemi operativi Windows. Un bug già corretto da Microsoft anche sulle versioni più vecchie della piattaforma (Windows Xp e 7), nelle ore successive all’insorgere di Wannacry. Il primo nome dato al ransomware è stato Petya, in quanto sembra che ricalchi la forma di un malware noto agli esperti già dal 2016, ma non tutte le società di sicurezza sono concordi né su questa attribuzione né sul modus operandi della minaccia.

È il caso, ad esempio, di Kaspersky Lab. “I primi risultati suggeriscono che non si tratti di una variante del ransomware Petya, al contrario di quanto pubblicamente riportato, ma di un nuovo ransomware che non è mai stato visto prima. Sebbene diverse stringhe siano simili a Petya, le funzionalità sono completamente diverse. Lo abbiamo chiamato ExPetr”, ha fatto sapere l’azienda.

Kaspersky concorda però su un fatto: gli exploit utilizzati dagli hacker per la diffusione del programma malevolo sono ancora EternalBlue ed EternalRomance, gli stessi sfruttati per la propagazione di Wannacry e derivanti dalla documentazione della National Security Agency statunitense, filtrata sul Web nelle scorse settimane. Due exploit che, come detto, si basano sul bug del protocollo Smb.

Il team di Talos, divisione di cybersecurity di Cisco, chiama invece il ransomware Nyetya. Il gruppo statunitense non è nemmeno certo che il primo vettore di attacco sia stata una mail di phishing. “Non è ancora stato possibile registrare un meccanismo esterno di diffusione, è probabile però che le prime infezioni siano da ricondurre a Medoc, una piccola azienda ucraina che sviluppa software di contabilità”, sostiene Talos. I sistemi della società sarebbero stati compromessi e Petya (per comodità continueremo a chiamarlo così) avrebbe iniziato il proprio cammino tramite un aggiornamento software contraffatto, inviato poi agli ignari clienti.

Chi è stato colpito dal ransomware

La probabile diffusione iniziale di Petya da parte dell’incolpevole Medoc potrebbe spiegare perché l’Ucraina sia finora il Paese più colpito dalla minaccia. Il programma malevolo ha infettato aziende private, come Auchan e Saint-Gobain, banche (Privatbank) ma è penetrato anche a livello infrastrutturale, coinvolgendo anche operatori di telecomunicazioni e addirittura la centrale nucleare di Chernobyl. Ed è questo, probabilmente, l’aspetto più inquietante del malware.

Molti sistemi, come quelli industriali, sono difficilmente aggiornabili e soprattutto nei Paesi meno avanzati dal punto di vista tecnologico rimangono alla mercé dei pirati informatici. Purtroppo, è facile immaginare cosa potrebbero fare degli hacker in grado di prendere il controllo di una centrale nucleare oppure delle reti elettriche. Nei mesi scorsi l’Ucraina è già stata vittima di attacchi infrastrutturali, che hanno causato blackout massicci e hanno mandato in tilt il traffico aereo del Paese.

Ma lo Stato dell’Europa orientale non è l’unico a essere coinvolto nella faccenda. Col passare delle ore sono infatti arrivate le conferme di infezioni anche da colossi come la danese Maersk, che si occupa di trasporto marittimo; dall’agenzia pubblicitaria londinese Wpp; dalla società farmaceutica statunitense Merck; dal porto di Jawaharlal Nehru, in India, che è il più grande porto per container del Paese asiatico, e così via.

Anche la Russia non è immune. Mosca è infatti la seconda capitale, dopo Kiev, a essere coinvolta. A essere colpito è il colosso petrolifero Rosneft, insieme alla sua controllata Bashneft. Nell’elenco sono finite altre filiali di multinazionali nel Paese, come Mars e Nivea. Cifre esatte sul numero di Pc infettati non ce ne sono. A ieri sera, Kaspersky ne stimava circa duemila e alcuni di essi si troverebbero anche in Italia.

Per fortuna, a differenza di Wannacry il nuovo ransomware cerca di diffondersi però solo all’interno di una Lan e non prova ad “auto inviarsi” all’esterno. Una caratteristica che avrebbe quindi contribuito in modo decisivo a limitarne la propagazione. Wannacry ha colpito invece oltre 230mila Pc. Lo ha riportato in queste ore il Guardian.

Chi sono i responsabili

Se il codice del malware può essere facilmente analizzato dalle società di sicurezza, le quali stanno cercando in queste ore di sviluppare strumenti di decifrazione per sbloccare i file, è molto più complicato risalire alla catena di comando dell’infezione. Questo genere di minacce viene coordinato da botnet sparpagliate in tutto il pianeta, in diverse aree geografiche, allo scopo di rendere molto più difficile l’attribuzione.

Kiev ha subito puntato il dito contro la Russia, Paese con cui non scorre buon sangue da qualche anno. Mosca ha ovviamente negato ma, secondo anche quanto riportata dalla Nsa nei giorni scorsi, è probabile che il Cremlino abbia ingaggiato un team di hacker per testare scenari di questo genere, con attacchi informatici a livello infrastrutturale a danni di altri Stati

Sempre il Guardian riporta le testimonianze di due ricercatori, secondo cui l’obiettivo del ransomware non sarebbe quello di raccogliere denaro, ma semplicemente di essere il più distruttivo possibile. È l’opinione di Nicholas Weaver, condivisa anche dall’esperto di sicurezza noto con lo pseudonimo Grugq. L’attacco in questo caos sarebbe stato gestito in modo “amatoriale”, a partire dalle modalità di riscossione dei riscatti.

“Il meccanismo di pagamento è talmente goffo da rasentare l’inutilità totale”, ha scritto il quotidiano britannico. “Si tratta di un singolo indirizzo a codifica fissa, il che significa che il denaro può essere tracciato; viene inoltre richiesto l’invio tramite email della ricevuta di pagamento, ma l’indirizzo si appoggia a un provider ed è quindi stato disattivato; infine, si chiede di inviare una combinazione di sessanta caratteri dalla macchina infetta, a titolo di ‘chiave di identificazione personale’: tutto questo da un computer che non può nemmeno fare copia e incolla” perché totalmente bloccato.

Cosa fare in caso di infezione e come proteggersi

I consigli sono sempre gli stessi: aggiornare per quanto possibile tutti i dispositivi con le patch rilasciate dai produttori dei sistemi operativi (gli utenti Windows Xp e Windows 7 possono installare la patch di sicurezza Ms17-010), così come installare sempre le firme e gli strumenti più recenti distribuiti dai vendor di sicurezza. Trend Micro suggerisce inoltre di disabilitare la porta Tcp 445 e limitare gli account con l’accesso al gruppo di amministratori.

La seconda regola d’oro è effettuare sempre il backup dei file. In caso una macchina avesse ricevuto il ransomware, è ancora possibile evitare la cifratura dell’intero disco al momento del riavvio.

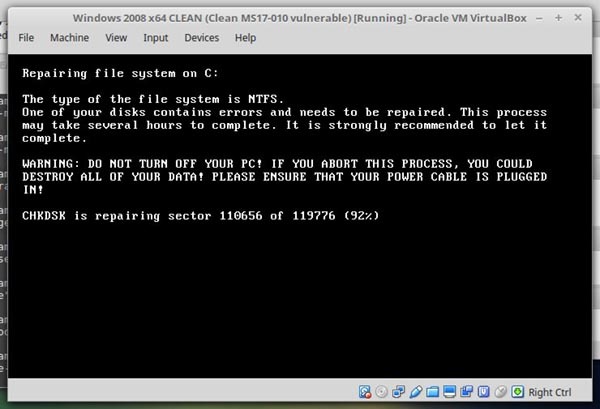

Petya, infatti, dopo l’infezione attende circa un’ora per procedere poi al reboot del sistema. In caso si veda il messaggio che pubblichiamo qui sotto è possibile togliere corrente e interrompere di fatto il processo crittografico. A questo punto si può intervenire con i file di backup. Se il Pc viene riacceso è probabile che non ci sia più nulla da fare: con l’indirizzo mail che accettava le ricevute di pagamento ormai disattivato non è possibile ottenere la chiave per decifrare i file.

Credits: @hackerfantastic (via Twitter)