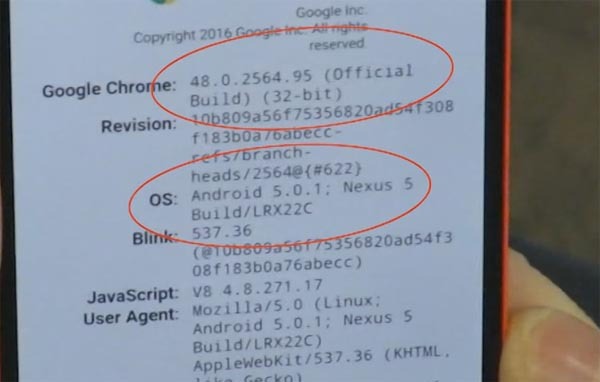

Dopo qualche mese di quiescenza, una delle più pericolose vulnerabilità mai scoperte sul sistema operativo Android è ora tornata a farsi sentire. Parliamo di Stagefright, individuata la scorsa estate e in grado potenzialmente di attaccare il 95% dei dispositivi del robottino verde. Il bug “multimediale” dell’os ha ora cambiato nome ed è teoricamente ancora più minaccioso. Il merito della scoperta di questa evoluzione, ribattezzata Metaphor, è da attribuire all’azienda israeliana Northbit, che ha pubblicato un proof of concept dell’exploit su uno smartphone Nexus 5. Il plus della nuova variante del bug è che, a differenza della versione 1.0, rappresenta una concreta minaccia per molti device, in quanto molto più facile da sfruttare per scopi criminali. L’architettura di Stagefright, infatti, rendeva gli exploit molto più difficili.

Secondo i ricercatori di Northbit, Metaphor funzionerebbe sulle versioni stock di Android (come quella presente nei Nexus), ma anche sugli os personalizzati dagli Oem come quelli installati nei cellulari Htc One, Lg G3 e Samsung Galaxy S5. In teoria, sarebbero al sicuro solo i device con Android 6.0 e tutti quei terminali che presentano gli aggiornamenti di sicurezza rilasciati da Google a partire dal primo ottobre 2015.

Google, sollecitata dalla comunità di esperti, ha infatti rilasciato la seguente dichiarazione: “I dispositivi Android con la patch di sicurezza del primo ottobre 2015, o versioni successive, sono protetti grazie alla correzione che abbiamo rilasciato per questo problema lo scorso anno (Cve-2015-3864). Come sempre, apprezziamo gli sforzi della comunità di ricercatori, in quanto aiutano a rendere l’ecosistema di Android sempre più sicuro per tutti”.

Credits: Northbit

La procedura di exploit è stata descritta in un documento redatto da Northbit, disponibile a questo link. Il processo si basa su più fasi che oscillano “avanti e indietro”, con cui un hacker può nei primi passi misurare le difese dello smartphone, prima di scagliare l’attacco vero e proprio. Per far partire la slavina, è sufficiente visitare un sito Web contenente un video Mpeg-4 creato ad hoc, in grado di far collassare il media server di Android (Stagefright è una libreria multimediale del sistema operativo) e di inviare i dati dell’hardware del dispositivo all’attaccante.

A questo punto, il pirata informatico può inviare un secondo file video, raccogliere altri dati sulla sicurezza e, infine, mandare un ultimo filmato compromesso che infetta concretamente il device. A prima vista la procedura sembra complicata a laboriosa, ma Northbit ha dimostrato con un video che Metaphor è capace, in questo modo, di penetrare in un cellulare in circa venti secondi.

Per ora non esistono segnalazioni di exploit avvenuti tramite la procedura descritta dall’azienda israeliana, ma non è detto che il materiale messo a disposizione dai ricercatori non possa essere sfruttato da qualche hacker. Se è vero che tutti i device con Android Marshmallow sono al sicuro, così come potenzialmente tutti quelli con Lollipop, circolano ancora milioni di terminali con versioni precedenti del sistema operativo: Kitkat e Jelly Bean, per esempio, insieme rappresentano ancora il 56,6% del totale dei dispositivi attivi.