Sicurezza due, cybercriminali zero. Da poche ore Adobe ha rilasciato un aggiornamento per coprire l’ultima vulnerabilità di Flash, salita agli onori delle cronache la scorsa settimana. Il vendor, con il passaggio alla versione 19.0.0.226, ha messo così al riparo gli utenti dalle possibili incursioni di pirati informatici e ha chiuso l’ennesimo bug del proprio software per le animazioni grafiche. La falla, segnalata dal gruppo di ricerca di Trend Micro, è purtroppo già stata ampiamente utilizzata da diversi hacker durante l’operazione Pawn Storm, che consiste in una massiccia campagna di spear-phishing con cui provare ad adescare gli utenti più ingenui, installando poi malware nei loro computer. Con il nuovo aggiornamento, si spera ora che le segnalazioni di incursioni informatiche dovute alla vulnerabilità di Flash si riducano fino a scomparire del tutto. Ma in queste ore Trend Micro è riuscita a segnare un altro gol contro i cybercriminali.

Insieme ad altre aziende di sicurezza, la compagnia ha infatti collaborato con l’Fbi per smantellare la botnet che comandava Dridex, un malware rivolto al settore bancario attivo da luglio 2014. Un programma maligno elaborato, che ha avuto successo grazie alla sua diffusione con un modello “as-a-Service”: tramite diverse reti bot, gli hacker sono riusciti in oltre un anno a rubare le credenziali di accesso di migliaia di vittime mentre queste cercavano di effettuare il login sui portali delle banche.

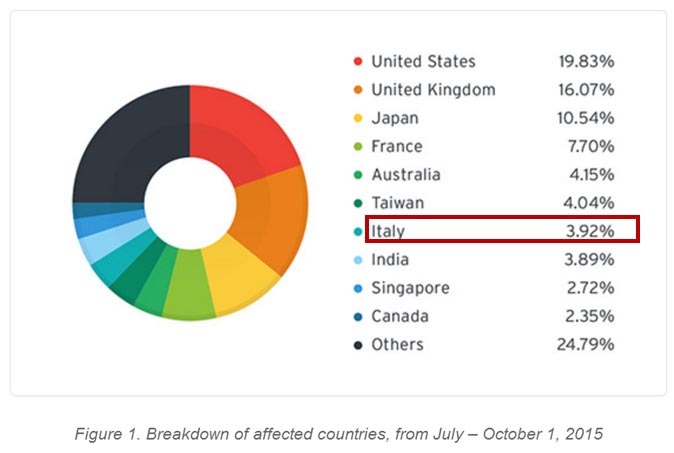

Anche in Italia. Su cento attacchi, infatti, quasi quattro hanno riguardato il nostro Paese. Le Nazioni più colpite sono invece gli Stati Uniti (19,83%), il Regno Unito (16,07%) e il Giappone (10,54%). “L’abbattimento della rete di server command-and-control (C&C) impedisce a Dridex di eseguire attività maligne”, ha comunicato Trend Micro, “ma gli utenti devono assicurarsi che il malware sia stato rimosso dai sistemi per una bonifica totale”. L’operazione condotta dall’Fbi su input della National Crime Agency britannica ha portato al rinvio a giudizio di Andrey Ghinkul, un trentenne moldavo ritenuto l’amministratore della botnet e già arrestato lo scorso 28 agosto a Cipro. Ghinkul è attualmente in attesa di estradizione verso gli Stati Uniti.

Secondo l’accusa, il gruppo di hacker è riuscito in oltre dodici mesi di attività a trasferire milioni di dollari dai conti correnti delle vittime verso quelli di complici, per poi spostare il denaro ottenuto illecitamente verso i propri conti. Il 16 dicembre del 2011, Ghinkul e soci sono entrati in possesso di 999mila dollari, prelevati dalla filiale di Sharon (Pennsylvania) della First National Bank, spostandoli poi a Kiev, in Ucraina. Tutto grazie a una “semplice” email di phishing. Ma il team non si è fermato qui. Il 31 agosto 2012 è stata la volta di un conto della Penneco Oil presso la First Commonwealth Bank, derubato per un ammontare di 2,1 milioni di dollari, trasferiti poi a Krasnodar in Russia. E la lista in realtà è molto più lunga.

Fonte: Trend Micro

L’architettura peer-to-peer di Dridex è stata progettata su una versione di un malware precedente, vale a dire Gameover Zeus (GoZ). Basandosi sull’esperienza del primo programma maligno, la cui portata è stata ridotta (ma non azzerata) dalle varie polizie postali, gli hacker hanno ben pensato di aggiungere un ulteriore strato di sicurezza. Dridex sfrutta infatti una tecnica per rendersi invisibile ai sistemi, cancellando eventuali tracce della propria presenza e modificando chiavi di registro per avviarsi in modo autonomo all’accensione delle macchine.

Il malware si diffonde principalmente tramite allegati di posta elettronica, in genere i documenti di Microsoft Office che contengono macro. Una volta aperto il file, se l’esecuzione automatica non è disattiva dai default, il programma maligno può iniziare a operare senza ulteriori requisiti. Inoltre, per intorbidire ulteriormente le acque, Dridex è stato infarcito di codice definito “inutile” e “superfluo”, in modo da renderne ancora più difficile l’identificazione.