Il phishing imperversa e fa danni. Una tra le minacce solo apparentemente più “banali”, certamente una tra le più diffuse e in costante evoluzione, spesso rischia di essere sottovalutato dalle aziende. Ma i numeri dell’ultimo report pubblicato da Barracuda Networks risuonano come un monito: l’anno scorso un’azienda su due è stata vittima di phishing e quasi una su quattro (24% del totale) ha anche subìto una compromissione di almeno un account e-mail tramite account takeover.

Le percentuali si basano sul monitoraggio e sull’ analisi di un grande campione di dati, composto da circa 50 miliardi di messaggi di posta elettronica inviati a 3,5 milioni di caselle: su questo totale, quasi 30 milioni di messaggi veicolavano tentativi di phishing. Il report include anche i risultati di un’indagine condotta da Vanson Bourne su circa 1.350 professionisti IT di aziende medie e grandi (da cento a 2.500 dipendenti) di diversi settori e geografie (Stati Uniti, Emea, Apac).

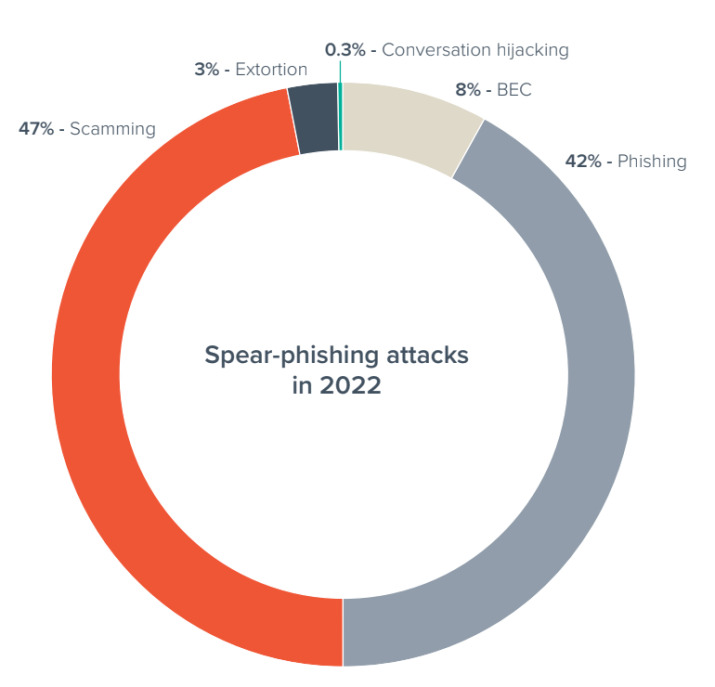

A fare danni è soprattutto il cosiddetto spear phishing, cioè il phishing mirato su specifica azienda o persona. Rispetto ad altri tipi di minaccia veicolata dall’email, come il ransomware o più in generale il malware, il volume di questo genere di attacchi è basso, ma in compenso sono ampiamente diffusi e hanno un’alta percentuale di successo. Lo spear phishing corrisponde, infatti, ad appena lo 0,1% del totale delle minacce email osservate da Barracuda nel 2022, ma è responsabile del 66% delle violazioni. Gli esiti sono notevoli: il 55% degli intervistati colpiti da spear phishing ha segnalato macchine infettate da malware o virus, quasi la metà ha subìto il furto di dati sensibili (49%) o di credenziali di login (48%) e il 39% ha riportato danni economici diretti.

“2023 Spear-phishing Trends”, Barracuda; maggio 2023

Ancora oggi, nonostante gli sviluppi della tecnologia, molte aziende non riescono ad accorgersi tempestivamente del problema e a reagire rapidamente. In media, nel campione osservato, sono servite quasi cento ore per individuare, rispondere e rimediare a una minaccia e-mail dopo averla ricevuta (43 ore per il rilevamento dell’attacco e 56 ore per la risposta e la remediation). E lo smart working, introducendo variabili difficili da controllare, ha creato un terreno fertile per gli attori malevoli: le aziende che hanno oltre il 50% del personale in lavoro da remoto ricevono più email sospette (mediamente 12 al giorno, contro le nove delle aziende con meno del 50% del personale in smart working). Inoltre, a peggiorare le cose, maggiore è il numero di lavoratori da remoto e più tempo il rilevamento e la risposta sono lenti: alle aziende con oltre metà del personale in telelavoro servono 55 ore per accorgersi dell’attacco e 63 ore per porvi rimedio (contro le 36 e 51 ore, rispettivamente, impiegate dalle aziende in cui i lavoratori in smart working sono meno della metà).

“Anche se il volume dello spear phishing è basso, questa minaccia, che sfrutta tattiche di social engineering e di attacco mirato, produce un numero enorme di violazioni che vanno a buon fine, e l’impatto di un singolo attacco può essere devastante”, ha commentato il Cto di Barracuda, Fleming Shi. “Per contrastare questi attacchi così efficaci, le aziende devono investire in soluzioni per la protezione dall’account takeover con funzionalità di intelligenza artificiale. Questi strumenti saranno molto più efficaci dei meccanismi di rilevamento basati su regole. Un migliore rilevamento contribuirà a fermare lo spear phishing con una riduzione della risposta necessaria durante un attacco". Come sottolineato anche nel report, le aziende che hanno investito in strumenti di automazione e in attività di formazione sulla cybersicurezza mostrano tempi di rilevamento e reazione inferiori alla media.

Tredici tipi di minaccia email

Il già citato account takeover e lo spear phishing rappresentano solo due tipologie di attacco via email tra le molte esistenti. La prima delle due, in particolare, è la più complessa e potenzialmente dannosa, quella in cui l’attore malevolo riesce a prendere pieno possesso e controllo della casella di posta delle vittima.

Le tredici tipologie di minaccia email classificate da Barracuda, in scala crescente di complessità e potenziale rischio, sono lo spam, il malware, l’esfiltrazione di dati, l’Url phishing (invio di link con nomi ingannevoli che rimandano a siti Web fraudolenti), lo scamming (truffe per ottenere dati personali, dati di pagamento o denaro), lo spear phishing (phishing mirato), l’impersonificazione di dominio, l’impersonificazione di brand o azienda, l’estorsione, la Business Email Compromise (inganni basati su social engineering, in cui il mittente si spaccia per un collega o datore di lavoro), il conversation hijacking (l’attaccante riesce a inserirsi in un esistente scambio di messaggi tra utenti aziendali), il phishing laterale (invio di messaggi di phishing da account aziendali legittimi ma compromessi) e, al vertice, l’account takeover (compromissione del profilo di posta elettronica, accesso e furto d’identità sfruttato per altre azioni illecite).