La lotta al cybercrimine a volte ottiene dei successi, ma la capacità di rinascita e di metamorfosi dei criminali informatici è tale da offuscarli. Il 2021 si è concluso con un’onda anomala di exploit di vulnerabilità, e la scoperta dell’ormai famigerato bug della libreria open-source Log4J ha largamente contribuito al fenomeno. Ma nell’ultimo trimestre dell’anno hanno anche fatto festa i creatori e i diffusori di ransomware, nonché i criminali che si affidano al sempreverde phishing per rubare dati sensibili o credenziali di accesso. Questo è lo scenario dipinto nell’ultimo report trimestrale di Kroll, che prende in esame un periodo piuttosto denso di eventi di cybersicurezza.

Il mese di ottobre sarà ricordato per un’azione coordinata delle forze dell’ordine ha permesso finalmente di mettere fuori uso il sito del gruppo criminale di origine russa che stava alla base del ransomware REvil. A novembre si sono susseguiti diversi successi: la chiusura delle attività ransomware del gruppo autore di BlackMatter, poi l’arresto di uno dei responsabili dell’attacco al software di Kaseya, e poi ancora il ritorno di Emotet (la cui gang era stata sgominata all’inizio del 2021) sotto forma di nuove botnet, e a fine mese il successo di un’operazione dell’Interpol che ha portato all’arresto di un migliaio di persone, accusate di diffusione di malware. L’anno non si è chiuso certo nel migliore dei modi: a dicembre la scoperta della vulnerabilità di Log4J, sostanzialmente endemica, ha prodotto un conseguente boom di attacchi che tentavano di sfruttarla per esfiltrare dati dai server compromessi.

Oltre ai singoli eventi, sono interessanti i numeri. Nel quarto trimestre del 2021 Kroll ha osservato un incremento del 356%, rispetto ai tre mesi precedenti, per le vulnerabilità comuni (common vulnerabilities and exposures, CVE) e per le zero-day sfruttate per ottenere accesso iniziale a una risorse. Un dato che sottolinea sia l’abbondanza, nelle aziende, di vulnerabilità non rilevate o corrette, sia la velocità con cui i criminali hanno saputo approfittare della situazione. Nel trimestre il 27% degli attacchi informatici osservati ha sfruttato una CVE o una vulnerabilità zero-day per ottenere l’accesso iniziale a un sistema bersaglio.

Anche i successi del mese di novembre si inseriscono in un contesto non felice. Alla chiusura delle attività di REvil e BlackMatter non ha corrisposto un declino nelle attività di vendita del dark web né un generale calo del cybercrimine, anzi. Rapidamente, dopo le operazioni di smantellamento da parte delle forze dell’ordine, criminali informatici si sono adattati e riorganizzati in nuovi gruppi. A fine dicembre Kroll ha osservato un picco di nuovi siti di estorsioni appena creati e di nuove varianti di ransomware messe in circolazione.

(Fonte: Kroll, "Threat Lansdcape Report", febbraio 2022)

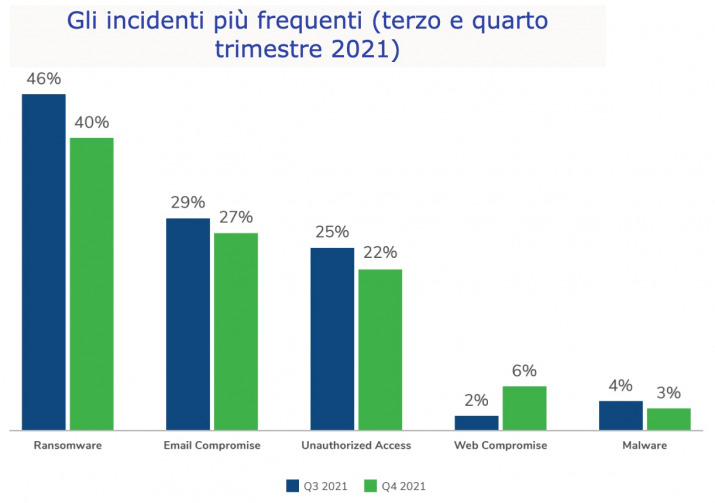

Nonostante una riduzione del 12% rispetto allo terzo trimestre, il phishing è rimasto lo strumento principale con cui le vittime vengono “agganciate”: è stato infatti scelto nel 39% dei casi. Per quanto riguarda il tipo di attacco, i ransomware hanno continuato a rappresentare il caso più frequente, cioè il 39,9% degli attacchi contro le aziende avvenuti da inizio ottobre a fine dicembre. Seguono gli attacchi Business Email Compromise (compromissione di email aziendali) con una quota del 27%, e gli accessi non autorizzato ai sistemi IT, con il 21,7%. Tra i settori più colpiti, al primo posto quello dei servizi finanziari, che ha assorbit il 16% degli attacchi. A seguire, tecnologia e telecomunicazioni (12%), sanità (11%), manifattura (9%), servizi finanziari (8%) e istruzione (6%).

"Non sorprende che phishing e ransomware siano tra le modalità di attacco informatico più presenti nell’ultima edizione del rapporto trimestrale Threat Landscape Report di Kroll, ma l'entità della riorganizzazione e dei nuovi attacchi compiuti dai gruppi di criminali informatici è stata insolita”, ha commentato Commento di Keith Wojcieszek, managing director Cyber Risk di Kroll. “Sebbene le forze dell'ordine abbiano compiuto progressi significativi nel fermare gli aggressori, il fatto che siano state rilevate nuove tipologie di ransomware e di siti di estorsione, uniti a gruppi ransomware non organizzati, dimostra la flessibilità e le intenzioni dannose di questi criminali. Se a questo si aggiunge il maggior numero di vulnerabilità dei software sfruttate dai creatori di ransomware e la velocità con cui i sistemi vengono compromessi, emerge chiaramente l'importanza di un'azione legislativa contro gli aggressori per fermare completamente la loro attività”.

Come difendersi da ransomware e phishing

“Non è affatto una novità che ad oggi gli attacchi informatici si siano concentrati essenzialmente su due tipologie: il phishing e il ransomware”, ha dichiarato Mario Ciccarelli, vicepresidente Cyber Risk di Kroll. “Perché queste due? Sono strettamente legate e fanno leva su una grande criticità: l’uomo. Il phishing trae vantaggio dalla consuetudine di ricevere ogni giorno decine o addirittura centinaia di messaggi, e il più delle volte i processi che regolano la verifica degli interlocutori sono fallaci o addirittura inesistenti. Il ransomware, invece, fa leva sulla mancanza di efficacia dei dipartimenti IT e security nel seguire dei robusti processi di patch management e di monitorare attentamente ciò che accade all’interno dell’infrastruttura IT”.

Nella maggior parte dei casi, fa notare Ciccarelli, il problema non sta nella mancanza di adeguati strumenti ma nella inadeguata gestione delle risorse informatiche e dei dati aziendali. “Purtroppo, è proprio la mancanza della cosiddetta governance dei sistemi e delle informazioni a causare un incidente informatico”, ha rimarcato Ciccarelli. “La maggior parte degli attacchi non sono per niente sofisticati e una corretta igiene informatica, il più delle volte con strumenti già in dotazione, ne abbassa il rischio in maniera sensibile. È essenziale essere preparati e investire in anticipo, invece che recuperare dopo, quando l’incidente è avvenuto e i dati sono ormai perduti.”