Il nome è quello di una creatura cannibale della mitologia dei nativi Americani Algonchini: Windigo. Così, e non a sproposito, i ricercatori di Eset Nod32 hanno battezzato un’operazione cybercriminale nata in realtà tre anni fa, ma passata quasi inosservata, che ha provocato l’invio di milioni di email di spam da parte di decine di migliaia di server infetti. Tutto parte da un sofisticato malware progettato per sabotare i server, infettare i computer collegati alla rete e rubare informazioni.

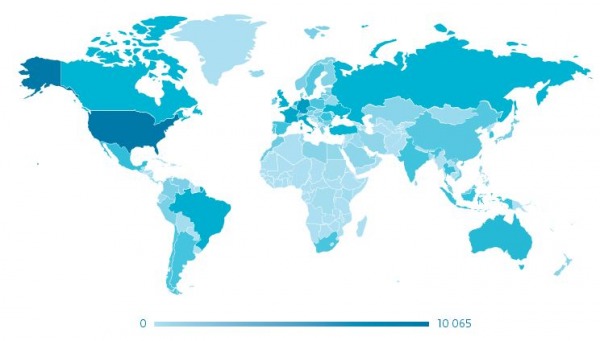

La diffusione geografica dei server infettati dal backdoor Ebury

Proprio Eset Nod32 adesso lancia un’allerta: dall’inizio della campagna sono già stati colpiti

25mila server Unix, di cui 10mila circa attualmente tenuti sotto controllo, mentre l’infezione dei Pc viaggia al

ritmo di circa 500mila terminali al giorno.

“Più di 35 milioni di messaggi di spam sono stati inviati ogni giorno ad account di utenti ignari, intasando le caselle di posta e mettendo a rischio i sistemi informatici”, ha spiegato

Marc-Étienne Léveillé, capo ricercatore Eset.

“Peggio ancora, ogni giorno oltre mezzo milione di computer è a rischio infezione, nel momento in cui visitano i siti contaminati dall’operazione Windigo, che li reindirizzano verso programmi e pubblicità malevoli”.

Le tattiche dei criminali sono varie: mentre i siti Web colpiti da Windigo tentano di infettare i Pc Windows attraverso programmi malevoli (exploit kit), gli utenti Mac sono in genere bersagliati da annunci di siti di dating, mentre i possessori di iPhone vengono reindirizzati a contenuti pornografici online. Tra le vittime dell’operazione Windigo figurano, fra l’altro, anche

kernel.org (il sito di distribuzione ufficiale dei sorgenti Linux) e

cPanel (un tool grafico per la realizzazione e la gestione di siti Internet).

“Questa minaccia è davvero molto seria”, ha proseguito Léveillé,

“ed è necessario che i webmaster prestino la massima attenzione, mettendo in atto tutti i comportamenti necessari per proteggere e tutelare non solo i propri sistemi, ma anche tutto l’ecosistema Internet. Pochi minuti possono fare la differenza per bloccare l’ulteriore propagazione del malware”.

Eset definice addirittura come “agghiacciante” un dettaglio di questa operazione: il

backdoor Ebury utilizzata da Windigo non sfrutta una vulnerabilità di Linux o OpenSSH bensì viene installato manualmente. Eppure questo non ha rappresentato un ostacolo per i cyberciminali, che hanno comunque infettato decine di migliaia di server. Forti, soprattutto, della scarsa diffusione di antivirus e di sistemi di autenticazione a due fattori come misure di protezione dei server.

Come contrattaccare? Innanzitutto, per verificare la contaminazione del server i ricercatori di Eset invitano a eseguire il seguente comando:

$ ssh -G 2>&1 | grep -e illegal -e unknown > /dev/null && echo "System clean" || echo "System infected". Nel caso si scopra di essere stati infettati, il rimedio non è dei più indolori ma necessario: bisogna pulire i computer colpiti e reinstallare sistema operativo e software, utilizzando nuove password e nuove credenziali d’accesso. Ed è consigliabile valutare di proteggere in modo più sofisticato il server rimesso a nuovo, optando per una tecnologia di autenticazione a due fattori.