L’Italia è il quarto Paese al mondo più colpito da ransomware, o almeno lo è stato nel 2024, così come è stato il quinto obiettivo dei gruppi di hacktivismo: a certificare questi record infelici è il nuovo “Y-Report” di Yarix, il centro di competenza per la cybersecurity di Var Group. I numeri si basano in parte su statistiche globali e in parte sull’attività svolta dal Security Operations Center (Soc) di Yarix per aziende italiane clienti.

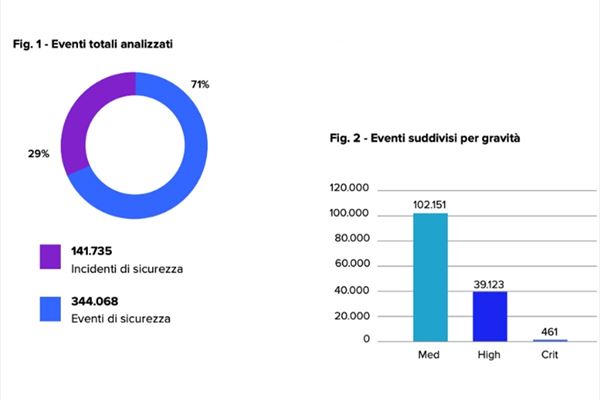

L’anno scorso il Soc ha analizzato complessivamente oltre 485mila eventi di sicurezza, cioè anomalie o attività sospette nei sistemi: il numero segna una crescita del 56% sul 2023. Ma è ancor più significativo il fatto che quasi un evento su tre si sia evoluto in vero e proprio incidente informatico, ovvero un evento che ha impatto sull’infrastruttura IT target, e che i 141mila incidenti rilevati segnino una crescita del 70%. Restringendo ancora il campo di osservazione, si nota che gli incidenti di gravità critica sono più che triplicati da un anno all’altro (+269%). Dunque cresce, in generale, il numero degli eventi cyber degni di nota (e questo potrebbe essere dovuto, almeno in parte, ad apparati di difesa più efficaci e capillari), ma sale soprattutto il livello medio di gravità.

“In questa fase storica c’è una correlazione abbastanza diretta tra ciò che sta accadendo a livello geopolitico e il cybercrime”, ha esordito Mirko Gatto, head of cybersecurity di Var Group, commentando i dati del report. “I governi hanno un'influenza su tutto ciò e oggettivamente le dichiarazioni di Trump non hanno aiutato, anzi hanno elevato alcune criticità. Questo ha portato, come ormai accade da anni, a una forte crescita degli attacchi informatici: è una tendenza a cui ormai non facciamo più caso, ma sono numeri drammatici. Un incremento del 50% anno su anno ormai non fa più notizia, ma in realtà deve farci riflettere".

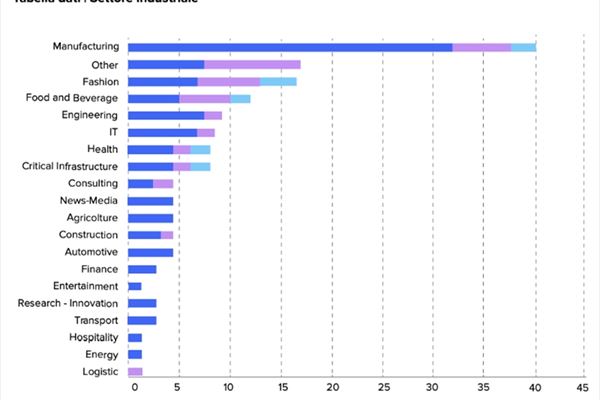

A livello mondiale il settore più colpito da incidenti è stato il manifatturiero, target del 12,5% dei casi. Di certo non aiutano (o meglio, aiutano i cybercriminali) la crescente correlazione fra IT e OT, la presenza di ambienti produttivi con dispositivi obsoleti, le infrastrutture delocalizzate su cui la governance è spesso limitata. Le imprese industriali sono anche più facilmente ricattabili: se un ransomware blocca dati e applicazioni, la produzione si interrompe e ogni minuto di fermo equivale a soldi persi, ritardi, impatti sulla clientela. “Il manifatturiero presenta diversi aspetti che si sono evoluti molto negli ultimi cinque anni, anche per i finanziamenti agevolati di cui ha beneficiato”, ha sottolineato Diego Marson, chief security officer di Yarix. “La parte di cybersecurity forse non è ancora stata considerata in maniera corretta”. Il secondo posto del settore IT (11,8% dei casi) dipende, invece, dall’elevato numero di servizi esposti (soggetti a vari tipi di vulnerabilità) e dalla natura sensibile dei dati trattati, che fanno gola agli attaccanti.

Le statistiche di Yarix del 2024, casi rilevati a livello globale (Fonte: “Y-Report”, maggio 2025)

Il ransomware si scatena sul manifatturiero

A livello mondiale, su 92 gruppi ransomware mappati da Yarix, il più attivo è stato RansomHub: ha contribuito da solo al 9,80% degli attacchi. Come si diceva, l’Italia si è piazzata al quarto posto come Paese target (con il 2,9% dei casi totali), dopo Stati Uniti (52%), Regno Unito e Canada e al pari merito con la Germania. Da noi i ransomware si concentrano sulle imprese manifatturiere, bersaglio di quasi un attacco su tre (32,5%), ben distante dai settori della consulenza (9%), IT (7,5%), trasporti (7,5%) e costruzioni (6,5%). L’infelice primato ricalca un po’ lo scenario globale ed è dunque indice di alcune debolezze intrinseche di questo settore, ma è anche dovuto alle caratteristiche del panorama d’impresa italiano.

“La sensibilità sulla cyber sicurezza nelle aziende è cresciuta, le difese si stanno innalzando ma è anche aumentata la sofisticatezza degli attacchi”, ha commentato Gatto. “I ransomware sono diventati più incisivi nelle richieste, che partono mediamente da 12-15 milioni di dollari. Nelle piccole e medie imprese la richiesta si abbassa, ma è comunque intorno ai 50mila euro. Oggi i ransomware sono scesi anche su aziende molto piccole, magari di uno specifico territorio”. A tal proposito, Yarix ha anche osservato recentemente una campagna di attacchi a tappeto su una trentina di piccole aziende del trevigiano e del vicentino.

Mirko Gatto (primo da sinistra), Diego Marson (secondo) e Marco Iavernaro (quarto)

Come raccontato da Gatto, gli attori malevoli riescono ad argomentare le richieste di riscatto dimostrando un certo grado di competenza, per esempio preparano report finanziari per smontare le giustificazioni di un’azienda che dice di essere in crisi e di non poter pagare. Inoltre giocano sul piano psicologico, con minacce e frasi a effetto, se non si accontentano della cifra (anche da milioni di dollari) che la vittima accetta di pagare. Sono dinamiche non trascurabili, che contribuiscono a far crescere il giro d’affari del ransomware.

Il manager di Var Group ha anche commentato il disegno di legge recentemente presentato alla Camera dei deputati, che vorrebbe rendere illegale il pagamento dei riscatti. “Ovviamente il riscatto non andrebbe mai pagato”, ha detto Gatto, “anche per ragioni etiche, perché si incentiva la criminalità organizzata. Ma spero che il legislatore tenga conto anche delle attenuanti operative sul campo. spero che le sovvenzioni che vedremo non siano come quelle viste finore, che ribaltano l’onere sulle aziende e sul cittadino. Se un’azienda paga non lo fa perché ne ha voglia ma perché è costretta, per far ripartire gli impianti”.

Il revival dell’hacktivismo

Dopo anni in sordina, nel 2023 le attività di hacktivismo sono tornate alla ribalta, anche per via dei drammatici conflitti armati in Ucraina e nella striscia di Gaza, e delle parallele battaglie diplomatiche in corso. “L’hacktivismo è stato uno dei topic più caldi del 2024 elo sarà nel 2025, con schieramenti rispetto ai conflitti russia-ucraina e israelo-palestinese”, ha illustrato Gatto citando NoName, gruppo filorusso autore di diverse ondate di attacchi DDoS (Distributed Denial-of-Service) sui siti Web di sitituzioni governative, difesa e banche italiane.

Sui 97 gruppi censiti, NoName è stato il più prolifico in termini di numero di eventi (79% del totale rilevamenti di hacktivismo del 2024), seguito da un altro collettivo filorusso, World Cyber Army (3,7%), e da gruppi affiliati a Indonesia, Bangladesh e, ancora, al Cremlino. NoName si è focalizzato soprattutto sui settori energia & utility, sanità, servizi finanziari e bancari, trasporti e logistica, ovvero su quegli ambiti in cui un’interruzione di operatività causata dal DDoS causa più clamore, danni d’immagine e disagi per i cittadini.

Ma se i DDoS fanno “rumore”, ci sono altre attività più insidiose di cui è difficile accorgersi: le minacce avanzate persistenti (Advanced Persistent Threat, Apt), spesso finanziate e supportate dai governi. “C’è chi si approfitta della confusione, in modo mirato e silente e anche pericoloso, come i gruppi Apt filo-governativi che entrano nelle reti aziendali senza farsi notare e sottraggono informazioni”, ha spiegato Gatto, citando il caso di una grande azienda che ha bloccato una Apt dopo un mese dal suo ingresso, lasciando agli autori tutto il tempo di sottrarre segreti industriali con un’esfiltrazione di dati quasi chirurgica.

I casi gestiti dal team di Incident Response di Yarix nel 2024, suddivisione per settore

L’automazione “buona” e “cattiva”

Yarix è anche testimone del duplice, ambiguo contributo dell’intelligenza artificiale nel campo della cybersicurezza. Da un lato, gli strumenti di AI aiutano i malintenzionati a realizzare attacchi più numerosi, su larga scala, e anche senza avere particolari competenze tecniche; dall’altro, l’intelligenza artificiale migliora l’efficacia della difesa grazie ad automazioni, velocità, precisione e insight altrimenti non possibili. “Siamo partiti circa quattro anni fa con il lavoro sul machine learning, per aiutare gli analisti del Soc a liberarsi dal lavoro ripetitivo e concentrarsi sulle attività a valore aggiunto”, ha illustrato Marco Iavernaro, global Soc manager di Yarix. “Tutta la fase iniziale di raccolta delle informazioni e di arricchimento attualmente è gestita con l’automazione”.

Un passo ulteriore è stato fatto con Egyda, una piattaforma di automazione, machine learning e AI per il Security Operations Center: a un anno dal lancio, ha dimostrato di poter dimezzare il tempo medio di risposta agli eventi, elaborando gli alert in modo più rapido e preciso. L’intelligenza artificiale di Egyda è in grado di gestire circa l’80% degli attacchi e di automatizzare il 95% delle attività ripetitive di analisi degli eventi di sicurezza.

La squadra di Cyber Intelligence di Yarix, invece, sfrutta l’intelligenza artificiale per le analisi su grandi quantità di dati, tratti per esempio da fonti Osint (Open Source Intelligence), dal Web e dai social media: almeno la prima fase di scrematura può essere delegata all’AI. L’intelligenza artificiale è anche preziosa per l’identificazione di Ttp (tattiche, tecniche e procedure (Ttp) di attori e infrastrutture sospette.

Per quanto riguarda l’AI “cattiva”, un punto di osservazione è quello del team di Incident Response di Yarix, che l’anno scorso ha gestito 146 compromissioni di sicurezza, (+75,9% rispetto al 2023), notando un incremento di script malevoli generati con l’intelligenza artificiale. “Oggi è sempre più frequente identificare elementi di malware scritti dall’AI, e questo diventerà un tema sempre più importante in futuro”, ha affermato Iavernaro. “L’AI verrà usata per sferrare attacchi sempre più precisi e rapidi nell’esecuzione”.

"Nel 2024 il nostro team di threat intelligence ha raggiunto qualcosa come 900 milioni di credenziali rubate, anche non di nostri clienti, su scala globale”, ha raccontato Marson. I 146 casi gestiti nel 2024 si suddividono in 108 incidenti di gravità alta o critica, 38 casi di Bec (Business Email Compromise) e nove indagini forensi. Fra le tendenze del 2024, oltre all’iniziale uso dell’AI per la generazione di codice malware, si è vista una crescita di Apt, di exploit di vulnerabilità e di movimenti laterali (cioè azioni di spostamento verso i “punti di interesse” di una rete IT aziendale, diversi dal punto d’accesso). Anche per quanto riguarda le attività di Incident Response, dunque gli incidenti effettivi, le aziende manifatturiere sono protagoniste.

Ma se l’intelligenza artificiale diventa uno strumento, un alleato per entrambi i fronti, chi è in vantaggio? “A mio parere, sempre l’attaccante”, ha proseguito Iavernaro. “Innanzitutto perché può fare la prima mossa e poi perché gli basta trovare un punto di accesso mentre la difesa deve proteggerli tutti”. Qui potrebbe entrare in gioco la (sempre molto invocata) formazione del personale aziendale, un’attività di alfabetizzazione sulle minacce informatiche e sui comportamenti rischiosi da evitare. Su questo punto Iavernaro ha parlato schiettamente: “Sicuramente la consapevolezza dei rischi è molto importante, quindi è importante la formazione. Ma serve anche e soprattutto attenzione, per esempio nel momento in cui si legge un’email. Il rischio cyber non è però solo un tema umano: possiamo dare per scontato che ci sarà sempre un utente che perde delle credenziali, ma bisogna prendere provvedimenti per far sì che quella perdita non abbia impatto sull’azienda”.