L’Italia può vantare diversi primati, come Paese ricchissimo di arte, cultura e storia. Purtroppo, ci sono anche primati infelici di cui discutere, riguardanti gli attacchi informatici. “L'italia è sempre tra i primi posti quando si parla di minacce e attacchi andati a buon fine”, ha esordito Cesare D'Angelo, general manager Italia, Francia e Mediterraneo di Kaspersky, commentando con la stampa di settore i risultati dell’ultimo “Security Bulletin” pubblicato dall’azienda. L’indagine è stata commissionata a Arlington Research e ha coinvolto 880 responsabili di sicurezza informatica di aziende europee da meno di 500 dipendenti.

“Anche in questa ricerca sulle Pmi, ahimè, non ci smentiamo”, ha detto D’Angelo. “Riguarda l’Italia il 25% degli attacchi alle Pmi rilevati in Europa sotto forma di Pua, cioè potentially unwanted applications, e di malware che imitavano brand legittimi”. Di fronte alle Pua, ha sottolineato il manager, servono prodotti di rilevamento più sofisticati di quelli tradizionali per riuscire ad accorgersi che si tratta di applicazioni malevole. Se in questo l’Italia purtroppo primeggia, tra le nazioni europee, nel 2024 c’era stato un altro infelice primato riguardante gli attacchi alla tecnologia operativa (OT), poiché il 28% del totale mondiale era diretto al nostro Paese.

Perché siamo a tal punto un obiettivo per i cybercriminali? Sostanzialmente un problema di strategia, ha spiegato D'Angelo: solo il 25% delle Pmi ha una solida strategia di cybersecurity, mentre il 68% ne ha una sulla carta, solo teorica, che non dà risultati concreti. C’è poi il ben noto problema dell’eccesso di input, difficile da gestire: il 33% degli intervistati ha detto di ricevere troppi avvisi di sicurezza e per il 30% l’attività di monitoraggio delle minacce è un lavoro a tempo pieno. Servirebbe anche “una tirata d'orecchie anche a noi vendor”, ha ammesso D’Angelo, “perché non siamo in grado di spiegare alle aziende quali sono i rischi reali”, problema segnalato dal 25% delle Pmi. “Il 17% non dispone di personale qualificato”, ha proseguito. “Ma il fatto che ancora il 25% dei C-level non riconosca la rilevanza della cybersecurity è il tema che ci sta più a cuore”.

Come si concilia questo quadro con il fatto (confermato da diversi studi di settore) che nelle Pmi italiane i budget dedicati alla cybersicurezza sono in crescita? Anche in questo caso, c’è un problema di strategie e di visione prospettica, che in parte vanifica l’impegno finanziario. “Probabilmente le Pmi non investono su un orizzonte temporale lungo”, ha spiegato il general manager italiano, “per fare crescere le competenze interne e far evolvere la cosiddetta postura di sicurezza informatica linearmente alla crescita delle minacce e della superficie d'attacco. Spesso la cybersicurezza è ancora vista come una spesa e non come un investimento, e come tale è ridotta al minimo sindacale”. L’assenza di visione strategica si riflette anche sulle azioni concrete, sul modo in cui vengono portate avanti: per esempio, se i penetration test vengono realizzati con un approccio orientato solo alla compliance, il loro valore è scarso e non aiuteranno a potenziare la difesa.

Cesare D'Angelo, general manager Italia, Francia e Mediterraneo di Kaspersky

La complessità che cresce

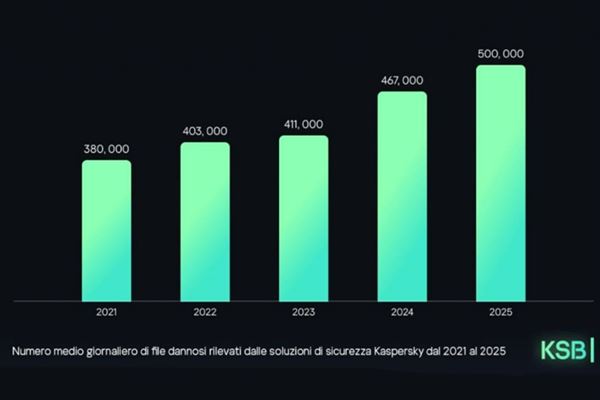

A completare tale quadro del rischio ci sono i dati di telemetria tratti da circa miliardo di dispositivi che hanno installato il software di Kaspersky. A livello globale, quest’anno i sistemi di rilevamento di Kaspersky hanno individuato una media di 500mila file dannosi al giorno, numero in crescita del del 7% sul 2024 (e si tratta solo dei file effettivamente malevoli, già scremati dai falsi positivi). Tra i sistemi operativi, quello di Microsoft resta l’obiettivo principale, se non altro per la sua diffusione nelle aziende. Tra gli utenti Windows, quest’anno il 48% è stato colpito da diversi tipi di minacce, mentre nel mondo di macOS ci si ferma al 29%.

“Il panorama è complesso e probabilmente ci aspetta un aumento di questa complessità”, ha detto Fabio Sammartino, head of presales di Kaspersky. “Con un occhio tecnico, quando ho visto le analisi del Security Bulletin di quest'anno, mi sono concentrato sui numeri piccoli”. Il riferimento è all’incremento del 50% nel numero di backdoor rilevate in Europa (+65% in Italia), all’aumento del 48% dei password stealer (+65% in Italia) e al 5% di incremento delle backdoor (in Italia un notevole +73%). “Che cosa c'è dietro?”, ha proseguito Sammartino. “Backdoor, password stealer e spyware sono la rappresentazione dell'attuale ecosistema del cybercrimine comune, del loro arsenale di mass market per gli attacchi rivolti alle aziende. Questi numeri rappresentano esattamente il trend che vediamo nel mercato, su come si sviluppano gli attacchi e sulle attuali dinamiche operative dei cybercriminali”.

Quello che il manager presale ha chiamato “mass market” è la parte preponderante dell’ecosistema del crimine informatico, quella che mira ai facili guadagni (sia con monetizzazione diretta, come nel caso dei ransomware o della rivendita di credenziali, sia con operazioni più complesse), distinta dai gruppi State-sponsored che invece portano avanti campagne di cyberspionaggio e cyberguerrilla.

“Questi numeri ci dicono che è in crescita sia il volume sia la complessità degli attacchi”, ha aggiunto D’Angelo. "Proponiamo una difesa che ha come caposaldo la trheat intelligence, non solo l'automazione. La threat intelligence in passato è stata vista come riservata solo alle grandi aziende, ma in realtà anche le Pmi ne hanno bisogno”. Le piccole e medie imprese non sono semplicemente entrate nel radar dei criminali, ma sono diventate il loro primo bersaglio.

La threat intelligence da non sottovalutare

Quando si parla di sicurezza informatica si fa spesso distinzione tra la cybersecurity preventiva e quella reattiva: l’una più fondata sul monitoraggio, sulla visibilità, sulla governance, sulla gestione delle identità e degli accessi, sulla formazione del personale; l’altra basata su incident response (risposta agli incidenti) sempre più automatizzato, sull’indagine forense, sulle strategie di ripristino post attacco. C’è però un’attività essenziale in entrambi questi approcci, ma talvolta sottovalutata: la threat intelligence, cioè la raccolta e l’interpretazione critica di informazioni su attori cybercriminali, tecniche, vulnerabilità.

Per Kaspersky quest’area è un punto di forza, e anzi l’azienda promuove l’idea di una threat intelligence che è fondamento della sicurezza moderna. “Ai nostri clienti spieghiamo che è necessario alzare un po’ lo sguardo e non limitarsi a una difesa reattiva”, ha raccontato Fabio Sammartino, head of presales di Kaspersky. “Non basta più acquistare e installare una soluzione per sentirsi protetti: bisogna analizzare il contesto”. Ma la threat intelligence, ha sottolineato Sammartino, è utile davvero solo “se è azionabile, e per esserlo va declinata sulle caratteristiche dell'interlocutore”.

L’offerta di Kaspersky è declinata su diverse necessità d’uso e livelli di maturità cyber. Si parte dal livello minimo di complessità dei Threat Data Feeds: strumenti “machine-to-machine”, che non richiedono particolari competenze né interventi del personale, dato che vengono integrati direttamente nel firewall perimetrale dell'azienda. Salendo di livello ci sono servizi di Digital Footprint Intelligence e di Brand Monitoring, che ampliano la visibilità sui punti di accesso e aiutano a ridurre la superficie attaccabil, Il monitoraggio su un nome di azienda o marchio è anche utile per trovare falsi profili social e applicazioni mobili usate per social engineering o truffe.

Altri tre strumenti sono orientati alle aziende più grandi, che dispongono di un Security Operations Center, oppure a Soc esterni. Threat Lookup e Threat Analysis sono strumenti di analisi per identificare gli attacchi più avanzati, mentre l’Intelligence Reporting è un'analisi strategica delle operazioni più complesse, con capacità di adattamento dei processi di difesa.

Fabio Sammartino, head of presales di Kaspersky

Identikit dei “cattivi”

Una recente ricerca di Kaspersky sugli annunci di lavoro nel Dark Web fa luce sull’identità dei cybercriminali e in particolare sulle competenze più ricercate e offerte in quello che è diventato, negli anni, un vero e proprio mercato del lavoro. Negli annunci di domanda e offerta trovati sul Dark Web, tre su quattro sono di profili maschili.

Le competenze più richieste sono quelle di penetration tester (32% delle richieste, con retribuzione media di 4.000 dollari al mese) e di sviluppatore (45%, in media guadagnano 2.000 dollari al mese). Come spiegato da Sammartino, competenze di questo tipo sono molto richieste per sempre più spesso vengono realizzati attacchi malwareless, tramite Pua o tramite software già presenti nella rete della vittima, usati per veicolare l'attacco. “Chiaramente è più difficile per le vittime scoprire questi attacchi, perché non c'è un software anomalo da rilevare, ma comportamenti anomali”, ha sottolineato. Più sporadiche le richieste di analisti (4% del totale degli annunci), designer (7%) e reverse engineer (4%), figure che vengono pagate bene ma solitamente restano confinate in gang criminali di alto profilo e finanziate dai governi.

Al di là dei numeri, si osserva oggi nel Dark Web un aumento delle candidature spontanee. Inoltre si continua a sfruttare Telegram, ma la piattaforma ultimamente ha messo in atto delle misure di protezione che ne scoraggiano l’utilizzo per scopi malevoli. “Telegram è ancora largamente utilizzato ma in via di abbandono”, ha precisato Sammartino, “mentre c'è uno spostamento verso altre piattaforme, come Signal. Ma soprattutto i cybercriminali stanno creando per sé stessi delle piattaforme di messaggistica private”.

Servizi finanziari industria nelle previsioni per il 2026

In collegamento da Melbourne, Noushin Shabba, lead security researcher del Great Team di Kaspersky, ha illustrato ai giornalisti le previsioni per il nuovo anno, con un focus sui servizi finanziari e sull’industria. Nel corso di un anno (da novembre 2025 a ottobre 2025) ha affrontato minacce online l’8,15% degli utenti del settore finanziario, mentre il 12,8% aziende del settore finanziario B2B è stato bersaglio di malware. Il dato più significativo è forse l’incremento del 35% in due anni (2025 versus 2023) del numero di utenti unici del settore finanziario colpiti da ransomware.

Nell’ambito dei servizi finanziari, Kaspersky si aspetta innanzitutto di osservare una crescente convergenza tra cybercrime e crimine organizzato. Ci sarà anche un incremento degli attacchi di supply chain, in cui verranno sfruttate vulnerabilità di terze parti che si riverseranno, a cascata, sulle reti di pagamento e sui sistemi “core” delle banche. Un terzo fenomeno sarà l’allargamento dell’infrastruttura blockchain basata su C2 (Command and Control), con malware nascosti nei comandi degli smart contract e tesi al furto di criptovalute. Vedremo anche all’opera molti malware “vecchi”, già noti, diffusi però su nuovi canali, tra cui le app di messaggistica, e in particolare saranno sguinzagliati trojan bancari rivisitati (cioè riscritti) per il il trasferimento tramite Whatsapp. E ancora, Kaspersky si aspetta un incremento degli attacchi al mobile banking e delle frodi che sfruttano l’Nfc.

Per il settore industriale, nel 2025 è lievemente calata di trimestre in trimestre (dal 21,9% del primo, al 20.5% del secondo, al 20,1%) la quota dei sistemi di controllo industriale (Ics) copiti da attacchi. “C’è ancora molta strada da fare, ma è un buon segnale della maturazione delle misure di sicurezza implementate”, ha commentato Shabba, specificando però che la percentuale dei rilevamenti varia da regione a regione proprio a seconda del grado di maturità. In Europa occidentale siamo intorno al 10,9% nel terzo trimestre del 2025.

Tre principali trend osservati nel 2025 ci sono stati lo sfruttamento delle relazioni di fiducia e della supply chain, gli attacchi su sistemi OT esposti su Internet, l’utilizzo dell’intelligenza artificiale in diversi passaggi della kill chain (dalla ricognizione, al phishing, alla scrittura del codice malevolo). Alcuni casi notevoli sono stati SalmonSlalom (attacco rivolto a industria in Asia), Libraria Ghouls (in Russia), PipeMagic (una backdoor, scoperta nel 2022, di cui quest'anno sono state osservate varianti rivolte al settore industriale), e ancora Lazarus (un gruppo ben noto e documentato, che quest’anno ha diffuso malware sofisticato tramite false offerte di lavoro) e una backdoor camuffata da update di ViPNet.

Nel 2026 Kaspersky si attende di vedere attacchi che altereranno le supply chain e i sistemi di logistica globali, specialmente nei settori energia e hi-tech. Ci saranno, inoltre, incidenti su target non convenzionali, come i servizi di trasporto smart, gli edifici e i satelliti. Si noterà un lento spostamento geografico degli attacchi, che da Europa e Usa muoveranno il focus su Asia (incluso il Medio Oriente) e America Latina, e crescerà il numero delle campagne cyber con declinazioni locali (per esempio, social engineering focalizzato su una particolare area geografica o attività che sfruttano vendor locali). Per chiudere, immancabile, anche nel settore industriale vedremo un sempre maggiore coinvolgimento dell'AI nelle operazioni cyber malevole.