Oltre 200mila computer aziendali infetti in circa 150 Paesi: è questo uno dei primi bilanci generali, seppur ancora provvisori, dell’attacco con il malware Wannacry, che nella giornata di venerdì ha messo in ginocchio i sistemi informatici di imprese private, ospedali, enti pubblici, società di trasporto e molte altre realtà del mondo. Un ransomware diffuso su proporzioni mai viste, secondo gli esperti, che blocca e crittografa i file delle macchine chiedendo poi un riscatto in bitcoin pari a circa 300 dollari per sbloccare il tutto. Fra i Paesi maggiormente colpiti risultano Spagna, Gran Bretagna, Usa, Cina, Portogallo, Vietnam, Russia e Ucraina. L’attacco sarebbe stato sferrato grazie a Eternal Blue, strumento sviluppato dalla National Security Agency (Nsa) statunitense a fini di spionaggio e finito nelle mani sbagliate nelle scorse settimane.

Il bug che ha consentito agli hacker (ancora sconosciuti) di diffondere il ransomware è stato localizzato nel protocollo Smb di Windows, già coperto con una patch rilasciata da Microsoft a marzo: ma evidentemente decine di migliaia di computer non hanno ricevuto, per motivi diversi, l’aggiornamento. Oppure gli utenti e gli amministratori di rete non l’hanno installato.

Fra gli enti più colpiti c’è il servizio sanitario britannico: in molti casi medici e infermieri sono stati costretti a mandare a casa persone bisognose di assistenza non urgente, perché i computer degli ospedali erano completamente fuori uso e non potevano registrare i pazienti. In Italia sono invece finite nel mirino un paio di università, fra cui la Bicocca di Milano, ma secondo il Cnapic (Centro Nazionale Anticrimine Informatico per la Protezione delle Infrastrutture Critiche) nessun servizio essenziale.

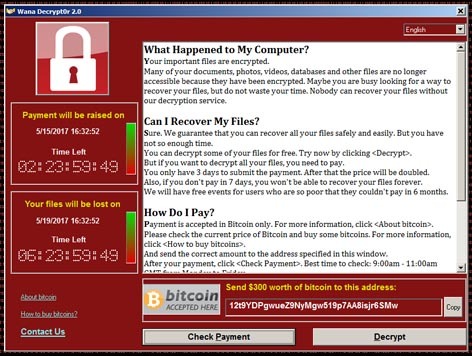

La schermata di Wannacry

La Polizia postale ha pubblicato un vademecum con consigli utili per proteggere il proprio computer. L’attacco, dopo una velocissima propagazione a macchia d’olio, è stato casualmente bloccato da un informatico di 22 anni: il ransomware, infatti, presentava una specie di pulsante di autodistruzione che veniva attivato in caso fosse stato trovato registrato un nome di dominio specifico. È quello che ha fatto il ragazzo noto su Twitter come “malwaretechblog”: in questo modo il giovane ha limitato fortemente l’infezione negli Usa e in America del Sud.