Il fenomeno ransomware è ben noto e studiato, ma riserva ancora delle (non piacevoli) sorprese. Gli attacchi cosiddetti a “estorsione multipla” continuano a crescere grazie alla nascita di nuovi gruppi cybercriminali specializzati in questa attività, come osservato da WithSecure. Il fenomeno dell’estorsione multipla, che abbina la crittografia alla minaccia di pubblicare i dati trafugati e rivenderli online, è emerso in particolare negli ultimi due anni ed è piuttosto in fermento.

Delle 60 bande di ransomware a estorsione multipla di cui WithSecure ha monitorato le attività nei primi nove mesi del 2023, 29 l’anno scorso non esistevano (o non erano conosciute). Queste nuove gang seguono in gran parte i playbook stabiliti dagli operatori esistenti, senza introdurre particolari innovazioni di metodo o strumenti, ma in compenso contribuiscono alla crescita volumetrica degli attacchi. "Il ransomware”, ha spiegato Ziggy Davies, threat intelligence analyst di Withsecure, “rimane un'efficace fonte di guadagno per i criminali informatici, che quindi si atterranno per lo più allo stesso schema di base piuttosto che proporre qualcosa di veramente nuovo o inaspettato. Questo li rende piuttosto prevedibili, il che è positivo per i difensori perché sanno con cosa hanno a che fare".

Nei primi nove mesi di quest’anno le fughe di dati da gruppi di ransomware sono cresciute del 50% rispetto al periodo di gennaio-settembre 2022. Il famigerato Lockbit, da solo, è all’origine del 21% dei casi e insieme ad altri quattro gruppi ransomware (8Base, Alphv/BlackCat, Clop e Play) ha causato oltre la metà dei data leak. Circa il 25% degli episodi di fuga di dati è stato causato da gruppi di ransomware che hanno iniziato la loro attività nel 2023.

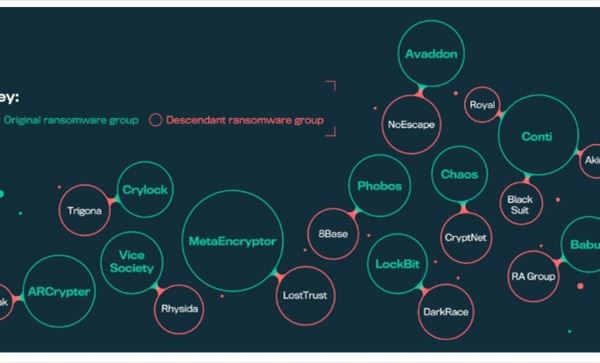

Le discendenze e i legami tra vecchi e nuovi gruppi ransomware (infografica di Withsecure)

Sebbene emergano sempre nuove bande cybercriminali in circolazione, in parte sono composte dalle stesse persone. "Il codice e altri aspetti di una particolare operazione di cybercriminalità finiscono per essere utilizzati altrove, perché i gruppi e i loro membri spesso riciclano le stesse risorse quando cambiano le persone per cui lavorano o con cui lavorano”, ha commentato Davies. “Molti dei nuovi gruppi che abbiamo visto quest'anno hanno una chiara discendenza da vecchie operazioni di ransomware. Ad esempio, Akira e molti altri gruppi presentano molte somiglianze con l'ormai defunto gruppo Conti e sono probabilmente ex affiliati di Conti”.