Dal file system rinnovato alla maggior velocità del browser Safari, passando per gli standard video Hvec e un aggiornamento dell’app Foto. High Sierra, l’ultimo update del sistema operativo macOs, è disponibile da poche ore per il download su tutti i Mac con almeno 2 GB di memoria. Ma l’upgrade, oltre alle funzionalità sviluppate da Apple, porta con sé anche un bug potenzialmente pericoloso. Patrick Wardle è un ricercatore di sicurezza di Synack (ed ex collaboratore della Nsa) che è riuscito a sviluppare un’applicazione non firmata, chiamata KeychainStealer, e a installarla senza problemi sul computer: il software è in grado di carpire qualsiasi password e nome utente salvati in Keychain, servizio nativo di macOs già noto alle cronache di settore che permette di archiviare le informazioni di accesso per non doverle ricordare e immettere ogni volta.

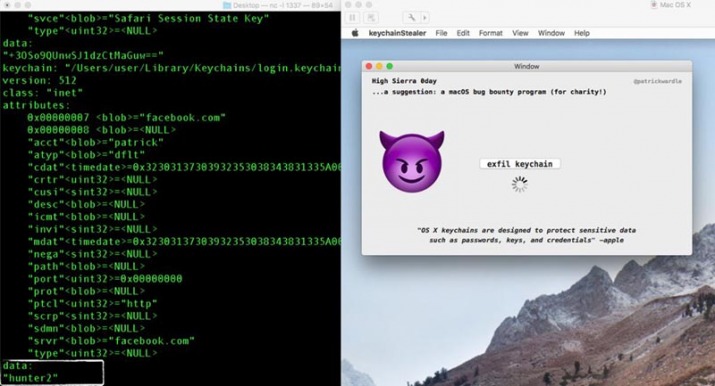

Il video dell’hackeraggio è stato pubblicato su Vimeo e nel filmato si vede la rapidità disarmante con cui l’operazione riesce ad accedere alle password di Twitter, Facebook e Bank of America salvate nel sistema operativo. “Ho scoperto una falla che consente a qualsiasi codice o app maligna senza privilegi di accedere direttamente a Keychain e di prelevarne tutti i dati, incluse le password testuali”, ha scritto Wardle su Patreon.

L’applicazione è collegata a un server su cui è presente Netcat, un programma open source a riga di comando per la comunicazione remota. Per avviare il trasferimento delle informazioni è sufficiente avviare l’app e fare click su “exfil keychain”. Il processo si attiva senza che l’utente si accorga di nulla. Apple è stata informata da Wardle della vulnerabilità. La Mela ha spiegato di voler approfondire la questione, anche se non sembra essere molto preoccupata dal bug. Ma un aggiornamento è praticamente dovuto.

“macOs è progettato per essere sicuro sin dalle fondamenta e Gatekeeper avvisa gli utenti che tentano di installare app non firmate, come quella mostrata nel proof of concept, oltre a impedire l’avvio di applicazioni senza un’approvazione esplicita”, ha spiegato un portavoce dell’azienda a Mashable. “Incoraggiamo gli utenti a scaricare software soltanto da fonti fidate, come il Mac App Store”.

Una parte del proof of concept pubblicato da Patrick Wardle

La pericolosità del baco è praticamente nulla se il computer è “sano”. Questo perché, come sottolineato dallo stesso ricercatore, affinché l’exploit abbia successo il Mac deve essere già infettato con del malware (magari veicolato via mail), capace di installare KeychainStealer e di carpire poi i dati sensibili. A meno che non si decida volontariamente di scaricare programmi provenienti da sorgenti sconosciute e di bypassare tutti i sistemi di sicurezza previsti da High Sierra. La vulnerabilità, fa sapere Wardle, è presente anche in El Capitan e forse anche nelle versioni più datate del sistema operativo.