Le prime indicazioni erano già circolate una decina di giorni fa, ma adesso è arrivata un’ulteriore conferma: Windows Xp non è stato responsabile della diffusione di Wannacry. Il ransomware, che a metà maggio ha messo in ginocchio un buon numero di sistemi informatici di diversi Paesi, non riesce infatti a diffondersi sul sistema operativo di Microsoft non più supportato dal 2014. La prova è stata fornita dai ricercatori di Kryptos, che in laboratorio hanno provato a infettare un Pc Windows Xp con Wannacry. I risultati sono stati sorprendenti e hanno corroborato la tesi di Kaspersky, che aveva sottolineato come il 98 per cento dei computer colpiti dal programma maligno fosse basato su Windows 7. Dopo aver lanciato in regime controllato il ransomware su un computer, Kryptos ha visto che la macchina andava semplicemente in crash senza diffondere ulteriormente l’infezione.

Uno dei “pregi” di Wannacry è proprio la sua rapida capacità di propagazione all’interno della stessa Rete, in quanto sfrutta una nota vulnerabilità del protocollo Smb, sviluppato per la condivisione di file fra i Pc. Un bug per cui Microsoft ha già rilasciato una patch e, al diffondersi della minaccia, è corso ai ripari anche su Windows Xp malgrado la piattaforma non sia più supportata da tre anni.

A quanto pare, però, la fretta è stata una cattiva consigliera. Intendiamoci: è sempre meglio applicare una patch là dove possibile, ma secondo la ricostruzione di Kryptos il lavoro di Microsoft è stato quanto meno superfluo. D’altronde anche lo stesso servizio sanitario nazionale britannico, l’Nhs, il cui sistema informatico è andato in tilt per colpa di Wannacry, aveva sottolineato come meno del 5 per cento dei computer infetti avesse installato Windows Xp.

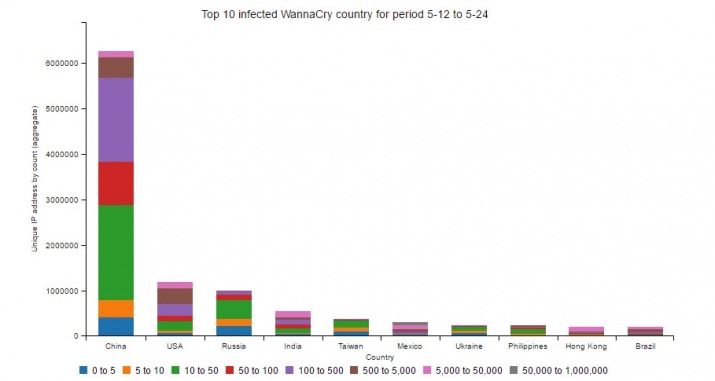

Fonte: Kryptos Research

Per completare il quadro, Kryptos ha fornito anche dati aggiornati sulla diffusione del programma maligno. Il Paese più colpito fra il 12 e il 24 maggio è stato la Cina, seguito da Usa, Russia, India e Taiwan. Le infezioni sono state milioni, con almeno 727mila Ip unici che hanno provato ad accedere a domini associati al ransomware. Ma se il giovane informatico che è riuscito fortuitamente a bloccare la catena di trasmissione della minaccia non avesse attivato il “kill switch” del programma maligno, oggi i numeri sarebbero molto probabilmente più preoccupanti.