Phishing e truffe che sfruttano l’intelligenza artificiale generativa, furto di credenziali, cyberspionaggio, attacchi che non impiegano malware ma puntano alle identità, e in generale una maggiore capacità di agire indisturbati restando nell’ombra. Sono alcuni dei fenomeni emersi dai monitoraggi di Crowdstrike sulle attività di criminalità informatica indipendente o State-sponsored dello scorso anno, riassunti nel “Global Threat Report 2025”.

Il report si basa sull’analisi di 257 soggetti avversari già noti (26 dei quali aggiunti alla lista per la prima volta nel 2024) e su 140 cluster di attività emergenti. “Abbiamo visto gli attori malevoli far evolvere davvero la propria strategia", ha esordito Adam Meyers, head of counter adversary operations di CrowdStrike, commentando con la stampa di settore i risultati del report. “Hanno trovato nuovi modi per ottenere accesso e, in un certo senso, hanno capito come rimanere fuori dai radar, cioè come non essere intercettati dai moderni strumenti di sicurezza”.

Gli avversari quindi prendono tempo ma anche imparano a diventare più veloci. In media, il breakout time cioè il “tempo di sfondamento” è sceso dai 62 minuti del 2023 a 48 minuti nel 2024, con casi particolarmente eclatanti: il record di irruzione più fulminea dell’anno è stato 51 secondi. Negli attacchi più complessi o con spostamento laterale, Crowdstrike calcola il breakout time considerando il momento in cui gli avversari raggiungono il loro obiettivo principale.

(Infografica: Crowdstrike, "Global Threat Report 2025")

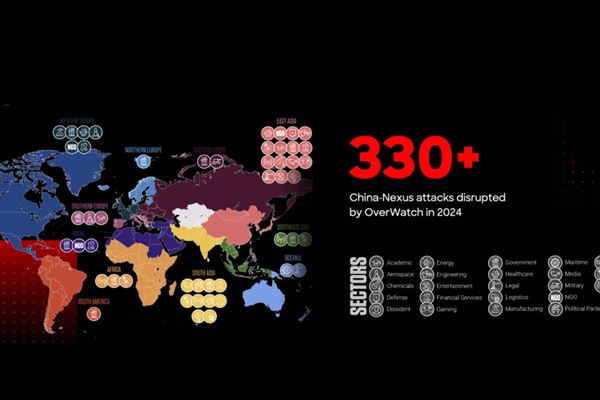

L’ESCALATION DELLA MINACCIA CINESE

A livello geografico c’è un chiaro protagonista: la Cina. Le operazioni cibernetiche malevole che partono da questo territorio, spesso di natura State-sponsored (cioè legate in qualche modo al governo o ad altre entità statali), nel 2024 sono cresciute del 150%, prendendo di mira soprattutto il settore dei servizi finanziari, i media e l’industria, incluso il manifatturiero. Nel corso dell’anno Crowdstrike ha identificato sette nuovi gruppi di avversari legati alla Repubblica Popolare.

“Negli ultimi due anni”, ha spiegato Meyers, “abbiamo visto una crescita del pre-posizionamento o di ciò che chiamo preparazione operativa dell’ambiente. Significa che la Cina si sta preparando a usare queste capacità cyber e questi accessi per danneggiare infrastrutture critiche e infrastrutture di supporto logistico che potrebbero essere necessarie in una guerra”. L’esempio ipotetico fatto da Meyers è quello di un conflitto nello Stretto di Taiwan nel quale, senza una infrastruttura logistica di supporto, non sarebbe possibile schierare navi da guerra o portare carburante e cibo.

Gli studi di Crowdstrike mostrano anche che gli attori malevoli legati alla Cina si stanno sempre più specializzando per attaccare specifici target o settori, per esempio le telecomunicazioni. Lo scorso anno, inoltre, questi gruppi di cybercrimine e cyberspionaggio per la prima volta hanno cominciato a preoccuparsi di non essere scoperti, cancellando le tracce delle proprie attività. Quelli descritti sono tutti segnali di una scalata e maturazione delle abilità di questi attori malevoli.

Adam Meyers, head of counter adversary operations di Crowdstrike

LA GENAI COMPLICE DEI CATTIVI

Non potevano certo mancare, in un report sul cybercrimine, riferimenti all’intelligenza artificiale e in particolare alla GenAI. Crowdstrike ha rilevato un utilizzo abbondante da parte di gruppi cyber iraninani, che hanno usato strumenti chatbot per trovare vulnerabilità da sfruttare, per confezionare più rapidamente gli exploit e anche per la gestione delle patch.

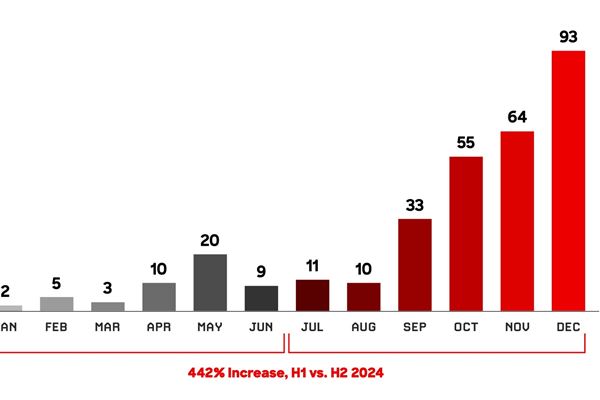

Più in generale, in diverse geografie, l’AI generativa sta aiutando i criminali informatici a creare rapidamente deepfake audio e video, utili nel phishing e in truffe di social engineering di vario tipo. Tra il primo e il secondo semestre del 2024 c’è stata, in particolare, un’impennata del 442% nei casi di vishing (voice phishing). In fondo questa non è che l’evoluzione, più sofisticata e mirata, delle truffe telefoniche esistenti fin dagli anni Novanta.

“Il social engineering non è niente di nuovo, lo osserviamo fin dagli anni Novanta, ma il suo incremento è indicativo del fatto che qualcosa stia cambiando”, ha fatto notare Meyers. “Il phishing basato su voce è indicativo del fatto che gli avversari stiano trovando modi nuovi per ottenere accesso, perché alcune delle cose diventate abituali negli anni, come i documenti Word con le macro abilitate, ormai fanno un po’ parte del passato. Siamo in un nuovo mondo in cui gli avversari lavorano con più impegno o differentemente per evitare i moderni strumenti di sicurezza degli endpoint”.

Se dunque il social engineering e il phishing non sono novità, cambiano un po’ le tecniche e i vettori di attacco. Inoltre con la GenAI si abbassa notevolmente la barriera all’ingresso nel “mercato” dell’ingegneria sociale, perché diventa relativamente facile realizzare dei contenuti ingannevoli (anche personalizzati in base al target) con cui poter ottenere denaro, credenziali di accesso o altri tipi di dato. Un fatto interessante, osservato da Crowdstrike, è che le email di phishing con contenuti generati dall’AI hanno il 54% di probabilità di ottenere il desiderato “click” dell’utente, contro il 12% dei messaggi di phishing creati dalle persone.

Crowdstrike ha anche osservato l’uso dei deepfake video all’interno di campagne di Business Email Compromise (un’attività tesa a ottenere da un utente informazioni o denaro dell’azienda per cui lavora). “In un caso”, ha raccontato Meyers, “25,6 milioni di dollari sono stati trasferiti a un avversario attraverso un attacco con deepfake video. Abbiamo visto anche campagne di email spam che distribuivano malware attraverso contenuti generati dall’AI. E abbiamo visto avversari usare l’AI generativa in campagne di disinformazione nel periodo delle elezioni del 2024”.

La crescita degli attacchi di vshing, Crowdstrike, "Global Threat Report 2025"

BOOM DI ATTACCHI SENZA MALWARE

Un’altra tendenza è l’ascesa degli attacchi che non impiegano malware. Spesso, specie quando si tenta di ottenere l’accesso iniziale a una rete, non è più necessario sganciare codice malevolo ma basta aver comprato delle credenziali rubate in precedenza da altri, oppure sfruttare una vulnerabilità in un software o in una configurazione, o ancora carpire.

Nei monitoraggi di Crowdstrike, tra gli attacchi finalizzati a ottenere l'accesso iniziale ben il 79% non utilizza malware, e nel 2024, rispetto all’anno precedente, gli annunci di access broker sono aumentati del 50%. “Lo vedo come un segno del fatto che l’economia underground sia ancora fiorente”, ha commentato l’esperto. “Gli attori malevoli cercano di ottenere accesso tramite vulnerabilità o altri meccanismi per poi venderlo al miglior offerente”.

I RISCHI (SOTTOVALUTATI) DEL CLOUD

“Le aziende si stanno spostando sempre di più in cloud, e vediamo che gli attori malevoli stanno seguendo questa stessa direzione”, ha osservato Meyers. “Il problema di sicurezza nelle piattaforme Software as-a-Service tendenzialmente non sono le vulnerabilità. Il problema tende a riguardare l’autenticazione”.

L’anno scorso, rispetto al 2023, le intrusioni cloud di nuova origine e non attribuite a specifici attaccanti sono aumentate del 26%. L'abuso di credenziali legittime è la principale tecnica di accesso iniziale, usata nel 35% degli incidenti cloud nel primo semestre 2024.

Fra le risorse SaaS più bersagliate, se non altro per la loro enorme diffusione nelle aziende, spiccano le applicazioni Microsoft 365 e in particolare SharePoint (22% dei casi) e a seguire Outlook ed Exchange (17%). Inoltre i database in cloud non adeguatamente protetti sono un target comune, che consente ai criminali di sottrarre o compromettere dati per poi estorcere denaro.