L’Italia suo malgrado è protagonista sulla scena dei malware: è stata, nella seconda metà del 2024, il terzo Paese più colpito al mondo dopo Emirati Arabi Uniti e Singapore. A dirlo è Acronis nel suo ultimo report relativo al semestre di luglio-dicembre e basato sui rilevamenti di oltre un milione di endpoint dell’azienda di sicurezza informatica, distribuiti nel mondo. Tra i clienti di Acronis attivi in Italia, il 30,6% ha subìto almeno 25 tentativi di infezione malware nel periodo considerato. “Rispetto ai dati normalizzati, l’Italia è al quinto posto nel mondo per attacchi nel 2024, e questo è un campanello d’allarme sull’esposizione al rischio cyber del nostro tessuto imprenditoriale”, ha affermato Denis Cassinerio, senior director & general manager South Emea di Acronis, commentando i risultati del report.

Restringendo l’osservazione ai soli ransomware, in compenso, si nota che nel nostro Paese gli episodi sono calati del 20% (seconda metà del 2024 versus seconda metà del 2023), a fronte di un incremento mondiale del 54,5% nello stesso periodo. Una buona notizia? Insomma, restiamo comunque il quinto Paese al mondo più colpito da questo fenomeno, dopo Stati Uniti, Regno Unito, Canada e Germania. “Il ransomware è una minaccia viva, che tende a specializzarsi”, ha proseguito Cassinerio. “Il fatto di posizionarsi al quinto posto nel mondo è un campanello d’allarme”.

C’è però un modo per vedere, a ragione, il bicchiere mezzo pieno: dal punto di vista delle strategie e delle azioni portate avante a livello di sistema Paese, siamo quasi un modello da imitare. L’Italia ha infatti ricevuto il massimo dei punti nei 20 indicatori dell’Indice di Cybersicurezza Globale 2024” dell’Itu, la International Telecommunication Union, un’agenzia dell’Onu.

“Siamo tra i primissimi Paesi che stanno implementando rapidamente la Nis2 e ci siamo dotati di una strategia nazionale sulla cybersicurezza”, ha detto il manager italiano. “L’Italia si posiziona come un Paese virtuoso. Siamo al tavolo con i Paesi più importanti che stanno disegnando, a livello istituzionale, il futuro della cybersecurity”.

Denis Cassinerio, senior director & general manager South Emea di Acronis

L’intelligenza artificiale “cattiva”

Il "muro" che oggi ancora regge è quello di una difesa che si basa, certo, sulle tecnologie ma che deve anche poter contare sulla capacità critica delle persone di riconoscere una minaccia, un tentativo di phishing, una truffa. Ma dati i rapidi progressi dell’intelligenza artificiale, diventerà sempre più difficile riconoscere i deepfake come tali. “I criminali stanno diversificando le loro tecniche”, ha proseguito Artioli, “tra email contenenti QR code, Ceo fraud e l’uso dell’AI per confezionare messaggi più convincenti e creare deepfake”. Nessuna potenziale vittima è esclusa, come dimostra l’azione del gruppo cinese SweetSpecter, che è andato al cuore dell’innovazione sull’intelligenza artificiale bersagliando di email di phishing niente meno che i dipendenti di OpenAI.

I deepfake non sono, però, l’unico esito malevolo dell’intelligenza artificiale. Strumenti leciti vengono sfruttati anche per modificare codice, per creare nuovi malware e per trovare più rapidamente vulnerabilità da sfruttare con exploit. Modelli di AI non regolamentati, come WormGPT, FraudGPT e DarkBERT, consentono di creare con facilità malware e script di hacking personalizzati.

Nel semestre i ricercatori di Acronis hanno anche osservato l’uso di loader PowerShell generati con l’AI per distribuire malware su larga scala. In particolare, il gruppo TA547 (noto anche come Scully Spider) ha usato un loader PowerShell generato dall’AI per distribuire l'infostealer Rhadamanthys. E ancora, il collettivo iraniano CyberAv3ngers e hacker sostenuti dalla Corea del Nord hanno usato strumenti chatbot simili a ChatGpt per attaccare infrastrutture critiche e sottrarre dati sensibili.

L’AI non è soltanto strumento ma anche bersaglio potenziale per gli attacchi informatici, perché manipolando un modello di intelligenza artificiale (per esempio “avvelenando” i dati di addestramento, con il cosiddetto data poisoning) è possibile alterarne il funzionamento. Più le catene di fornitura del software diventano complesse e più è facile, per gli attori malevoli, trovare una qualche vulnerabilità o punto di ingresso. In un episodio recente, osservato da Acronis, gli attaccanti hanno caricato pacchetti dannosi nel repository Python Package Index (PyPI), spacciandosi per modelli di AI molto diffusi come ChatGPT e Claude. I pacchetti contenevano un infostealer Java, JarkaStealer, che in seguito al download (e l’hanno fatto in migliaia) ha potuto sottrarre dati come informazioni sul browser e token di sessione.

Il primato indiscusso dell’email

Tra i molti dati contenuti nel report, alcune tendenze emergono chiaramente. La prima è l’allarmante incremento, a livello mondiale, degli attacchi che sfruttano la posta elettronica come vettore: nel semestre sono cresciuti di quasi il 200% (197%), anno su anno. Considerando i soli attacchi via email indirizzati alle aziende, la crescita è un comunque significativo 21%. Per capire meglio la natura endemica del fenomeno, basti pensare che nel periodo considerato quasi un utente su due ha ricevuto almeno un’email contenente allegati infetti da malware oppure link o QR code diretti su siti di phishing.

Nell’universo degli attacchi trasmessi via posta, il phishing resta una categoria prevalente. Nel secondo semestre del 2024 il 29% dei clienti di Acronis è venuto in contatto con il phishing tramite Url malevoli. “L’errore umano resta l’anello debole della sicurezza”, ha sottolineato Irina Artioli, cyber protection evangelist di Acronis. “Inoltre gli attacchi diventano più mirati, il social engineering cresce del 7% e rischia di trasformarsi in una minaccia ancora più grande. Come una crepa che può far crollare un muro”.

Irina Artioli, cyber protection evangelist di Acronis

Msp sempre più nel mirino

Un fenomeno con cui le aziende devono fare i conti è la crescente minaccia che arriva dalla catena di fornitura dei servizi informatici, cioè attraverso attacchi diretti agli Msp, i Managed Service Provider. Un attacco a monte o in un passaggio intermedio della catena si propaga producendo, a valle, un effetto valanga. “Compromettere un singolo Msp significa, per un gruppo ransomware, colpire un'intera supply chain”, ha sottolineato Artioli. L’Italia non è tra i primissimi Paesi in cui il fenomeno si sta diffondendo (in testa ci sono gli Stati Uniti), ma è in seconda linea insieme a Germania, Australia e Brasile.

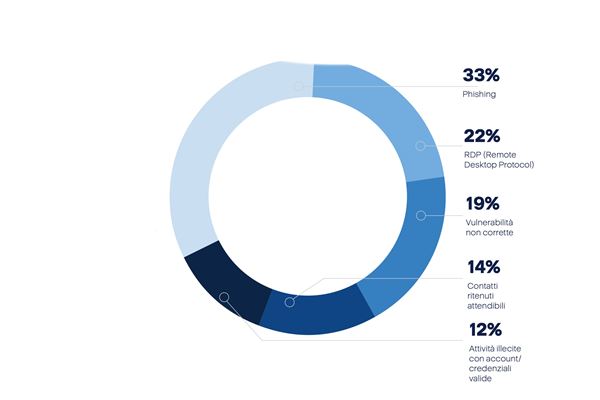

Diversi i metodi usati per colpire gli Msp. Il phishing è il metodo prediletto (come lo è in generale per gli attacchi rivolti ad aziende utenti e a cittadini), che nel secondo semestre 2024 ha intaccato il 33% dei fornitori di servizi gestiti, uno su tre. Al secondo posto, come metodo più usato per colpire gli Msp, ci sono gli exploit che sfruttano le vulnerabilità del Remote Desktop Protocol (Rdp) e di altri strumenti di accesso remoto, indubbiamente diventati più popolari negli ultimi anni. Una volta entrati dove non dovrebbero entrare, i criminali, da remoto, possono distribuire payload malevoli o compiere altre azioni ai danni delle aziende clienti dell’Msp. Pensiamo, per esempio, a un ransomware o a un aggiornamento software “corrotto" che in poche mosse viene installato sui sistemi di decine, centinaia o migliaia di organizzazioni clienti. Gli Msp diventano, in pratica, dei punti di accesso strategici per attacchi dalla portata molto più ampia.

C’è un terzo tipo di attacco rivolto agli Msp, meno frequente ma in crescita: le Apt (Advanced Persistent Threat), cioè le minacce persistenti avanzate. Come noto, si tratta di operazioni non di tipo “mordi e fuggi” ma che lavorano nell’ombra per molto tempo, facendo ricognizione o attività preparatoria prima di sferrare l’assalto finale. Nel caso di attacchi che usano i fornitori di servizi come veicolo, le Atp facilmente restano nascoste dentro agli strumenti di monitoraggio remoto usato dall’Msp per poi sganciare la bomba finale. Per entrare nella rete informatica del target, una Apt può utilizzare tattiche di spionaggio, social engineering, compromissioni di supply chain, furto o acquisto di credenziali rubate.

Il rischio di attacchi che usano gli Msp come veicolo, sottolinea Acronis, è aumentato perché degli strumenti di monitoraggio remoto ormai non si può più fare a meno. Per certi versi sono un male necessario, ma forse se ne abusa. Di certo sono necessarie delle misure di sicurezza proattive per contenere i rischi.

“Il ruolo dell’Msp, vista la mancanza di skill nelle aziende, diventerà drammaticamente importante”. ha rimarcato Cassinerio. “Le pratiche di sicurezza devono essere implementate lungo tutta la catena di fornitura, dal vendor all’Msp. Per quanto recentemente abbiamo un po’ forzato l’uso dell’autenticazione multifattoriale”.

I vettori di attacco agli Msp (Fonte: Acronis; dati riferiti al secondo semestre 2024)

Tre strategie di difesa per gli Msp

Tre le linee di difesa consigliate da Acronis ai fornitori di servizi gestiti: prevenzione, rilevamento e risposta alle minacce. Nella strategia di prevenzione è importante includere attività di formazione e sensibilizzazione del personale, ma anche tecnologie e buone pratiche come l’autenticazione a più fattori, la segmentazione della rete, la crittografia dei dati, il backup e una corretta gestione delle patch.

Nel rilevamento, Acronis consiglia di affidarsi a un monitoraggio in tempo reale e a soluzioni di Edr o Xdr (Endpoint oppure Extended Detection and Response) potenziate dall’intelligenza artificiale, capaci quindi di riconoscere anche le minacce nuove (e non solo quelle già catalogate) e le anomalie degne di attenzione. Per la strategia di risposta, infine, Acronis consiglia di definire dei piani di Incident Response e di usare tecnologie con capacità di automazione e analisi rapida degli incidenti.