Di fronte al crimine informatico, e in particolare agli attacchi mirati, il tempismo è tutto. Eppure, secondo un’indagine targata McAfee, meno di un’azienda su quattro ritiene di essere capace di reagire adeguatamente e rapidamente a episodi di questo tipo. È quanto emerge dai risultati, pubblicati ora, della survey svolta lo scorso agosto dalla società di ricerca Evalueserve su commissione di Intel Security (la divisione di Intel cui fa capo l’offerta McAfee): su 473 decisori It di aziende (da oltre 50 dipendenti) ubicate in Francia, Germania, Regno Unito, Stati Uniti e Australia, solo il 24% ha sostenuto che la propria organizzazione è in grado di rilevare un attacco in pochi minuti.

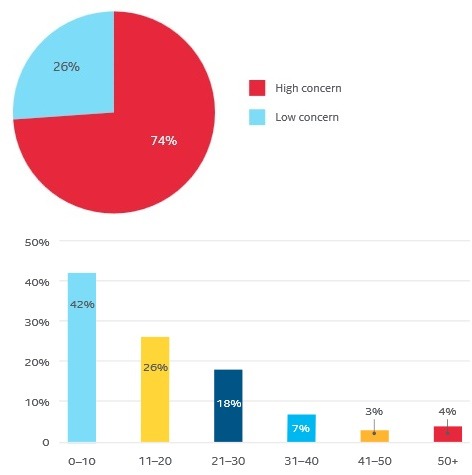

Per meno della metà degli intervistati, invece, potrebbero essere necessari giorni, settimane o anche mesi prima di notare un comportamento sospetto. Risultati preoccupanti, se si considerando la portata del fenomeno dei targeted attack: il 74% dei decisori It li considera tra i fattori di rischio It più gravi per l’azienda, mentre il 58% ha detto di aver subito almeno una decina di attacchi nel corso del 2013.

In basso, il numero di attacchi subiti nel corso del 2013

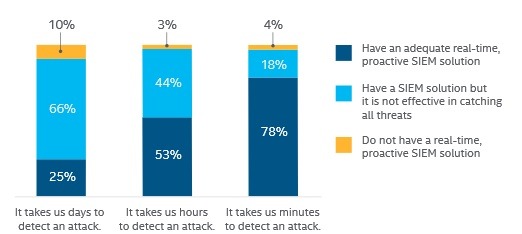

Dal report, tuttavia, emergono anche delle disomogeneità. La diversa capacità di rilevare un episodio pare essere legata alla presenza o assenza di un sistema di Siem, Security Information and Event Management, ovvero di soluzioni che fanno leva sull’analisi dei dati in tempo reale, con la finalità di sfruttare indicazioni di intelligence per scovare tempestivamente attività anomale e sospette. E il rischio di "arrivare troppo tardi" pende non solo su chi né è provvisto, ma anche su chi ha adottato soluzioni poco efficaci, che non sanno distinguere fra le segnalazioni rilevanti e il "rumore".

In particolare, nella fetta di coloro che, nel corso del 2013, sono stati in grado di rilevare gli assalti in pochi minuti, il 78% disponeva di un sistema Siem proattivo in tempo reale. Al contrario, il 66% di coloro che hanno impiegato giorni per accorgersi degli attacchi è risultato possedere, sì, una soluzione di Siem, ma inadeguata. In molti casi, infatti, questi sistemi non riescono a isolare gli indicatori critici di un attacco dalla massa delle segnalazioni generate.

“Semplificare il lavoro frenetico di filtrare un’enorme quantità di segnalazioni e indicatori con informazioni in tempo reale e analisi”, ha commentato Ryan Allphin, senior vice president e general manager, Security Management di Intel Security, “permette di comprendere più a fondo gli eventi rilevanti e di agire per limitare e contrastare più rapidamente gli attacchi”.

Fra i “segnali sospetti” da tenere d’occhio, Intel Security ne evidenzia otto:

1. Host interni che comunicano con destinazioni notoriamente pericolose o con una nazione straniera in cui un’azienda non è operativa.

2. Host interni che comunicano con host esterni utilizzando porte non standard o discrepanze protocollo/porta, come l’invio di traffico command shell (Ssh) invece che Http sulla porta 80, che è la porta Web di default.

3. Host accessibili pubblicamente o Dmz che comunicano con host interni, consentendo l’esfiltrazione dei dati e l’accesso remoto alle risorse.

4. Segnalazioni di malware al di fuori del classico orario di lavoro (di notte o nei fine settimana) potrebbero indicare un host compromesso.

5. Scansioni di rete da parte di host interni che comunicano con molteplici host in un breve periodo di tempo potrebbero indicare un aggressore che si muove lateralmente all’interno della rete. Le protezioni di rete perimetrali, come firewall e Ips, sono raramente configurate per controllare il traffico sulla rete interna (ma potrebbero esserlo).

6. Molteplici segnalazioni d’allarme da un unico host o eventi duplicati su molteplici computer nella stessa sottorete in un periodo di 24 ore, come errori di autenticazione ripetuti.

7. Infezioni di malware ripetute su un medeismo sistema già bonificato possono indicare la presenza di un rootkit o di una violazione persistente.

8. Un account che cerca di collegarsi a molteplici risorse in pochi minuti da/a diverse regioni potrebbe essere un segnale che le credenziali dell’utente sono state sottratte o che un utente sta per causare un danno.

“Le tecnologie Siem in tempo reale basate su intelligence minimizzano il tempo necessario per rilevare le minacce per prevenire in modo proattivo le violazioni sulla base della contestualizzazione degli indicatori durante l’analisi e impostare reazioni automatiche basate su policy”, ha aggiunto Allphin.