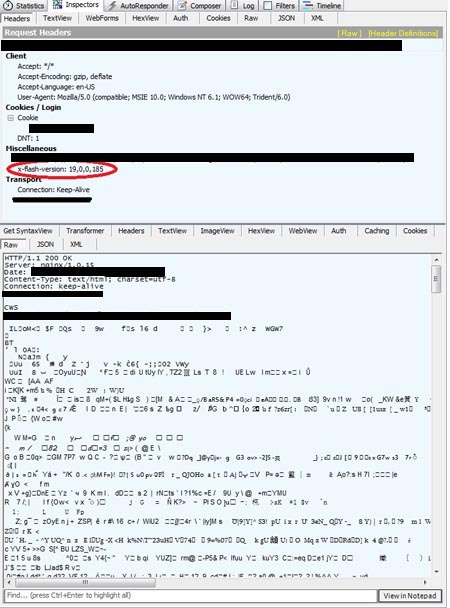

Nuovi obiettivi, vecchi veicoli d’infezione. Gli hacker questa volta hanno deciso di puntare davvero in alto, prendendo di mira in particolare gli uffici dei ministeri degli affari esteri di diversi Paesi del mondo. Come? Utilizzando una nuova falla di tipo zero-day di Adobe Flash, segnalata innanzitutto dai laboratori di analisi di Trend Micro e poi confermata dallo stesso vendor con l’etichetta Cve-2015-7645. La vulnerabilità, che riguarda almeno due versioni di Flash, la 19.0.0.185 e la 19.0.0.207, non è ancora stata coperta da Adobe: due giorni fa l’azienda ha rilasciato sì un aggiornamento di sicurezza, ma questo non includeva alcuna patch per il bug evidenziato da Trend Micro. L’ennesimo baco del software è questa volta al centro di una massiccia campagna di spear-phishing, condotta in modo intelligente. I pirati informatici stanno infatti tempestando gli uffici governativi di email contraffatte, con titoli strettamente legati a fatti di cronaca verosimili. Ad esempio: “Autobomba colpisce convoglio Nato a Kabul”, “Truppe siriane approfittano delle tattiche di Putin” e così via.

Il nuovo attacco si inserisce all’interno dell’operazione Pawn Storm, una campagna di spionaggio politico-economica che un gruppo cybercriminale sta portando avanti da diverso tempo e che si distingue per i suoi obiettivi governativi e istituzionali di alto livello, oltre che per aver utilizzato la prima vulnerabilità zero-day Java scoperta negli ultimi due anni. Ma Adobe, come detto, non ha ancora fornito una soluzione, anche se sul Security Bulletin creato ad hoc per questa nuova minaccia ha promesso di distribuire un aggiornamento il prima possibile, forse già da oggi.

La vulnerabilità, catalogata come “critica”, è già stata sfruttata con successo, anche se fino a questo momento soltanto in una serie di attacchi “limitati e circoscritti”. Come sottolineato da Trend Micro in un blogpost dedicato, gli Url che contengono la nuova vulnerabilità sono simili a quelli utilizzati per attaccare i sistemi della Nato e della Casa Bianca lo scorso aprile. I ministeri degli affari esteri sono diventati molto appetibili per gli hacker, che per raggiungere i propri obiettivi non stanno utilizzando solo malware, ma stanno anche impostando finti client di posta Outlook Web Access (Owa) su server controllati. In un caso, riporta Trend Micro, un dicastero si è trovato addirittura con le impostazioni Dns compromesse.

Fonte: Trend Micro. L'immagine mostra una delle versioni di Flash affette dalla vulnerabilità

L’operazione Pawn Storm non è recente. I primi vagiti di questo gruppo di cyerbspionaggio risalgono addirittura al 2007 e, col tempo, l’organizzazione si è evoluta e negli ultimi mesi ha reso sempre più sofisticate le proprie tecniche di attacco. I metodi utilizzati da Pawn Storm sono diversi rispetto ad altri più tradizionali. Come riportato da Trend Micro, infatti, nelle proprie campagne di spear-phishing il gruppo impiega malware Sednit/Sofacy per Windows e Fysbis o X-Agent per Linux. Sednit è un programma maligno noto per aprire backdoor nei sistemi e per la sua capacità di carpire informazioni circolanti sui network privati. Nemmeno i sistemi Apple sono al sicuro, perché Pawn Storm è riuscito a creare un’app malevola, chiamata iOs_Xagent.A o iOs_Xagent.B che ruba tutte le informazioni dai dispositivi mobili che riesce a infettare: messaggi, liste di contatti, dati di geolocalizzazione, immagini e addirittura registrazioni vocali.