Se utilizzate servizi e avete account registrati su Microsoft, PayPal, Dhl, Dropbox, LinkedIn o DocuSign, allora molto probabilmente siete spesso bersaglio di phishing. I nomi citati sono i domini più presenti tra i destinatari di campagne di phishing, quelle in cui i malintenzionati cercano di ottenere con svariate truffe dati personali, credenziali di accesso, dati bancari delle loro vittime. Così racconta il nuovo studio “State of the Internet Security” di Akamai, basato diverse fonti di dati interni su 262 giorni di monitoraggio su attività rilevate in Rete.

Ragionando per settori di mercato, le aziende tecnologiche sono state quelle più colpite dalle campagne: nel periodo di osservazione stati individuati 6.035 domini e 120 variazioni di kit rivolti a questo ambito. Seguono le società di servizi finanziari (3.658 domini e 83 varianti di kit), gli operatori di e-commerce (1.979 domini, 19 varianti di kit) e i media (650 domini, 19 varianti di kit).

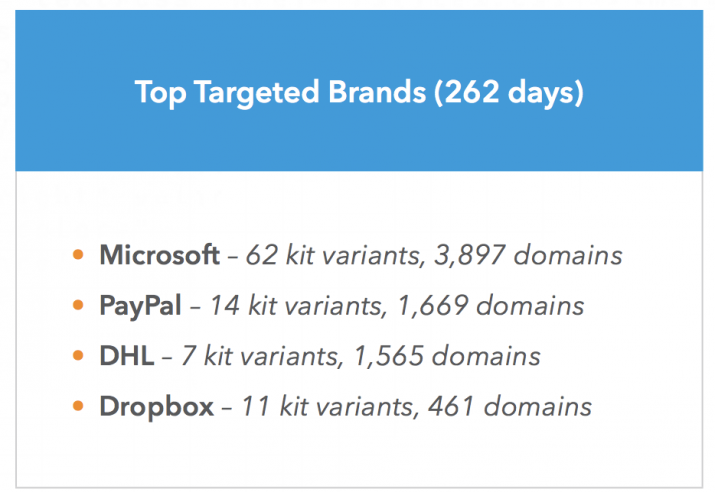

Nel complesso, Akamai ha rilevato attacchi ai danni di una sessantina di marchi presenti su scala globale. I ricercatori hanno osservato nel periodo 62 varianti di kit di phishing usate per colpire 3.897 domini Microsoft, che sono risultati in assoluto quelli più bersagliati. Seguono, nell’ordine, i domini PayPal (1.669 quelli colpiti, con 14 varianti di kit), Dhl (1.565 domini, sette varianti di kit) e Dropbox (461 domini, undici varianti di kit). Perché si parla di “varianti”? “Se anche i kit seguono un certo percorso di sviluppo”, si legge nel report, “i kit individuali presentano numerose variazioni, dovute a diversi fattori come lo stile di sviluppo, le tecniche di potenziamento e i metodi di evasione”.

Phishing generico e pesca di precisione

Si può tracciare una distinzione di massima fra i kit per il phishing “generico” e quelli per lo spear phishing: il primo è un attacco generico, che conta sui grandi numeri indirizzandosi su una platea indifferenziata di utenti e che cattura vittime casuali come farebbe una rete da pesca; il secondo è un’operazione mirata, che può far ricorso a tecniche di social engineering per confezionare messaggi rivolti a gruppi ristretti o a singole persone.

Comunemente, si riconduce lo spear phishing al cyberspionaggio di stato o al furto di segreti industriali, o ancora ad attacchi di tipo finanziario. Si tratta di operazioni che mirano a dati specifici, per esempio alle credenziali della rete Vpn di un’azienda, oppure che hanno il secondo fine di installare una backdoor o un’infezione ransomwmare.

I kit usati negli attacchi di spear phishing possono prendere di mira qualsiasi bersaglio, incluse aziende ordinarie, ma di solito sono sviluppati in esemplari unici e personalizzati in relazione al loro scopo. L’altra tipologia sembra essere la più diffusa numericamente, dato che il 60% degli attacchi monitorati sono rimasti attivi per un massimo di venti giorni, e che la breve durata delle campagne tende a identificare il phishing generico.

Da un certo punto di vista, spiega Akamai, il phishing è una tipologia di attacco semplice, non paragonabile al grado di sofisticatezza di altre attività cybercriminali o hacker. Ma non per questo è meno pericoloso. "Il phishing è un problema a lungo termine”, ha commentato Martin McKeay, direttore editoriale del report, “e prevediamo che i malintenzionati continueranno a colpire indistintamente consumatori e aziende fino a quando non verranno messi in atto programmi di formazione per aumentare la consapevolezza degli utenti riguardo ai rischi e finché non verranno implementate tecniche di difesa a più livelli".